Доктор XinXin Fan, керівник відділу криптографії в IoTeX, нещодавно став співавтором наукової статті під назвою «Забезпечення плавної міграції до постквантової безпеки для Ethereum». Дослідницька стаття отримала нагороду за найкращу статтю на Міжнародній конференції з блокчейну 2024 року та стверджувала, що технологія з нульовим знанням на основі хешу є найбільш зручним способом квантової перевірки мережі Ethereum та інших подібних криптографічних систем.

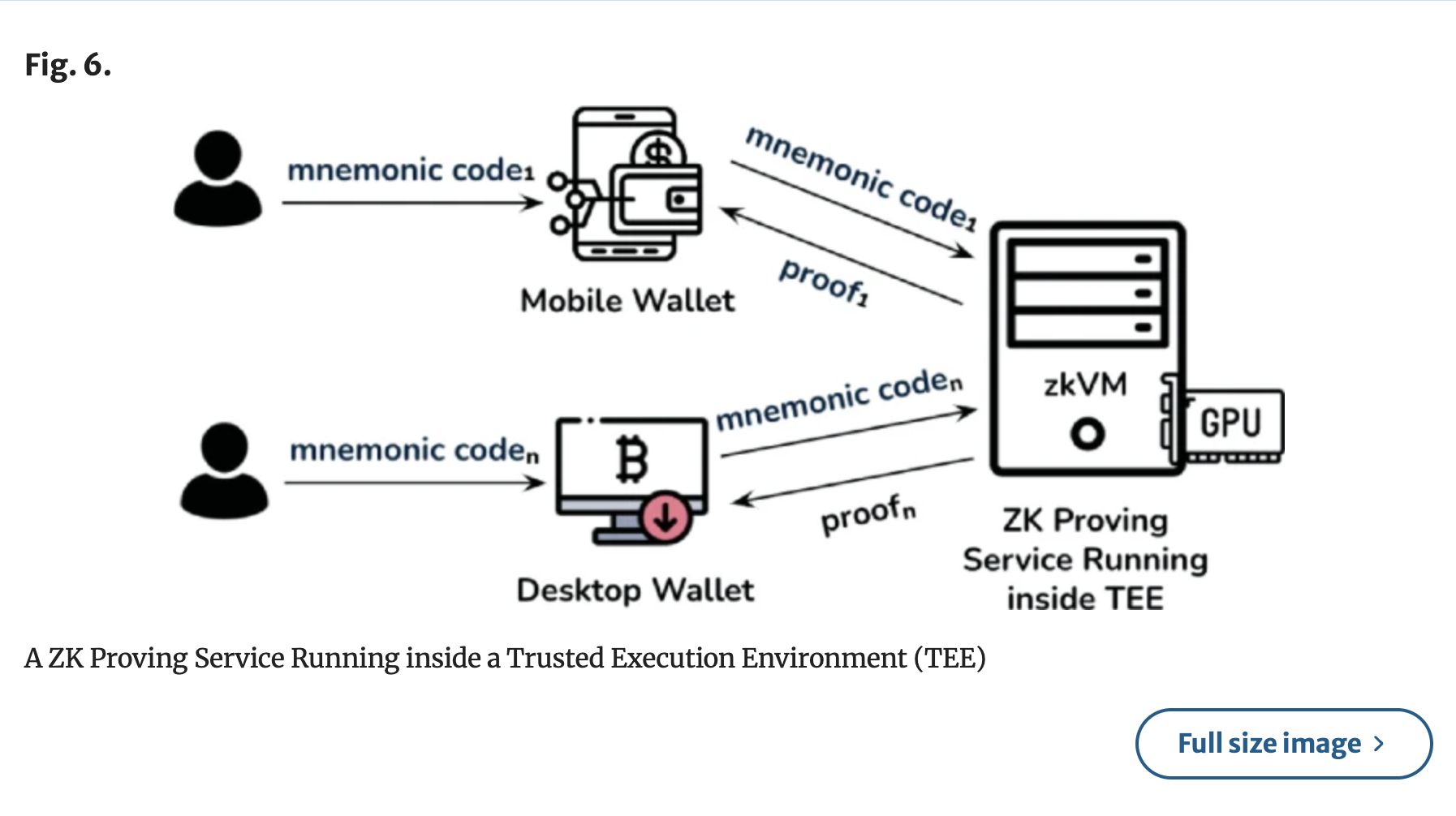

В інтерв’ю Cointelegraph доктор Фан пояснив, що алгоритми цифрового підпису еліптичної кривої (ECDSA), які використовуються в поточних системах блокчейну для підписання транзакцій, є квантово вразливими. Однак цю вразливість можна усунути, додавши до кожної транзакції підтвердження з нульовим знанням на основі хешу — наприклад, масштабований прозорий аргумент з нульовим знанням (ZK-Stark). Дослідник сказав, що цей метод також забезпечує найбільш плавний перехід для користувачів — уникаючи складності інших запропонованих методів квантового опору. «Те, як ми реалізуємо це, дозволяє користувачеві використовувати свій поточний гаманець, але ми додаємо до кожної транзакції квантово безпечне підтвердження з нульовою інформацією», — сказав доктор Фан.

«Нам потрібно враховувати як аспект безпеки, так і аспект зручності використання», — продовжив доктор Фан. Дослідник підкреслив, що збалансування користувацького досвіду з потребами безпеки є ключовим для забезпечення своєчасного переходу на постквантові стандарти.

За темою: монетарні органи Сінгапуру та Франції тестують квантово надійний захист

Квантовий страх 2024 року

Плавний перехід до постквантової безпеки для кінцевих користувачів має першочергове значення, оскільки Національний інститут стандартів і технологій (NIST) нещодавно опублікував перший жорсткий термін для переходу застарілих систем на постквантові стандарти підписів — порадивши установам прийняти квантово стійкізаходів до 2035 року.

У жовтні 2024 року у звіті South Morning China Post стверджувалося, що дослідники з Шанхайського університету успішно зламали криптографічні алгоритми за допомогою квантового комп’ютера.

Однак пізніше аналіз YouTuber «Mental Outlaw» показав, що квантовий комп’ютер, який використовувався в експерименті, зламав лише 22-бітний ключ. Для контексту сучасні стандарти шифрування використовують ключі від 2048 до 4096 біт — це означає, що квантові комп’ютери ще не зламали стандарти шифрування.

Інші дослідники також погодилися, що загроза, яку становлять квантові комп’ютери, на даний момент перебільшена через різку розбіжність між поточною здатністю квантових комп’ютерів розкладати числа на множники та довжиною сучасних ключів шифрування.