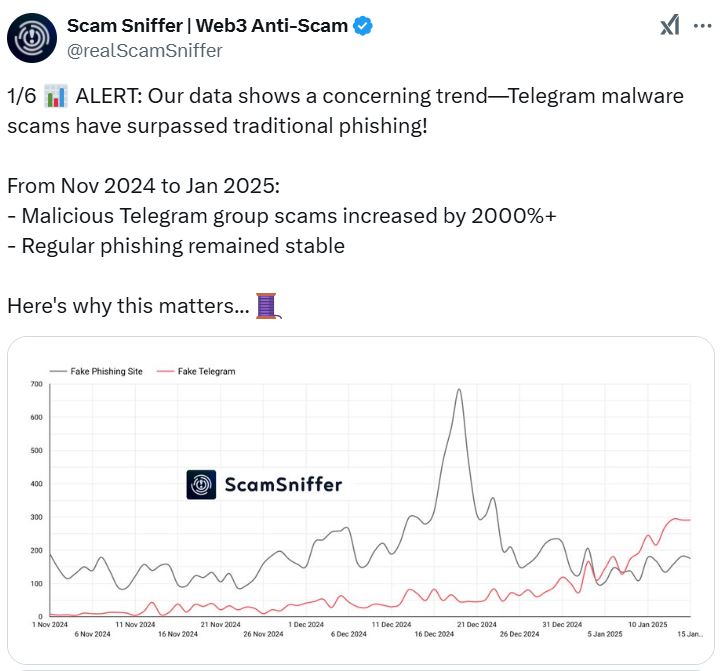

Криптовалютные мошенники сделали серьезный поворот в мошенничестве с вредоносным ПО Telegram, объем которого теперь превзошел традиционный фишинг — увеличившись на 2000% с ноября.

В сообщении X от 15 января охранная фирма Scam Sniffer заявила, что мошенничество, с которым они сталкиваются, не является разновидностью «типичного подключения кошелька», когда злоумышленники обманом заставляют пользователя подключить свой цифровой кошелек к мошенническому веб-сайту или платформе для слива средств.средства.

Вместо этого мошенники теперь распространяют сложное вредоносное ПО через фальшивых ботов-верификаторов, используемых в фейковых торговых группах, фейковых группах airdrop и фейковых альфа-группах.

«Как только вы выполните их код или установите их программное обеспечение для проверки, они смогут получить доступ к вашим паролям, сканировать файлы кошелька, контролировать ваш буфер обмена и красть данные браузера», — заявили в компании.

Scam Sniffer выявил как минимум двух поддельных ботов-верификаторов, используемых мошенниками: OfficiaISafeguardRobot и SafeguardsAuthenticationBot.

Scam Sniffer сообщил, что злоумышленники изменили тактику, поскольку пользователи стали более осведомлены о мошенничестве с сигнатурами. Вредоносное ПО дает злоумышленникам более широкий доступ, а потери сложнее отслеживать.

Охранная фирма впервые подняла тревогу по поводу мошенничества с вредоносным ПО в Telegram в декабре, заметив рост числа мошенников, создающих поддельные X-аккаунты, выдающих себя за популярных влиятельных лиц криптовалюты, а затем приглашающих пользователей в группы Telegram с обещаниями инвестиционной информации.

Связанный: Неправильное написание Soneium в Google может истощить ваш криптовалютный кошелек: Scam Sniffer

Попав в группу, пользователям предлагается пройти проверку с помощью поддельного проверочного бота, который внедряет в системы вредоносное ПО для кражи криптовалюты, крадет закрытые ключи и совершает набеги на криптовалютные кошельки.

Другой вариант предполагает использование поддельных страниц проверки Cloudflare для развертывания вредоносного ПО, при этом пользователям предлагается скопировать и вставить проверочный текст, который тайно вставляет его в буфер обмена.

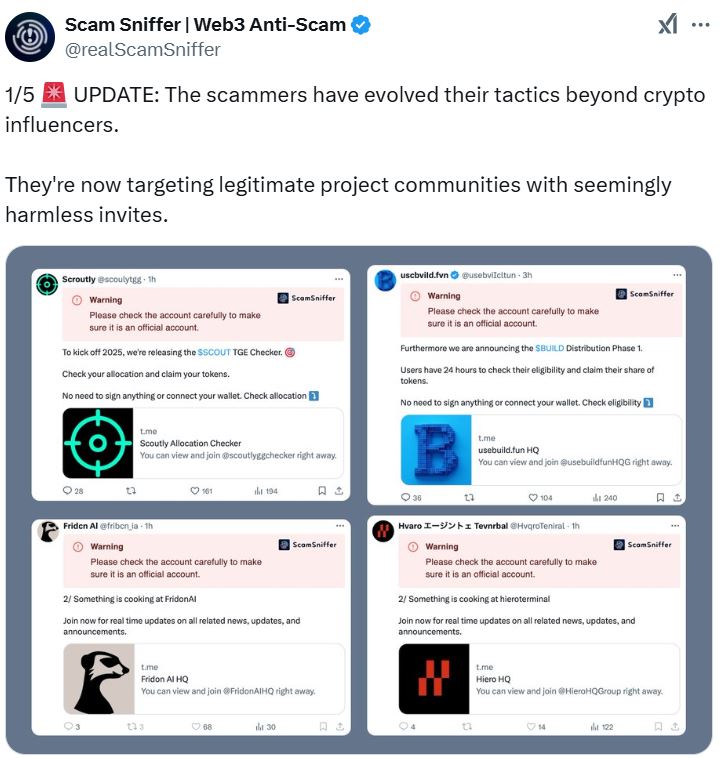

В сообщении от 4 января Scam Sniffer сообщил, что мошенники, использующие эту тактику, вышли за рамки простого выдачи себя за влиятельных лиц и начали нацеливаться на законные проектные сообщества с «казалось бы безобидными приглашениями».

«Этот сдвиг в тактике указывает на то, что мошенники адаптируются к возросшей осведомленности пользователей о фишинговых ссылках. Вместо этого они используют более сложную социальную инженерию с помощью ботов Telegram», — заявили в охранной фирме.

«Потери от атак вредоносных программ практически невозможно измерить. Но масштабное изменение тактики мошенников говорит нам об одном: это работает», — добавили в компании.

В декабре Cado Security Labs предупредила о подобном мошенничестве, заявив, что злоумышленники использовали поддельные приложения для встреч для внедрения вредоносного ПО и кражи учетных данных для веб-сайтов, приложений и криптовалютных кошельков.

В отчете о безопасности Cyvers 2024 Web3, опубликованном Cointelegraph 24 декабря, фирма по обеспечению безопасности в сети сообщила, что в 2024 году в результате 165 инцидентов было украдено криптовалюта на сумму 2,3 миллиарда долларов.

По словам Сайверса, это на 40% больше, чем в 2023 году, когда хакеры украли криптовалюту на сумму 1,69 миллиарда долларов. Это на 37% меньше, чем 3,78 миллиарда долларов, украденных в 2022 году.

Однако две охранные фирмы отметили, что в декабре были зафиксированы самые низкие потери от взломов и мошенничества за год, составившие всего около 29 миллионов долларов.