Согласно недавней статье, китайские исследователи заявили, что обнаружили новый метод взлома 2048-битного алгоритма подписи Ривеста-Шамира-Адлемана (RSA-2048), присутствующего в блокчейнах и других протоколах безопасности. RSA — это криптографический метод, использующий открытый ключ для шифрования информации и закрытый ключ для ее расшифровки.

Для взлома алгоритма RSA-2048 требуется, как и для других алгоритмов семейства чисел RSA, найти простые множители числа с 617 десятичными и 2048 двоичными цифрами. По оценкам экспертов, обычным компьютерам потребуется 300 триллионов лет, чтобы взломать ключ шифрования RSA-2048. Однако китайские исследователи заявили в своей статье, что шифрование может быть инвертировано с помощью квантового компьютера с 372 кубитами или базовой единицей информации, выступающей в качестве прокси для вычислительной мощности.

Для сравнения, последний квантовый компьютер IBM Osprey имеет вычислительную мощность 433 кубита. Ранее эксперты подсчитали, что для факторизации RSA-2048 с помощью квантовых компьютеров, использующих алгоритм Шора (метод квантового факторинга), потребуется 13 436 кубитов.

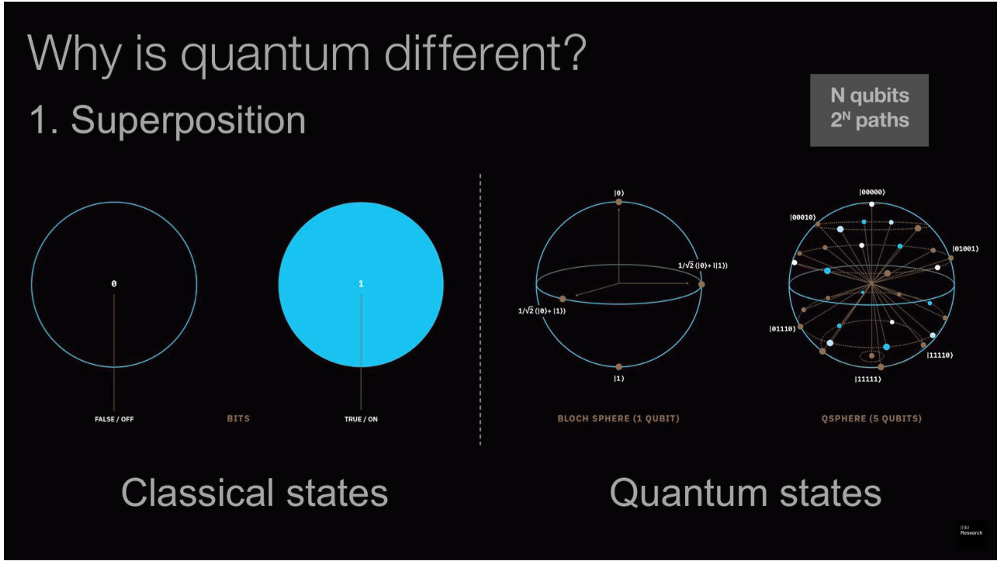

В отличие от классических компьютеров, которые работают с двоичным кодом 0 или 1, в квантовых компьютерах используются квантовые биты, которые могут принимать бесконечные состояния при температурах -273°C (-459,4°F), достигаемых за счет использования жидких газовых хладагентов. Таким образом, квантовый компьютер способен наметить все возможные решения криптографической проблемы и попробовать их все сразу, повышая эффективность в астрономических масштабах.

По словам американского криптографа Брюса Шнайера, китайские исследователи, по-видимому, объединили «классические методы факторинга с уменьшением решетки с алгоритмом квантовой приближенной оптимизации», которые успешно разложили на множители 48-битные числа с использованием 10-кубитного квантового компьютера. «И хотя всегда есть потенциальные проблемы при масштабировании чего-то подобного в 50 раз, очевидных препятствий нет», — прокомментировал Шнайер.

Эксперт по безопасности Роджер Граймс также добавил:

«Очевидно, что произошло с другим парнем, который ранее объявил, что он может взломать традиционное асимметричное шифрование с помощью классических компьютеров… но рецензенты обнаружили недостаток в его алгоритме, и этому парню пришлось отозвать свою статью. Но эта китайская команда поняла, что шаг, который убилвсе это можно было решить с помощью небольших квантовых компьютеров. Они проверили, и это сработало».

Шнайер также предупредил, что алгоритм основан на недавней статье по факторингу, написанной Питером Шнорром, где его алгоритм хорошо работает с небольшими битами, но разваливается при больших размерах без какого-либо реального объяснения. «Так что, если правда, что китайская статья зависит от этой техники Шнорра, которая не масштабируется, то и методы этой китайской статьи не будут масштабироваться», — пишет Шнайер.

«В общем, умная ставка на то, что новые методы не работают. Но когда-нибудь эта ставка будет ошибочной».

Квантовые компьютеры также ограничены эксплуатационными факторами, такими как потери тепла и потребность в сложной инфраструктуре охлаждения до -273°C (-459,4°F). Таким образом, количество номинальных кубитов, необходимых для инверсии криптографических алгоритмов, вероятно, намного превышает теоретические оценки.

Хотя исследователи еще не сделали этого, методология теоретически может быть воспроизведена для других протоколов RSA-2048, используемых в информационных технологиях, таких как HTTPS, электронная почта, просмотр веб-страниц, двухфакторная аутентификация и т. д. Соучредитель Ethereum (ETH) Виталик Бутеринранее заявлял, что его долгосрочные цели включают в себя обеспечение квантовой устойчивости блокчейна. Теоретически это предполагает разветвление сети для использования алгоритма шифрования более высокого порядка, для взлома которого потребуются большие кубиты.

Редактор Cointelegraph Джеффри Альбус внес свой вклад в эту историю.