Коллектив, связанный с северокорейской, хакерский коллектив, группа Lazarus перемещала активы криптовалюты, используя смесители после ряда громких хаков.

13 марта фирма по безопасности блокчейна Certik предупредила своих подписчиков о том, что она обнаружила депозит в 400 ETH (ETH) на сумму около 750 000 долларов США в Службу микширования денежных средств торнадо.

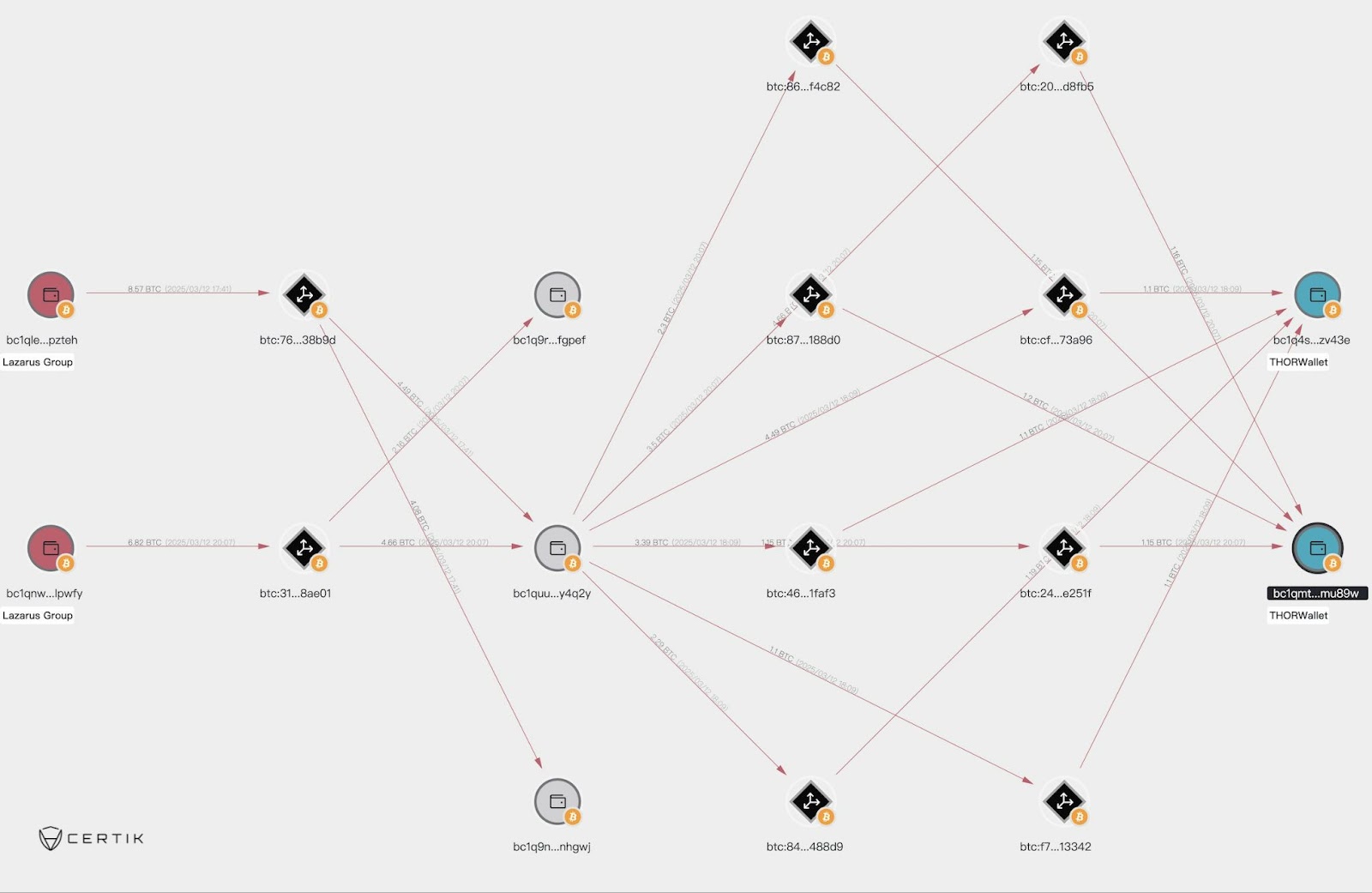

«Фонд проходит до деятельности Lazarus Group в сети Биткоин», – отметил он.

Северокорейская хакерская группа отвечала за массовый взлом Bybit Exchange, который привел к краже активов криптовалюты на сумму 1,4 миллиарда долларов США 21 февраля.

В январе также было связано с взломом Phemex Exchange в размере 29 миллионов долларов и с тех пор отмывает активы.

Lazarus также был связан с некоторыми из самых известных инцидентов для взлома криптовалюты, включая взломать сеть Ronin в 600 миллионов долларов в 2022 году.

Северокорейские хакеры украли активы криптовалюты на сумму более 1,3 млрд. Долл. США в 47 инцидентах в 2024 году, более чем удвоение кражи в 2023 году, согласно данным цепи.

Обнаружено новое вредоносное ПО Лазаря

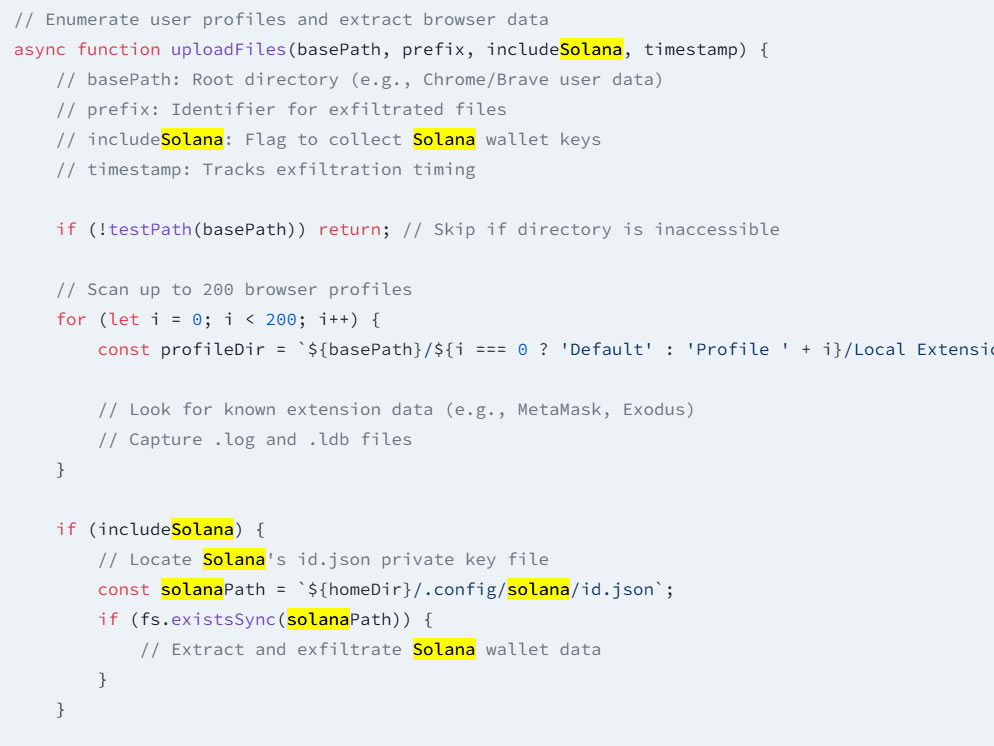

По словам исследователей в фирме кибербезопасности Socket, Lazarus Group развернула шесть новых вредоносных пакетов, чтобы проникнуть в среда разработчиков, красть учетные данные, извлекать данные криптовалюты и установить бэкдоры.

Он предназначен для экосистемы диспетчера пакетов узлов (NPM), которая представляет собой большую коллекцию пакетов JavaScript и Librares.

Исследователи обнаружили вредоносное ПО под названием «Beavertail», встроенные в пакеты, которые имитируют законные флибрации, используя тактику или методы опечатки или методы, используемые для обмана разработчиков.

«В этих пакетах Лазарь использует имена, которые внимательно имитируют законные и широко доверяющие флибрации», – добавили они.

Связанный: Внутри стратегии отмывания денег Lazarus Group

Улбпрограммное обеспечение также нацелена на кошельки для криптовалюты, в частности, кошельки Solana и Exodus, добавленные.

Атака нацелена на файлы в браузерах Google Chrome, Brave и Firefox, а также данные для ключей на MacOS, в частности, нацеленные на разработчиков, которые могут неосознанно установить вредоносные пакеты.

Исследователи отметили, что приписывание этой атаки окончательно Лазару остается сложным;Однако «тактика, методы и процедуры, наблюдаемые в этой атаке NPM, тесно связаны с известными операциями Лазаря».