Согласно отчету Elastic Security Labs от 31 октября, Lazarus Group использовала новую форму вредоносного ПО в попытке взломать биржу криптовалют.

Компания Elastic назвала новое вредоносное ПО «KANDYKORN», а программу-загрузчик, загружающую его в память, — «SUGARLOAD», поскольку в названии файла-загрузчика имеется новое расширение «.sld». Elastic не назвала биржу, на которую была нацелена атака.

В 2023 году криптовалютные биржи подверглись череде взломов закрытых ключей, большинство из которых были связаны с северокорейским киберпреступным предприятием Lazarus Group.

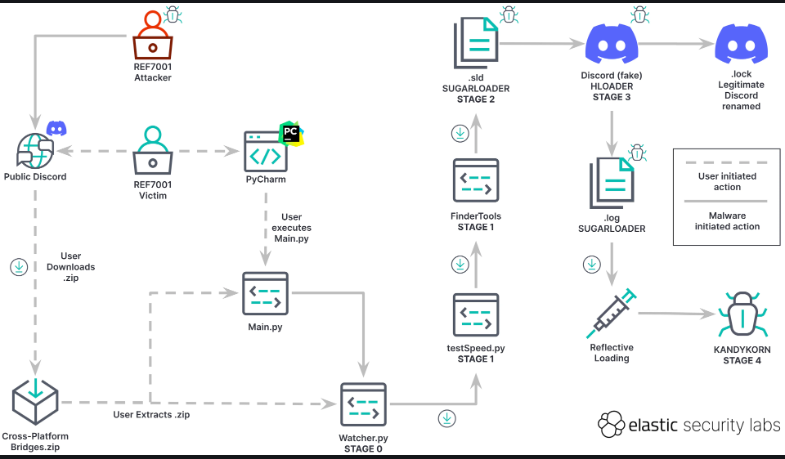

По данным Elastic, атака началась, когда участники Lazarus выдавали себя за инженеров блокчейна и нацелились на инженеров неназванной криптовалютной биржи. Злоумышленники связались с Discord, заявив, что они разработали прибыльного арбитражного бота, который может получать прибыль от расхождений между ценами криптовалют на разных биржах.

Злоумышленники убедили инженеров загрузить этого «бота». Файлы в ZIP-папке программы имели замаскированные имена, такие как «config.py» и «pricetable.py», что делало программу похожей на арбитражного бота.

После того, как инженеры запустили программу, она выполнила файл «Main.py», который запускал некоторые обычные программы, а также вредоносный файл под названием «Watcher.py». Watcher.py установил соединение с удаленной учетной записью Google Диска и начал загружать контент из нее в другой файл с именем testSpeed.py. Затем вредоносная программа один раз запустила testSpeed.py, а затем удалила его, чтобы замести следы.

Во время однократного выполнения testSpeed.py программа загрузила больше контента и в конечном итоге выполнила файл, который Elastic называет «SUGARLOADER». По словам Elastic, этот файл был замаскирован с помощью «двоичного упаковщика», что позволило ему обойти большинство программ обнаружения вредоносных программ. Однако им удалось обнаружить это, заставив программу остановиться после вызова ее функций инициализации, а затем сделав снимок виртуальной памяти процесса.

По данным Elastic, они запустили обнаружение вредоносного ПО VirusTotal на SUGARLOADER, и детектор заявил, что файл не является вредоносным.

По теме: криптовалютные компании, будьте осторожны: новое вредоносное ПО Lazarus теперь может обходить обнаружение

Как только SUGARLOADER был загружен на компьютер, он подключился к удаленному серверу и загрузил KANDYKORN прямо в память устройства. KANDYKORN содержит множество функций, которые удаленный сервер может использовать для выполнения различных вредоносных действий. Например, команду «0xD3» можно использовать для вывода списка содержимого каталога на компьютере жертвы, а команду «resp_file_down» можно использовать для передачи любого файла жертвы на компьютер злоумышленника.

Elastic полагает, что атака произошла в апреле 2023 года. Он утверждает, что программа, вероятно, все еще используется для проведения атак сегодня, заявляя:

«Эта угроза все еще активна, а инструменты и методы постоянно развиваются».

В 2023 году централизованные криптовалютные биржи и приложения подверглись череде атак. Alphapo, CoinsPaid, Atomic Wallet, Coinex, Stake и другие стали жертвами этих атак, большинство из которых, похоже, заключались в краже злоумышленником закрытого ключа с устройства жертвы ииспользуя его для перевода криптовалюты клиентов на адрес злоумышленника.

Федеральное бюро расследований США (ФБР) обвинило Lazarus Group в причастности ко взлому Coinex, а также в проведении атаки Stake и других.