Akira, программа-вымогатель, которая за год похитила 42 миллиона долларов у более чем 250 организаций в Северной Америке, Европе и Австралии, теперь активно атакует предприятия в Сингапуре.

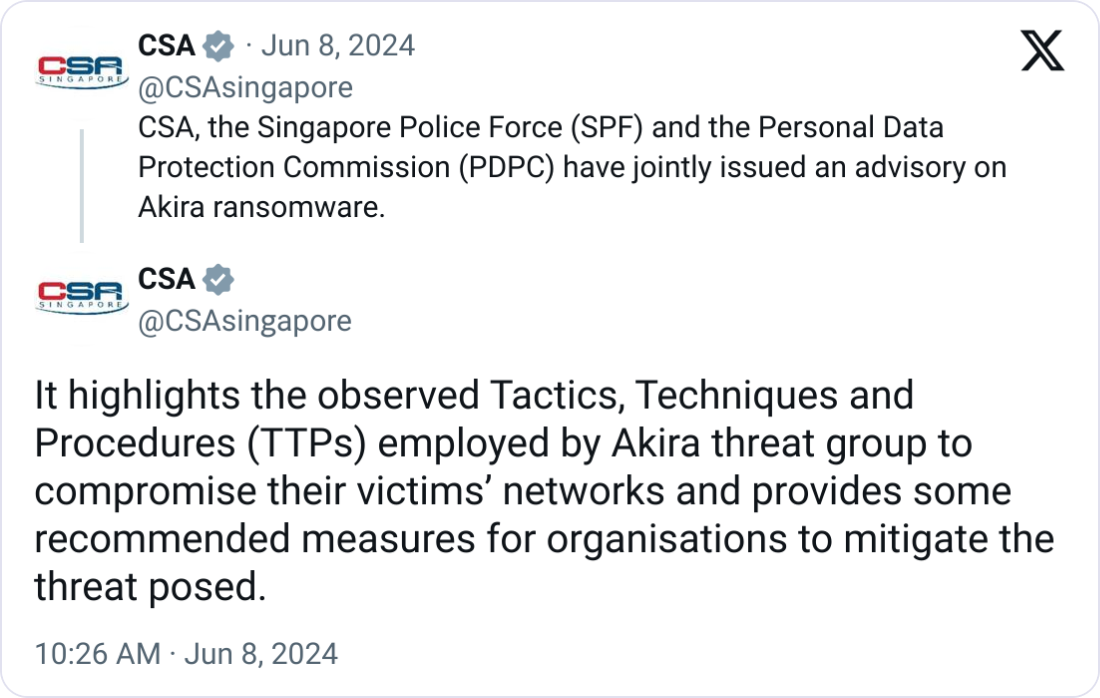

Власти Сингапура выпустили совместное предупреждение, предупреждающее местные предприятия о растущей угрозе со стороны варианта программы-вымогателя Akira.

Тревога поступила после того, как агентства, в том числе Агентство кибербезопасности Сингапура (CSA), Полиция Сингапура (SPF) и Комиссия по защите персональных данных (PDPC), недавно получили несколько жалоб от жертв кибератаки.

Основные цели программы-вымогателя Akira

Предыдущие расследования, проведенные Федеральным бюро расследований США (ФБР), показали, что программа-вымогатель Akira нацелена на предприятия и объекты критической инфраструктуры.

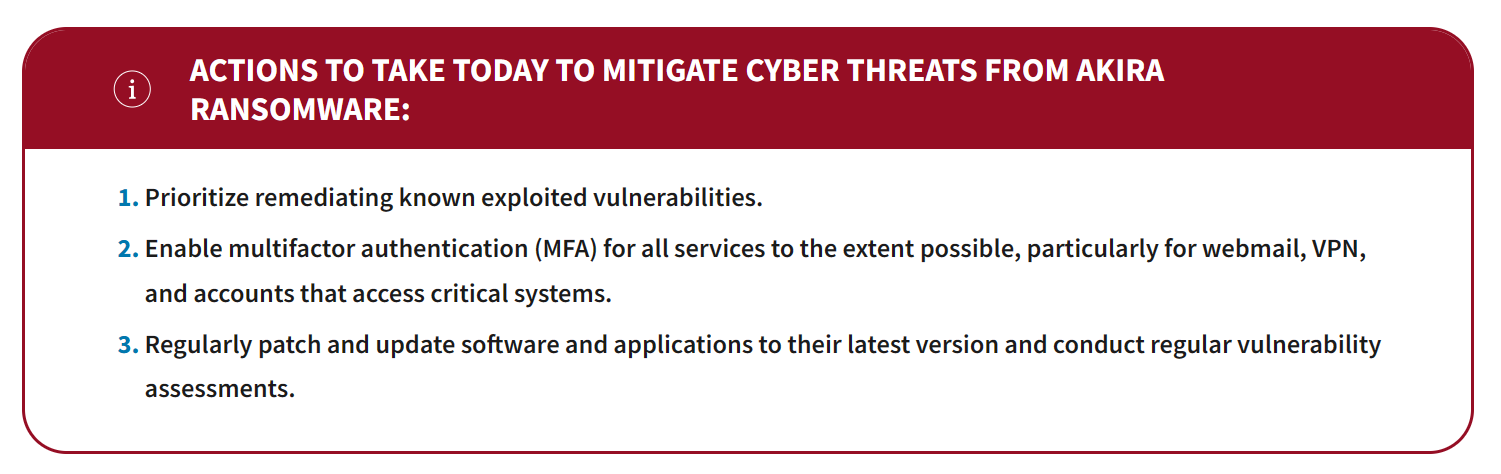

Власти Сингапура объяснили способы обнаружения, сдерживания и нейтрализации атак Акиры. Предприятиям, подвергшимся компрометации, рекомендуется воздержаться от выплаты выкупа злоумышленникам.

Воздержитесь от выплаты выкупа

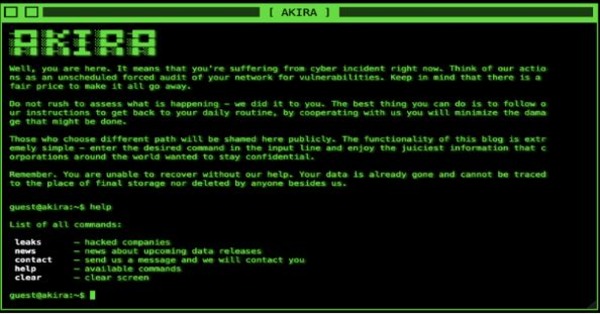

Члены Akira требуют платежей в криптовалютах, таких как биткоин (BTC), чтобы вернуть контроль над своими компьютерными системами и внутренними данными. Однако власти Сингапура попросили предприятия не производить платежи.

«Если системы вашей организации были скомпрометированы программой-вымогателем, мы не рекомендуем платить выкуп и советуем вам немедленно сообщить об инциденте властям. Уплата выкупа не гарантирует, что данные будут расшифрованы или что злоумышленники не опубликуют ваши данные».

Кроме того, злоумышленники могут попытаться совершить еще одну атаку в надежде получить больший выкуп. ФБР обнаружило, что Акира никогда не связывается с жертвами и ожидает, что они свяжутся с ними.

Некоторые рекомендуемые методы снижения угроз включают реализацию плана восстановления и многофакторную аутентификацию (MFA), фильтрацию сетевого трафика, отключение неиспользуемых портов и гиперссылок, а также общесистемное шифрование.

Связанный: Возвращение программ-вымогателей: в 2023 году зарегистрированы выплаты в размере 1 миллиарда долларов США

Фирма по кибербезопасности «Касперский» недавно обнаружила, что северокорейские хакеры атаковали южнокорейские криптовалютные компании с помощью вредоносного ПО Durian.

«Дуриан может похвастаться комплексной функциональностью бэкдора, позволяющей выполнять доставленные команды, дополнительную загрузку файлов и их эксфильтрацию», — пояснил Касперский.

Кроме того, Касперский отметил, что LazyLoad также использовалась Andariel, подгруппой в составе северокорейского хакерского консорциума Lazarus Group, что позволяет предположить «незначительную» связь между Кимсуки и более известной хакерской группой.