Доктор СиньСинь Фан, руководитель отдела криптовалюты в IoTeX, недавно стал соавтором исследовательской работы под названием «Возможность плавного перехода к постквантовой безопасности для Ethereum». Исследовательская работа получила награду за лучшую статью на Международной конференции по блокчейну 2024 года и утверждает, что технология с нулевым разглашением на основе хеширования является наиболее удобным для пользователя способом квантовой защиты сети Ethereum и других подобных криптографических систем.

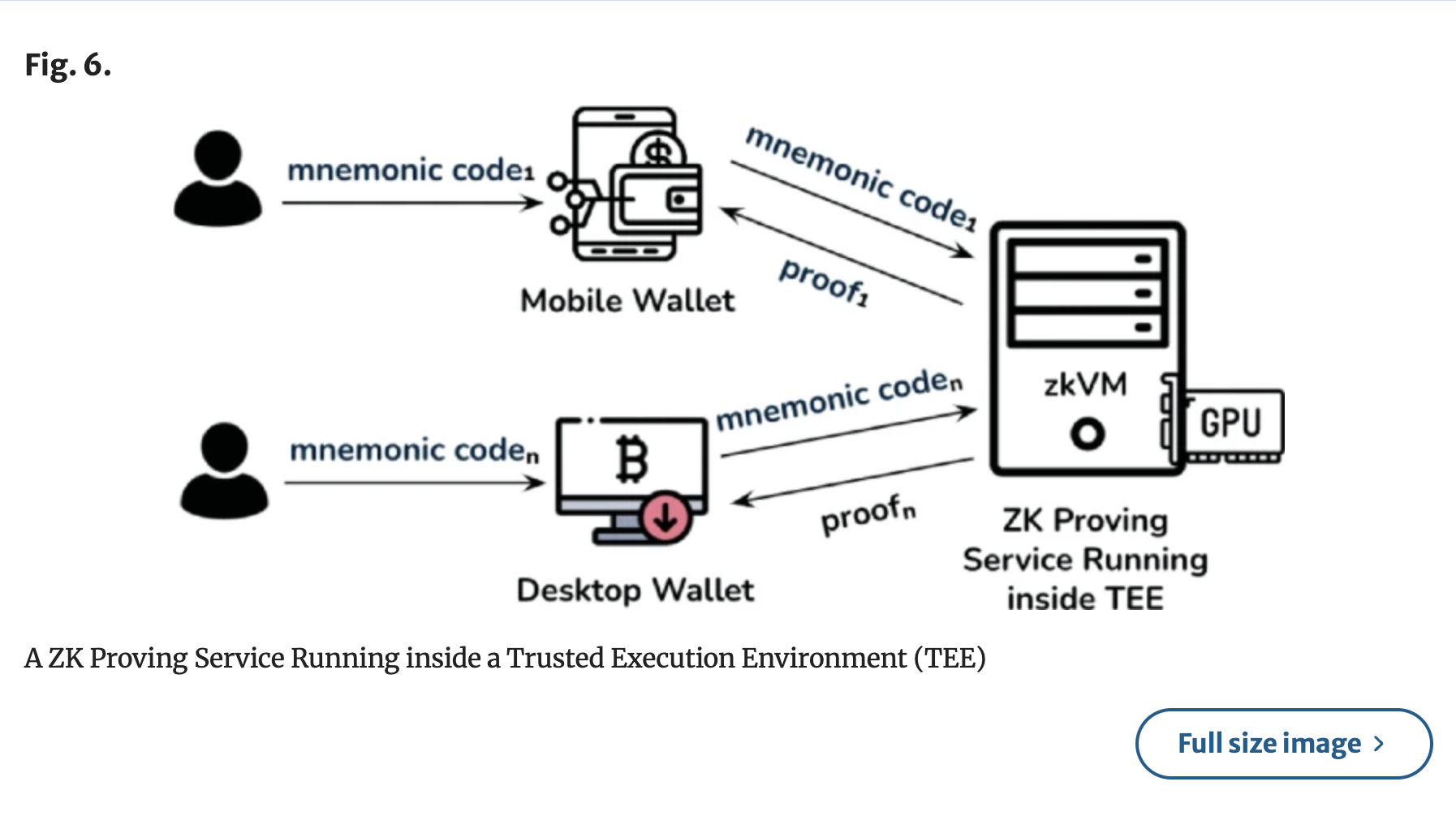

В интервью Cointelegraph доктор Фан объяснил, что алгоритмы цифровой подписи с эллиптической кривой (ECDSA), используемые в современных системах блокчейна для подписи транзакций, являются квантово-уязвимыми. Однако эту уязвимость можно устранить, прикрепив к каждой транзакции доказательство с нулевым разглашением на основе хэша — например, масштабируемый прозрачный аргумент знания с нулевым разглашением (ZK-Stark). Исследователь сказал, что этот метод также обеспечивает наиболее плавный переход для пользователей, избегая сложности других предлагаемых методов квантового сопротивления. «То, как мы это реализуем, позволяет пользователю использовать свой текущий кошелек, но мы прикрепляем каждую транзакцию к квантово-безопасному доказательству с нулевым разглашением», — сказал доктор Фан.

«Нам необходимо учитывать как аспект безопасности, так и аспект удобства использования», — продолжил доктор Фан. Исследователь подчеркнул, что баланс между пользовательским опытом и потребностями безопасности является ключом к обеспечению своевременного перехода к постквантовым стандартам.

По теме: Денежные власти Сингапура и Франции тестируют квантово-устойчивую безопасность

Квантовая паника 2024 года

Плавный переход к постквантовой безопасности для конечных пользователей имеет первостепенное значение, поскольку Национальный институт стандартов и технологий (NIST) недавно опубликовал первый жесткий срок для перехода устаревших систем на стандарты постквантовой сигнатуры, рекомендуя учреждениям принять квантовоустойчивые системы. меры до 2035 года.

В октябре 2024 года газета South Morning China Post сообщила, что исследователи из Шанхайского университета успешно взломали криптографические алгоритмы с помощью квантового компьютера.

Однако анализ YouTube-блогера «Mental Outlaw» позже показал, что использованный в эксперименте квантовый компьютер сломал только 22-битный ключ. Для контекста: современные стандарты шифрования используют ключи длиной от 2048 до 4096 бит, а это означает, что квантовые компьютеры еще не взломали стандарты шифрования.

Другие исследователи также согласились, что угроза, исходящая от квантовых компьютеров, на данный момент преувеличена из-за резкого расхождения между нынешней способностью квантовых компьютеров факторизовать числа и длиной современных ключей шифрования.