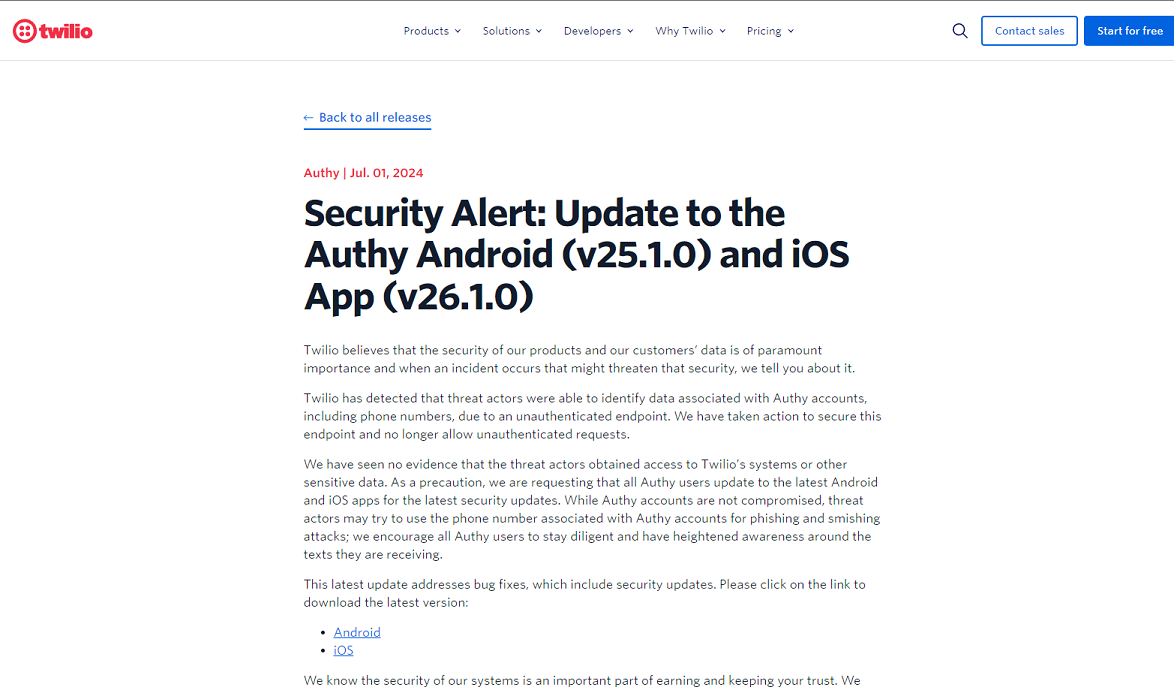

Хакери отримали доступ до бази даних додатка Authy для Android і «змогли ідентифікувати дані, пов’язані з [обліковими записами], включаючи номери телефонів», згідно з повідомленням системи безпеки від 1 липня, опублікованим розробником додатка Twilio.

Самі облікові записи «не скомпрометовані», зазначено в дописі, маючи на увазі, що зловмисники не змогли отримати облікові дані для автентифікації. Однак у майбутньому розкриті номери телефонів можуть використовуватися для «фішингових і смішинг-атак». Через цей ризик Twilio закликав користувачів Authy «залишатися уважними та підвищувати обізнаність щодо текстів, які вони отримують».

За темою: що таке фішингова атака в криптографії та як їй запобігти?

Користувачі централізованої біржі часто покладаються на Authy для двофакторної автентифікації (2FA). Він генерує код на пристрої користувача, який біржа може запитати перед тим, як виконувати зняття, перекази чи інші конфіденційні завдання. Обидві біржі Gemini та Crypto.com використовують Authy як програму 2FA за умовчанням, а Coinbase, Binance та багато інших бірж дозволяють це як опцію.

Authy іноді порівнюють із програмою Authenticator від Google, яка має подібне призначення та є конкурентом Authy.

Згідно з повідомленням, зловмисник отримав доступ через «неавтентифіковану кінцеву точку». Команда захистила цю кінцеву точку, і надалі програма більше не приймає неавтентифіковані запити. Він закликав користувачів оновити програму до останньої версії, яка містить покращення безпеки.

Twilio стверджувала, що коди автентифікаторів користувачів не були зламані, тому зловмисники не повинні мати доступу до їхніх облікових записів Exchange. «Ми не бачили доказів того, що зловмисники отримали доступ до систем Twilio або інших конфіденційних даних», — заявили в компанії.

Згідно зі звітом Seeking Alpha, злам було здійснено кіберзлочинною групою ShinyHunters, яка «злила текстовий файл, який нібито показує 33 млн телефонних номерів, зареєстрованих у Authy». У 2021 році блог про кібербезпеку Restoreprivacy повідомив, що ця сама злочинна група відповідальна за витік даних AT&T, у результаті чого дані 51 мільйона клієнтів були оприлюднені онлайн.

Програми автентифікатора були розроблені для запобігання атакам на заміну SIM-карти, типу схеми соціальної інженерії, яка передбачає переконання телефонної компанії передати номер телефону користувача зловмиснику. Коли зловмисник отримує контроль над телефонним обліковим записом користувача, він використовує його для отримання кодів 2FA користувача без необхідності фізично володіти телефоном користувача.

Цей тип атаки все ще поширений сьогодні, оскільки деякі користувачі все ще отримують коди 2FA через текстові повідомлення, а не через додаток.12 червня компанія безпеки блокчейну SlowMist повідомила, що нещодавно користувачі OKX втратили мільйони доларів через атаки обміну SIM-картами.