Дослідник безпеки Web3 отримав винагороду в розмірі 150 000 доларів США, прочитавши документацію Cosmos Network і знайшовши критичну помилку, яка може призупинити блокчейн Evmos і всі децентралізовані програми (DApps), створені на ньому.

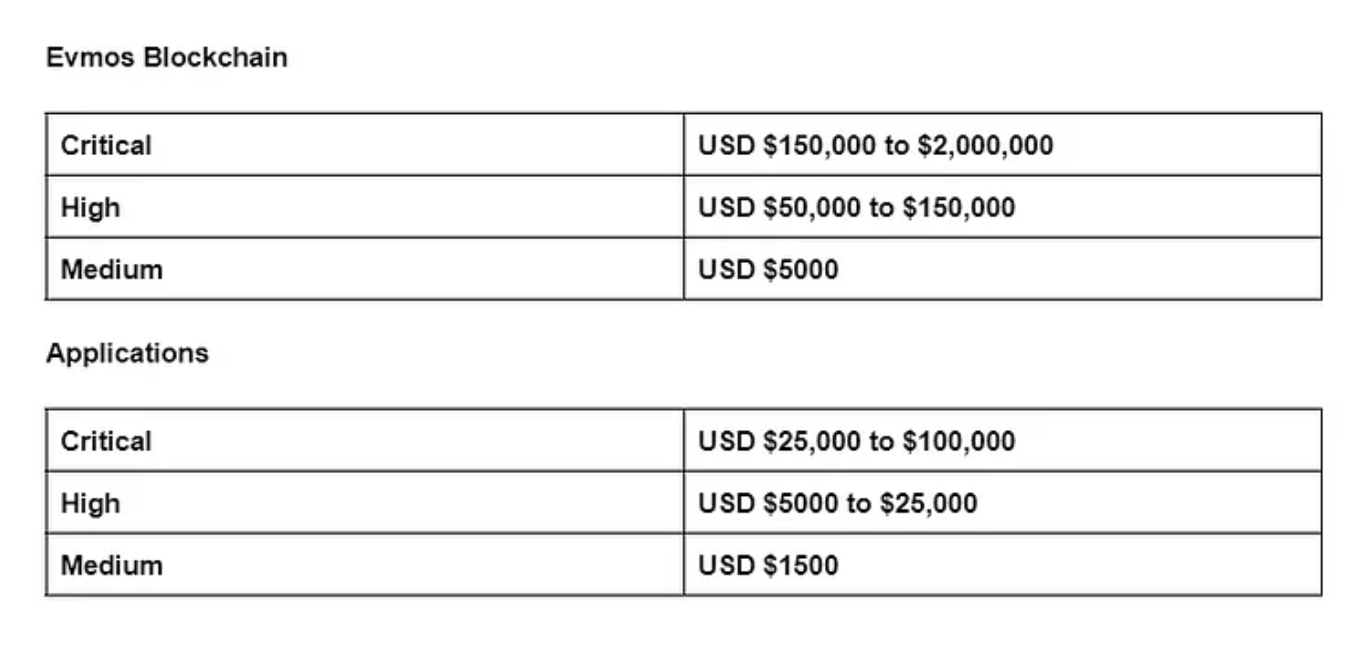

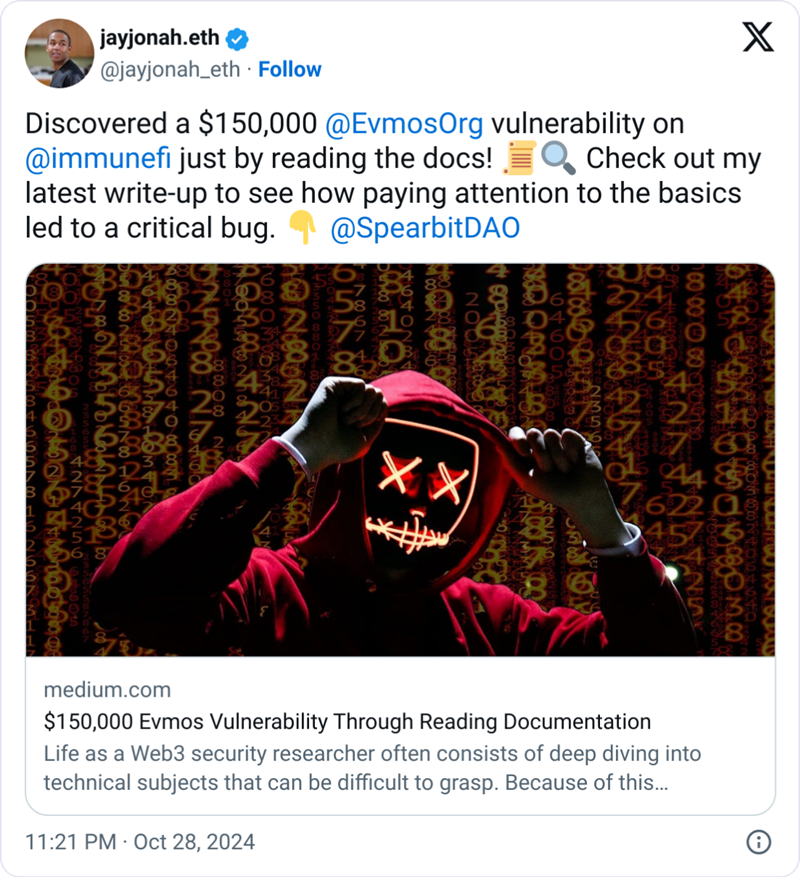

Псевдонімний дослідник безпеки Spearbit «jayjonah.eth» отримав 150 000 доларів США за виявлення вразливості в блокчейні Evmos у рамках програми Evmos Bug Bounty, яка діє з листопада 2022 року.

У дописі в блозі, опублікованому 28 жовтня, він пояснив, що натрапив на концепцію «облікових записів модулів» у документації Cosmos, яка звучала так:

«Якщо ці адреси (облікові записи модулів) отримують кошти поза очікуваними правилами кінцевої машини, інваріанти, ймовірно, будуть порушені, що може призвести до зупинки мережі».

Краш-тест блокчейну Evmos на основі документації Cosmos

Дослідник безпеки спробував надіслати кошти на рахунок модуля в тестовому середовищі, щоб перевірити теорію, і повідомив:

«На даний момент блоки більше не виробляються, і ланцюг повністю зупинився. Це порушує блокчейн Evmos і всі DApps, побудовані на ньому».

Він розповів, що команда Evmos виправила помилку до того, як інформація була оприлюднена.

Дослідник отримав виплату найвищого рівня за виявлення критичної помилки. На завершення jayjonah.eth закликав дослідників безпеки прочитати проектні документи, додавши, що «іноді найбільш критичні помилки можуть бути надзвичайно простими».

За темою: Tapioca пропонує 1 мільйон доларів зловмиснику, який вкрав 4,7 мільйона доларів

Окрім допомоги проектам у зниженні ризику кібератак, програми винагород за помилки також використовуються як інструмент для мінімізації втрат у разі злому.

Хакер домовляється про винагороду за помилку за допомогою протоколу Shezmu

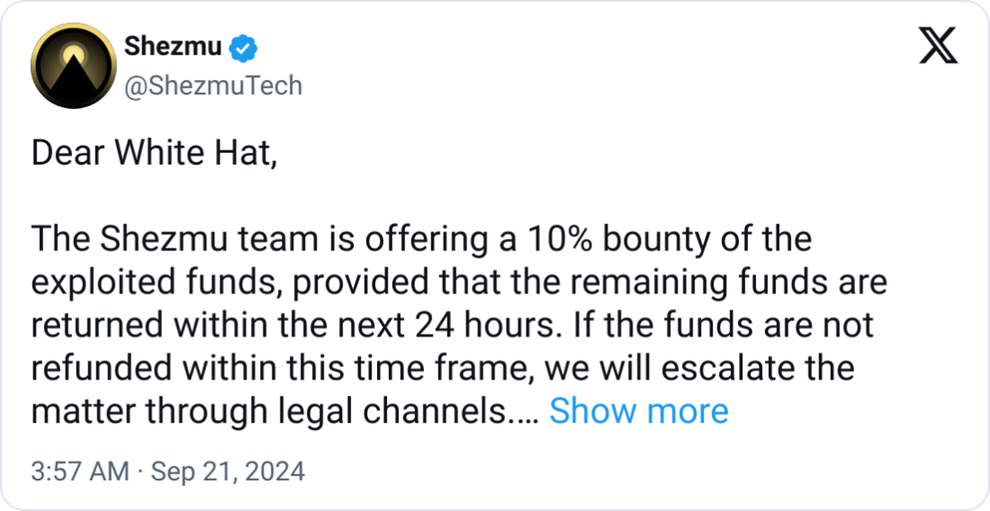

У вересні, використовуючи протокол доходності, Shezmu повернув майже 5 мільйонів доларів у викраденій криптовалюті шляхом переговорів із хакером після того, як погодився на вищу винагороду.

Shezmu спочатку запропонував хакеру винагороду в розмірі 10% через повідомлення onchain і вимагав повернути 90% вкрадених коштів протягом 24 годин.

Однак хакер вимагав 20% викрадених коштів як винагороду, на що протокол погодився та отримав решту вкрадених коштів.