Згідно з новим аналізом onchain, трансакції оператора, який здійснив зловмисник, який здійснив злом Balancer на суму 116 мільйонів доларів, вказують на досвідченого актора та тривалу підготовку, на яку, можливо, знадобилися місяці, щоб не залишити слідів.

У понеділок децентралізована біржа (DEX) і автоматизований маркет-мейкер (AMM) Balancer були використані для отримання цифрових активів на суму близько 116 мільйонів доларів.

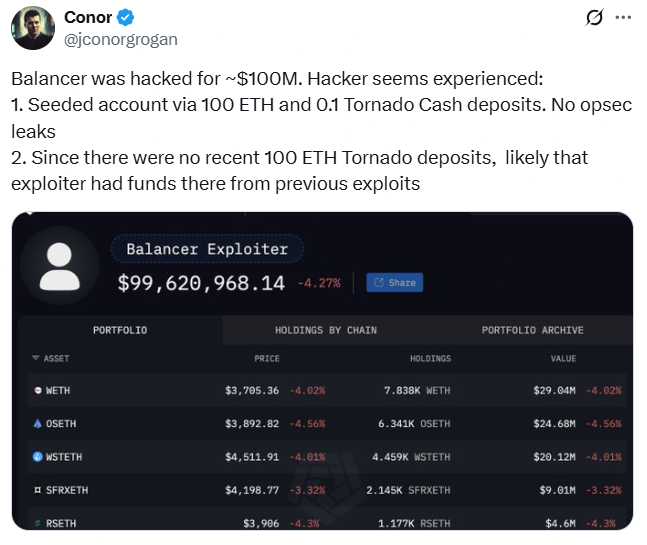

Дані блокчейну показують, що зловмисник ретельно поповнював свій обліковий запис, використовуючи невеликі депозити в 0,1 ефіру (ETH) від змішувача криптовалют Tornado Cash, щоб уникнути виявлення. Конор Гроган, директор Coinbase, сказав, що експлуататор мав принаймні 100 ETH, збережених у смарт-контрактах Tornado Cash, що вказує на можливі зв’язки з попередніми хакерськими атаками.

“Хакер, здається, досвідчений: 1. Запустив обліковий запис через депозити 100 ETH і 0,1 Tornado Cash. Жодних витоків opsec”, – сказав Гроган у дописі X у понеділок. «Оскільки останніх 100 депозитів ETH Tornado не було, ймовірно, що експлуататор мав там кошти від попередніх експлойтів».

Гроган зазначив, що користувачі рідко зберігають такі великі суми в міксерах конфіденційності, що ще більше говорить про професіоналізм зловмисника.

Balancer запропонував експлуататору винагороду у розмірі 20%, якщо вкрадені кошти будуть повернуті в повному обсязі, мінус винагорода, до середи.

Пов’язане: перевірки балансувальника під увагою після експлойту понад 100 мільйонів доларів

«Наша команда працює з провідними дослідниками безпеки, щоб зрозуміти проблему, і якнайшвидше поділиться додатковими висновками та повним розслідуванням», — написав Balancer у своєму останньому оновленні X у понеділок.

Експлойт Balancer був найскладнішою атакою 2025 року: Cyvers

Експлойт Balancer є однією з «найскладніших атак, які ми бачили цього року», за словами Дедді Левіда, співзасновника та генерального директора компанії Cyvers із безпеки блокчейнів:

«Зловмисники обійшли рівні контролю доступу, щоб безпосередньо маніпулювати балансами активів, що стало критичним збоєм в операційному управлінні, а не в логіці основного протоколу».

Лавід сказав, що атака демонструє, що статичного аудиту коду вже недостатньо. Натомість він закликав до безперервного моніторингу в режимі реального часу, щоб помітити підозрілі потоки до витоку коштів.

За темою: CZ б’є тривогу, оскільки команда SEAL виявляє 60 фальшивих ІТ-працівників, пов’язаних із Північною Кореєю

Lazarus Group призупинила незаконну діяльність на кілька місяців перед зломом Bybit на 1,4 мільярда доларів

Сумно відома північнокорейська група Lazarus Group також була відома широкою підготовкою перед своїми найбільшими зломами.

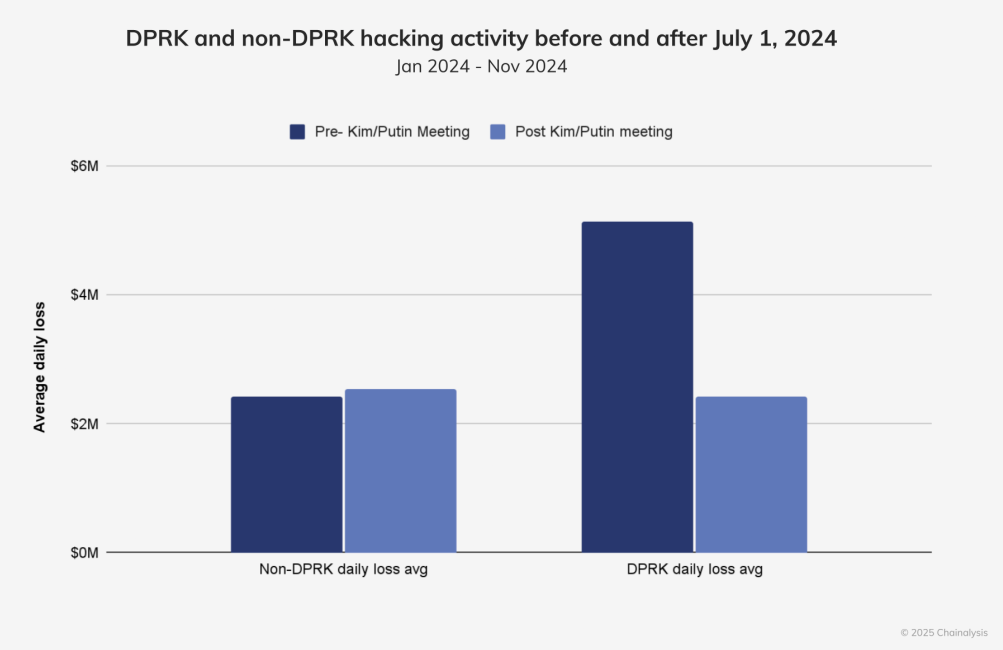

За даними аналітичної компанії Chainalysis, яка займається блокчейном, незаконна діяльність, пов’язана з північнокорейськими кіберакторами, різко знизилася після 1 липня 2024 року, незважаючи на сплеск атак на початку того ж року.

За словами Еріка Джардіна, керівника дослідження кіберзлочинності Chainalysis, значне уповільнення перед зломом Bybit свідчить про те, що підтримувана державою хакерська група «перегруповується, щоб вибрати нові цілі».

«Уповільнення, яке ми спостерігали, могло бути перегрупуванням для вибору нових цілей, дослідження інфраструктури або воно могло бути пов’язане з тими геополітичними подіями», — сказав він Cointelegraph.

За даними Cointelegraph 4 березня, Lazarus Group знадобилося 10 днів, щоб відмити 100% вкрадених коштів Bybit через децентралізований кросчейн-протокол THORChain.