Актори загрози знайшли новий спосіб забезпечити шкідливе програмне забезпечення, команди та посилання всередині смарт -контрактів Ethereum для ухилення від сканування безпеки в міру розвитку атак, використовуючи кодові сховища.

Дослідники кібербезпеки компанії Digital Asset Firection Firm ReversingLabs знайшли нові фрагменти зловмисного програмного забезпечення з відкритим кодом, виявлених на сховищі пакету пакетів Node Manager (NPM), великій колекції пакетів JavaScript та Libraries.

Пакети зловмисного програмного забезпечення “використовують нову та креативну техніку для завантаження зловмисного програмного забезпечення на компрометованих пристроях – розумні контракти на блокчейн Ethereum”, – заявила дослідник REVERSINGLABS Луція Валентіч у публікації в блозі в середу.

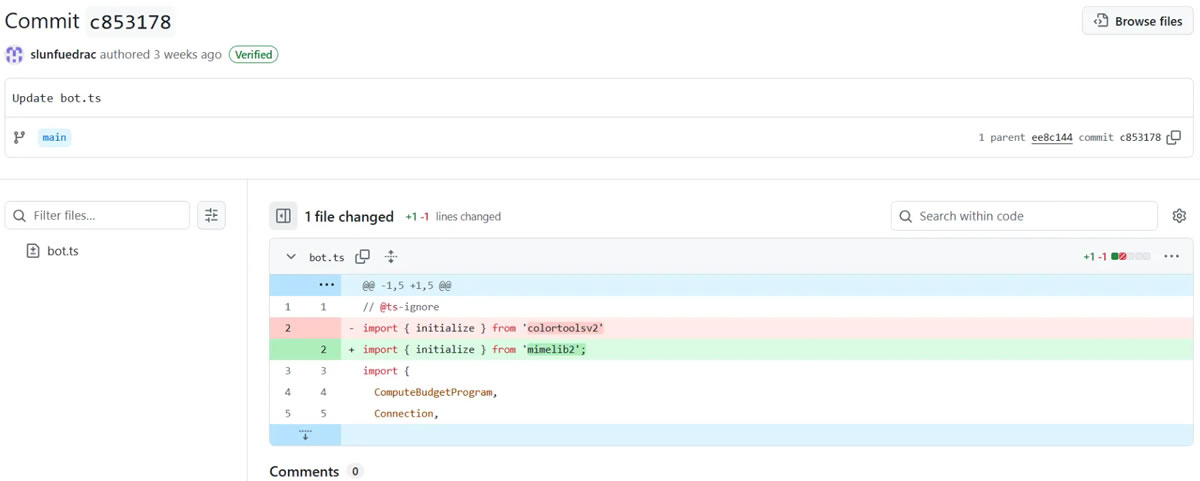

Два пакети “Colortoolsv2” та “MimeLib2”, опубліковані в липні, “зловживають розумними контрактами для приховування шкідливих команд, які встановили зловмисне програмне забезпечення для компрометованих систем”, – пояснив Валентіч.

Щоб уникнути сканувань безпеки, пакети функціонували як прості завантажувачі, а замість безпосередньо розміщувальних шкідливих посилань вони отримали командні та контрольні адреси сервера з розумних контрактів.

При встановленні пакети запитують блокчейн для отримання URL-адрес для завантаження зловмисного програмного забезпечення на другому стадії, яке несе корисне навантаження або дії, що ускладнює виявлення, оскільки трафік blockchain видається законним.

Новий вектор атаки

Зловмисне програмне забезпечення, орієнтоване на Ethereum, розумні контракти не є новими;Він був використаний на початку цього року, пов’язаний з північнокорейською хакерською колективом The Lazarus Group.

“Що нового та різного-це використання смарт-контрактів Ethereum для розміщення URL-адрес, де розташовані шкідливі команди, завантажуючи зловмисне програмне забезпечення другого стадії”,-сказав Валентіч, який додав:

“Це те, чого ми раніше не бачили, і це підкреслює швидку еволюцію стратегій ухилення від виявлення зловмисними суб’єктами, які тролінгують сховища та розробники з відкритим кодом”.

Витончена кампанія з обману криптовалют

Пакети зловмисного програмного забезпечення були частиною більшої, вишуканої соціальної інженерії та обману, в першу чергу, яка працює через Github.

Актори загрози створили фальшиві сховища бот-торгівлі криптовалютами, розроблені для того, щоб виглядати дуже надійними за допомогою виготовлених комітетів, підроблених облікових записів користувачів, створених спеціально для перегляду сховищ, декількох облікових записів підтримки для імітації активної розробки та професійних описів проектів та документації.

Пов’язано: Користувачі криптовалют попереджали, коли реклама натискає на криптовалютні програми

Актори загрози розвиваються

У 2024 році дослідники безпеки задокументували 23 зловмисні кампанії, пов’язані з криптовалютами, на сховищах з відкритим кодом, але цей останній вектор атаки “показує, що напади на сховища розвиваються”, поєднуючи технологію блокчейна з досконалою соціальною інженерією для обходу традиційних методів виявлення, укладено Валентіч.

Ці напади не лише виконані на Ethereum. У квітні фальшивий сховище Github, що представляє себе бот -торгівлею Соланою, було використано для розповсюдження затьмареного зловмисного програмного забезпечення, яке вкрало облікові дані гаманця криптовалюти. Хакери також націлили на “Bitcoinlib”, на льотному пітоні з відкритим кодом, розробленому для полегшення розвитку біткойна.