Зловмисні набори для розробки програмного забезпечення, що використовуються для виготовлення програм у магазині Play Google, а Apple App Store сканують фотографії користувачів, щоб знайти фрази для відновлення криптовалют, щоб витрачати кошти всередині, каже фірма з кібербезпеки Kaspersky Labs.

Аналітики Касперського Сергій Пузан та Дмитро Калінін заявили в повідомленні 4 лютого, що після того, як зловмисне програмне забезпечення під назвою Sparkcat заражає пристрій, він шукає зображення за допомогою конкретних ключових слів на різних мовах за допомогою крадіжки оптичного розпізнавання символів (OCR).

“Зловмисники крадуть фрази для відновлення для гаманців криптовалюти, яких достатньо, щоб отримати повний контроль над гаманцем жертви для подальшої крадіжки коштів”, – написали Пузан та Калінін.

“Слід зазначити, що гнучкість зловмисного програмного забезпечення дозволяє вкрасти не тільки секретні фрази, але й інші персональні дані з галереї, наприклад, вміст повідомлень або паролів, які можуть залишатися на скріншоти”.

Аналітики Касперського рекомендували не зберігати конфіденційну інформацію на скріншотах або галереї зображень телефону, а замість цього використовувати диспетчер паролів. Вони також сказали усунути будь -які підозрілі або заражені програми.

Пузан і Калінін заявили, що в додатках Android зловмисне програмне забезпечення використовує компонент Java під назвою Spark, замаскований як модуль аналітики, та зашифровану файл конфігурації, що зберігається на Gitlab, який надає команди та оперативні оновлення.

Мережевий модуль на основі довіри використовує Google ML Kit OCR для вилучення тексту із зображень на зараженому пристрої, пошук фраз відновлення, які можна використовувати для завантаження гаманців криптовалют на пристрої зловмисників, не знаючи пароля.

Касперський оцінює, що зловмисне програмне забезпечення активно працювало щонайменше з березня 2024 року, завантажив приблизно 242 000 разів і в основному націлює на користувачів Android та iOS в Європі та Азії.

Вони стверджують, що зловмисне програмне забезпечення знаходиться в десятках додатків, як реальних, так і підроблених, у магазинах додатків Google та Apple, але має однакові функції у всіх них, наприклад, використання мови іржі, яка “рідко зустрічається в мобільних додатках”, Cross Cross-Поформатні можливості та затуманення, що ускладнює аналіз та виявлення.

Пузан і Калінін заявили, що незрозуміло, чи постраждалі програми “були заражені внаслідок нападу ланцюга поставок, чи розробники навмисно вбудували в них троян”.

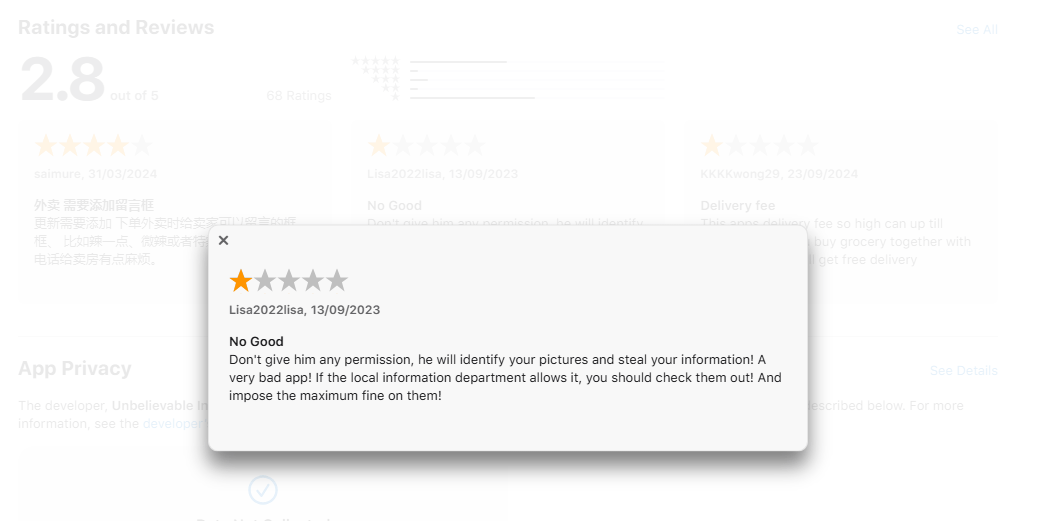

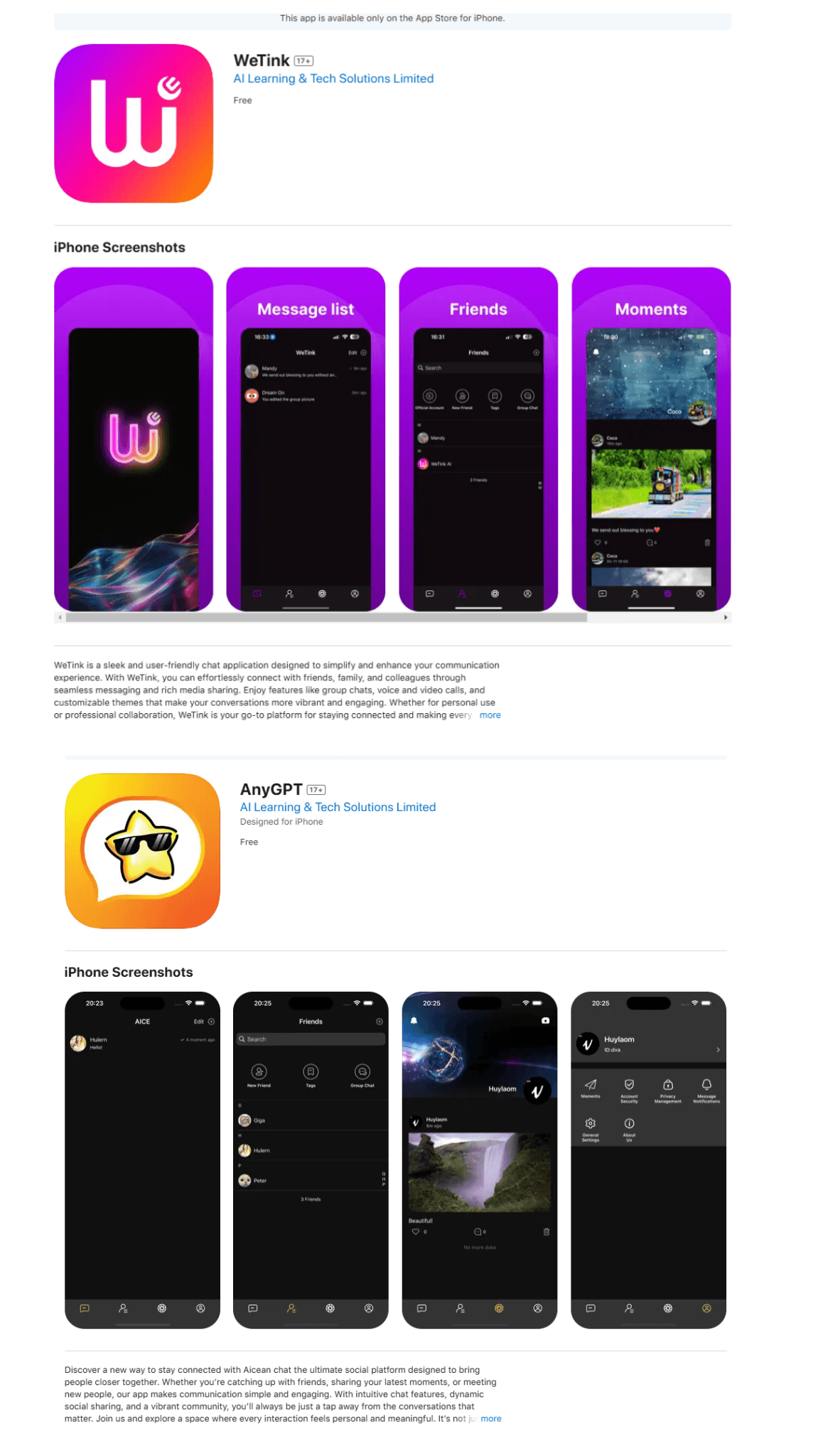

“Деякі додатки, такі як послуги з доставки продуктів харчування, виявляються законними, а інші чітко побудовані для заманювання жертв – наприклад, ми побачили кілька подібних” програм для обміну повідомленнями “з функціями AI від того ж розробника”, – додали вони.

Пов’язано: Криптовалютні хаки, збитки від афери досягають 29 мільйонів доларів у грудні, найнижчий у 2024 році

Пузан і Калінін заявили, що походження зловмисного програмного забезпечення незрозуміле, і його не можна віднести до будь -якої відомої групи, але воно схоже на кампанію в березні 2023 року, знайдена дослідниками ESET.

Однак пара знайшла коментарі та описи помилок, написані китайською мовою в коді, даючи їм “підстави вважати, що розробник шкідливого модуля вільно володіє китайською мовою”.

Google та Apple не одразу відповіли на запити на коментар.