Відповідно до звіту Elastic Security Labs від 31 жовтня, Lazarus Group використовувала нову форму шкідливого програмного забезпечення, щоб спробувати скомпрометувати біржу криптовалют.

Elastic назвав нову шкідливу програму «KANDYKORN», а програму-завантажувач, яка завантажує її в пам’ять, «SUGARLOAD», оскільки в назві файлу-завантажувача є нове розширення «.sld». Elastic не назвала біржу, яка була націлена.

У 2023 році криптовалютні біржі постраждали від низки хакерів із закритими ключами, більшість з яких були пов’язані з північнокорейською кіберзлочинною компанією Lazarus Group.

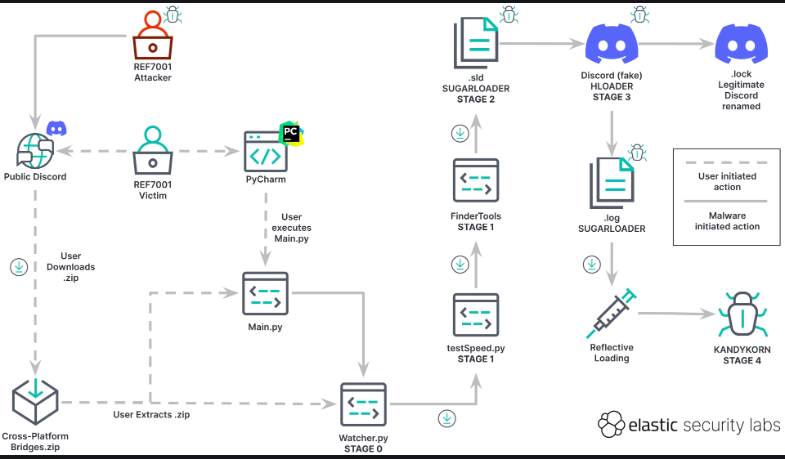

За словами Elastic, атака почалася, коли учасники Lazarus видавали себе за інженерів блокчейну та націлилися на інженерів з неназваної біржі криптовалют. Зловмисники зв’язалися з Discord, стверджуючи, що вони створили прибуткового арбітражного бота, який міг би отримувати прибуток від розбіжностей між цінами криптовалют на різних біржах.

Зловмисники переконали інженерів завантажити цього «бота». Файли в папці ZIP програми мали приховані назви, як-от «config.py» і «pricetable.py», через що програма виглядала як арбітражний бот.

Коли інженери запустили програму, вона виконала файл «Main.py», який запускав деякі звичайні програми, а також шкідливий файл під назвою «Watcher.py». Watcher.py встановив з’єднання з віддаленим обліковим записом Google Drive і почав завантажувати вміст з нього в інший файл під назвою testSpeed.py. Потім шкідлива програма один раз запустила testSpeed.py, перш ніж видалити його, щоб замести сліди.

Під час одноразового виконання testSpeed.py програма завантажила більше вмісту та зрештою виконала файл, який Elastic називає «SUGARLOADER». Цей файл було обфусковано за допомогою «двійкового пакувальника», заявив Elastic, що дозволило йому обійти більшість програм виявлення шкідливих програм. Однак вони змогли виявити це, примусово зупинивши програму після виклику її функцій ініціалізації, а потім зробивши знімок віртуальної пам’яті процесу.

За словами Elastic, вони запустили програму виявлення шкідливого програмного забезпечення VirusTotal на SUGARLOADER, і детектор заявив, що файл не є шкідливим.

За темою: криптовалютні фірми, будьте обережні: нове шкідливе програмне забезпечення Lazarus тепер може обходити виявлення

Після того, як SUGARLOADER було завантажено на комп’ютер, він підключився до віддаленого сервера та завантажив KANDYKORN безпосередньо в пам’ять пристрою. KANDYKORN містить численні функції, які можуть використовуватися віддаленим сервером для виконання різноманітних шкідливих дій. Наприклад, команду «0xD3» можна використати для перерахування вмісту каталогу на комп’ютері жертви, а «resp_file_down» можна використати для передачі будь-яких файлів жертви на комп’ютер зловмисника.

Elastic вважає, що атака сталася в квітні 2023 року. Вона стверджує, що програма, ймовірно, все ще використовується для здійснення атак сьогодні, заявляючи:

«Ця загроза все ще активна, і інструменти та методи постійно вдосконалюються».

У 2023 році централізовані криптовалютні біржі та програми зазнали низки атак. Alphapo, CoinsPaid, Atomic Wallet, Coinex, Stake та інші були жертвами цих атак, більшість із яких, схоже, стосувалися зловмисників, які викрадали закритий ключ із пристрою жертви тавикористовувати його для переказу криптовалюти клієнтів на адресу зловмисника.

Федеральне бюро розслідувань США (ФБР) звинуватило Lazarus Group у причетності до злому Coinex, а також у здійсненні атаки на Stake та інших.