Відповідно до заяви від 28 лютого в офіційному обліковому записі X протоколу, платформу кредитування децентралізованого фінансування (DeFi) та емітента стейблкойнів Seneca Protocol було використано. У звіті, з яким ознайомився Cointelegraph, аналітична фірма блокчейнів CertiK оцінила збитки в 6,4 мільйона доларів. Команда Seneca закликала користувачів відкликати схвалення відповідних контрактів. Його співробітники «наразі працюють із фахівцями з безпеки, щоб розслідувати помилку», — заявили вони.

We are actively working with security specialists to investigate the approval bug found today.

In the meantime, REVOKE approvals for the following addresses:#Ethereum

PT-ezETH 0x529eBB6D157dFE5AE2AA7199a6f9E0e9830E6Dc1

apxETH 0xD837321Fc7fabA9af2f37EFFA08d4973A9BaCe34…— Seneca (@SenecaUSD) February 28, 2024

Seneca Protocol — це програма кредитування DeFi, яка дозволяє користувачам вносити різноманітні криптовалюти як заставу, яку потім можна використовувати для карбування та запозичення рідного стейблкойна протоколу SenecaUSD.

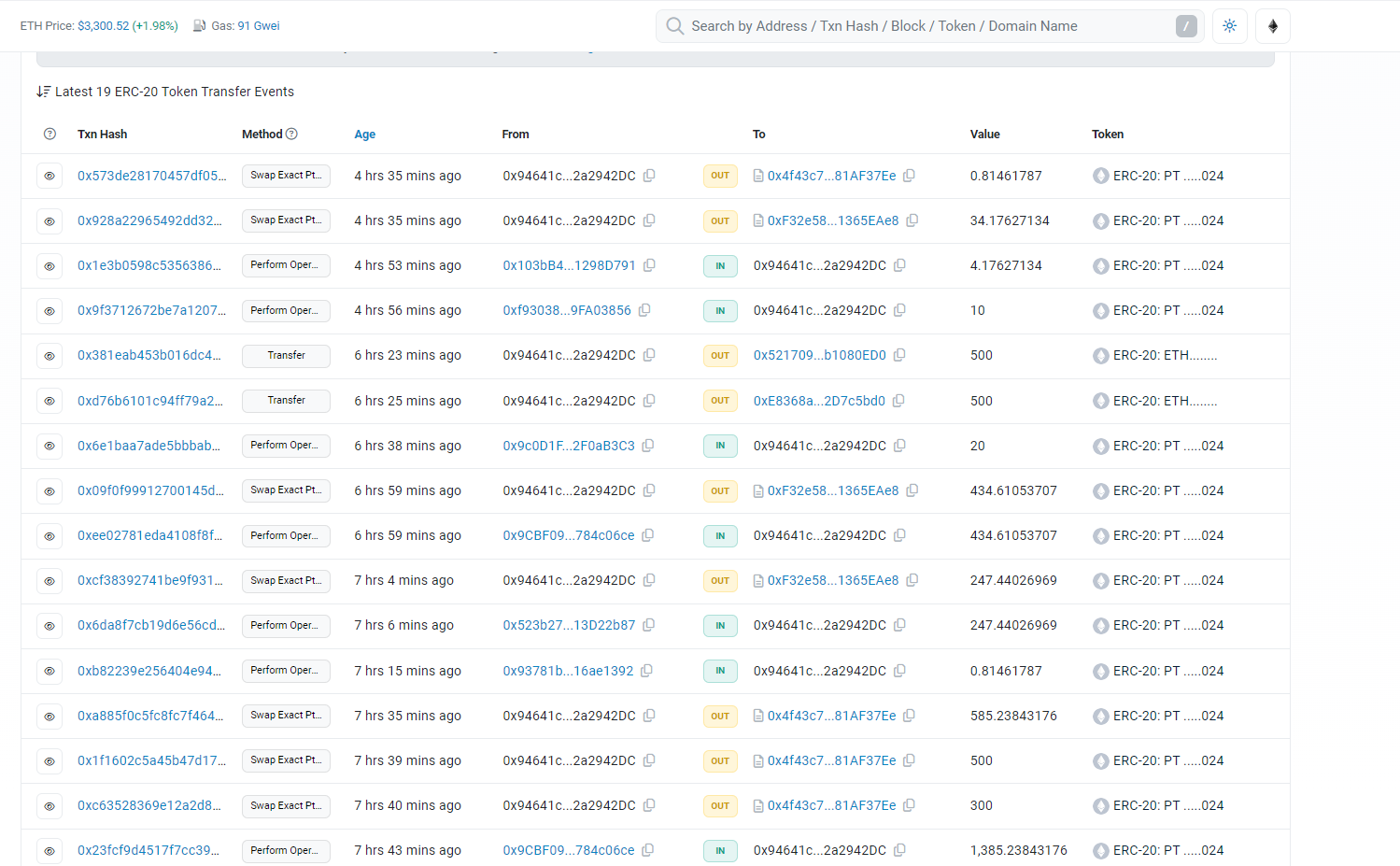

Дані блокчейну показують, що обліковий запис, який закінчується на 42DC, зміг переказати приблизно 1385,23 Pendleton Kelp повторного ефіру (PT Kelp rsETH) із пулу застави Seneca, що було зроблено шляхом виклику функції «performOperations». Згодом обліковий запис обміняв ці токени на приблизно 4 мільйони доларів ефіру (ETH) протягом трьох транзакцій. Після цих обмінів обліковий запис перевів додаткові 717,04 похідних токенів ETH з різних пулів забезпечення та обміняв їх на ETH.

У своєму звіті CertiK стверджував, що ці перекази були зловмисними. Вони стали можливими через те, що протокол містить недолік у своїй функції «performOperations», йдеться у звіті. Помилка дозволяє будь-якому обліковому запису викликати функцію, вказуючи OPERATION_CALL як дію, яку потрібно виконати. Це дозволяє зловмиснику «здійснювати зовнішні виклики на будь-яку адресу, оскільки виклик і callData повністю контролюються зловмисником». У результаті зловмисник зміг вивести кошти з пулу застави, яким він не володів, стверджує CertiK.

Дослідник блокчейну Спрек також попередив користувачів про експлойт на X, заявивши, що він є «критичною вразливістю». Шпрек запропонував користувачам відкликати дозволи на адреси, які використовуються в експлойті.

За темою: токен Serenity Shield впав майже на 99% після зламу гаманця MetaMask

За словами дослідника безпеки ddimitrov22, Seneca страждає від додаткової вразливості, яка заважає розробникам призупиняти контракти Seneca, оскільки функції паузи та відновлення паузи в них містять ключове слово «internal», що означає «їх неможливо викликати».

The Seneca protocol is hacked and it cannot be paused even though it inherits the Pausable Library.

This is because the `_pause` and `_unpause` functions are internal and there is no way to call them. pic.twitter.com/en0qIsayMX

— ddimitrov22 (@ddimitrovv22) February 28, 2024

У своїй публікації, яка визнає атаку, команда розробників заявила, що вони проводять розслідування та опублікують оновлення «незабаром».

Зломи та експлойти продовжують загрожувати користувачам Web3 у 2024 році. 23 лютого співзасновник Axie Infinity Джефф «Jihoz» Зірлін втратив 9,7 мільйона доларів від злому своїх особистих гаманців. У той же день протокол DeFi Blueberry був використаний за 457 ETH.