Розробник Zengo Wallet використовує незвичайний підхід, пропонуючи винагороду за помилку. Замість того, щоб платити білим хакерам за виявлення вразливостей, компанія розміщує 10 біткойнів (BTC) (вартістю понад 430 000 доларів за поточною ціною) на контрольований розробником обліковий запис. Згідно з оголошенням від 7 січня, будь-якому хакеру, якому вдасться вичерпати біткойн, буде дозволено зберегти його.

Винагорода буде запропонована протягом 15 днів, починаючи з 9 січня і триваючи до ранку 24 січня. 9 січня буде розкрито адресу облікового запису, який міститиме 1 BTC (приблизно 43 000 доларів США).14 січня Zengo додасть додаткові 4 BTC ($172 000) до облікового запису та забезпечить один із «факторів безпеки», який використовується для захисту облікового запису.21 січня команда додасть ще 5 BTC ($215 000), довівши загальну суму в гаманці до 10 BTC ($430 000). У цей час вони також виявлять другий фактор безпеки. Всього гаманець використовує три фактори безпеки.

Після виявлення другого фактора у хакерів буде час до 16:00 UTC 24 січня, щоб зламати гаманець. Якщо комусь вдасться зламати гаманець протягом цього часу, йому буде дозволено залишити 10 BTC.

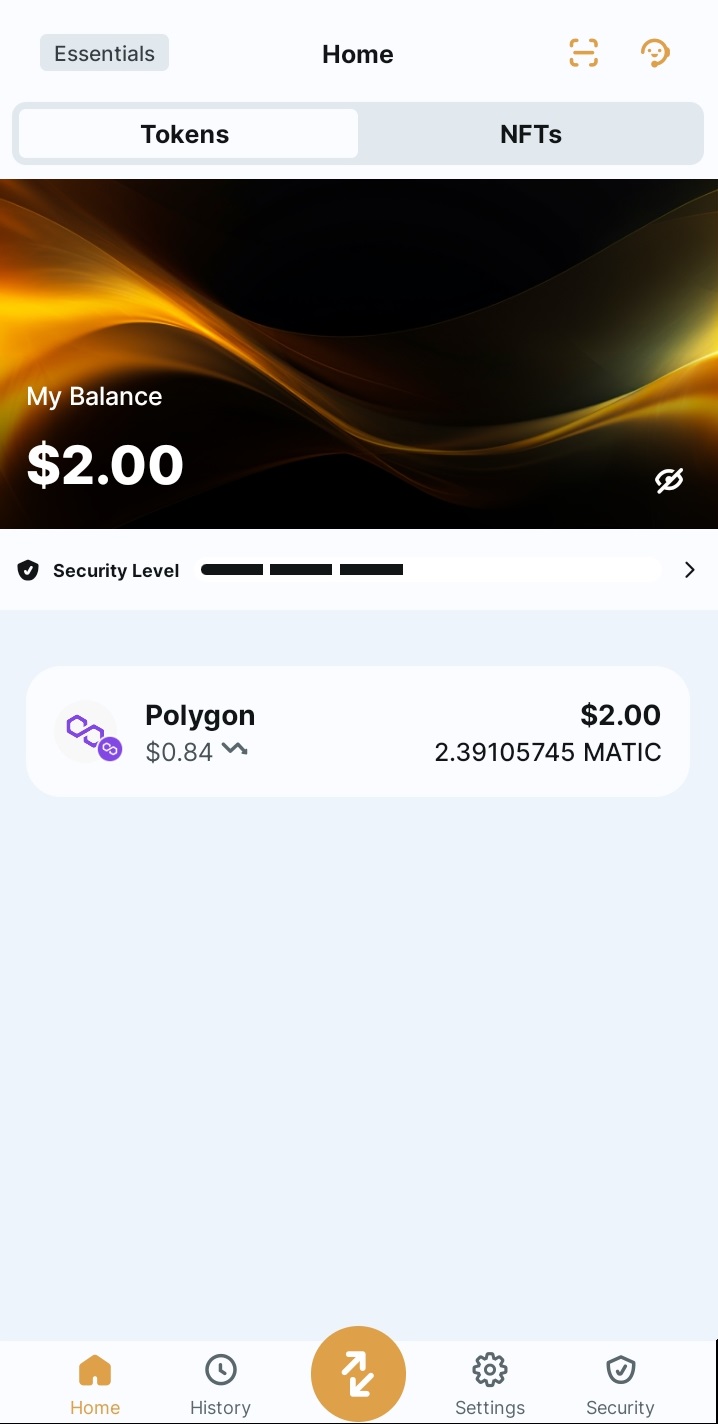

Zengo стверджує, що це гаманець «без уразливості початкової фрази». Під час створення облікового запису користувачів не просять копіювати початкові слова, і гаманець не зберігає жодного файлу сховища ключів.

Згідно з офіційним веб-сайтом, гаманець покладається на мережу багатосторонніх обчислень (MPC) для підписання транзакцій. Замість того, щоб генерувати закритий ключ, гаманець створює два окремих «секретних ресурсу». Перша частка зберігається на мобільному пристрої користувача, а друга — у мережі MPC.

За темою: організації прагнуть використовувати багатосторонні обчислення для просування Web3

Частка користувача додатково резервується за допомогою методу трифакторної автентифікації (3FA). Щоб відновити свою частку, вони повинні мати доступ до зашифрованого файлу резервної копії в обліковому записі Google або Apple і адреси електронної пошти, яку вони використовували для створення облікового запису гаманця. Крім того, вони повинні пройти сканування обличчя на своєму мобільному пристрої, що є третім криптографічним фактором для реконструкції їх частки.

За словами Zengo, також існує резервний метод для частки мережі MPC. Команда стверджує, що надала «головний ключ дешифрування» сторонній юридичній фірмі. Якщо сервери мережі MPC відключаться, ця юридична фірма отримала вказівку опублікувати ключ розшифровки в репозиторії GitHub. Програма автоматично перейде в режим відновлення, якщо ключ буде опубліковано, дозволяючи користувачеві реконструювати частку мережі MPC, яка відповідає його обліковому запису. Коли користувач має обидва спільні ресурси, він може згенерувати традиційний приватний ключ та імпортувати його в конкуруючий додаток гаманця, дозволяючи йому відновити свій обліковий запис.

У заяві для Cointelegraph головний маркетинговий директор Zengo Елад Блейстайн висловив надію, що винагорода за ланцюжок допоможе стимулювати дискусії навколо технології MPC у спільноті криптовалют. «Складні терміни, такі як MPC або TSS, можуть бути надто абстрактними», — заявив Блайштайн. «Zengo Wallet Challenge підкреслить переваги безпеки гаманців MPC порівняно з традиційними апаратними альтернативами, і ми з нетерпінням чекаємо жвавої дискусії з тими, хто візьме участь».

Протягом останнього року безпека гаманця викликає дедалі більше занепокоєння серед криптовалютної спільноти, оскільки злом Atomic Wallet спричинив понад 100 мільйонів доларів збитків для користувачів криптовалюти. Пізніше розробник запровадив програму винагород за помилки, щоб допомогти забезпечити безпеку програми в майбутньому. Користувачі гаманця Libbitcoin Explorer Library також повідомили про збитки в розмірі 900 000 доларів від зломів у 2023 році.