Akira, програмне забезпечення-вимагач, яке протягом року вкрало 42 мільйони доларів із понад 250 організацій у Північній Америці, Європі та Австралії, тепер активно атакує бізнес у Сінгапурі.

Влада Сінгапуру випустила спільне попередження, яке попереджає місцеві компанії про зростання загрози від програми-вимагача Akira.

Попередження надійшло після того, як агентства, включаючи Агентство кібербезпеки Сінгапуру (CSA), Сінгапурську поліцію (SPF) і Комісію із захисту персональних даних (PDPC), нещодавно отримали кілька скарг від жертв кібератаки.

Основні цілі програми-вимагача Akira

Попередні розслідування, проведені Федеральним бюро розслідувань США (ФБР), виявили, що програмне забезпечення-вимагач Akira було націлено на підприємства та об’єкти критичної інфраструктури.

Влада Сінгапуру пояснила способи виявлення, стримування та нейтралізації атак Akira. Підприємствам, які були скомпрометовані, рекомендовано утриматися від виплати викупу зловмисникам.

Утримайтеся від сплати викупу

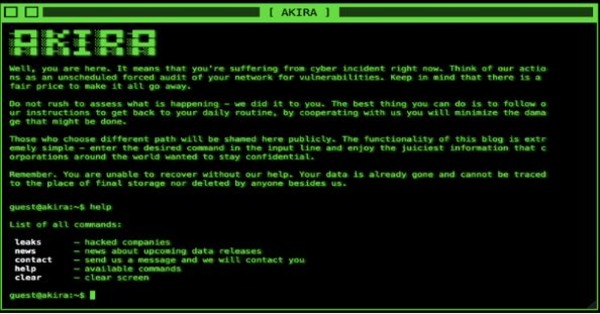

Учасники Akira вимагають платежів у криптовалютах, таких як біткойн (BTC), щоб повернути контроль над своїми комп’ютерними системами та внутрішніми даними. Однак влада Сінгапуру попросила підприємства не здійснювати платежі.

«Якщо системи вашої організації були скомпрометовані за допомогою програми-вимагача, ми не рекомендуємо платити викуп і радимо вам негайно повідомити про інцидент владі. Сплата викупу не гарантує, що дані будуть розшифровані або що зловмисники не опублікують ваші дані».

Крім того, зловмисники можуть спробувати ще одну атаку в надії отримати більше викупу. ФБР виявило, що Акіра ніколи не зв’язувався з жертвами і чекав від них зв’язку.

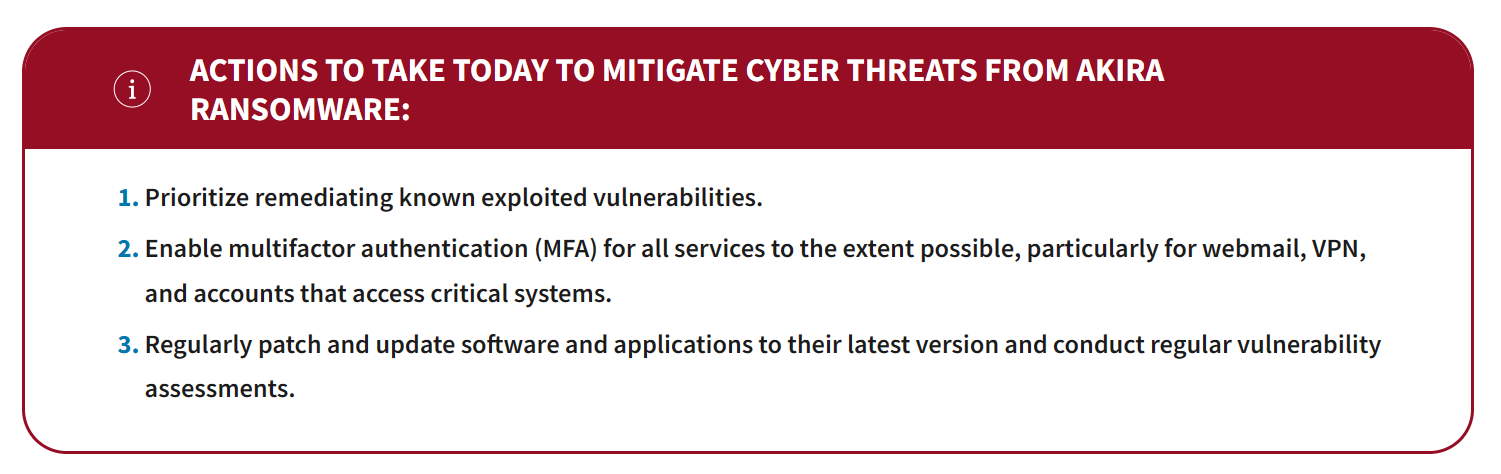

Деякі рекомендовані методи пом’якшення загроз включають впровадження плану відновлення та багатофакторної автентифікації (MFA), фільтрацію мережевого трафіку, відключення невикористаних портів і гіперпосилань, а також загальносистемне шифрування.

За темою: програми-вимагачі повертаються: прапорці Chainalysis зафіксували 1 мільярд доларів США у 2023 році

Фірма з кібербезпеки Kaspersky нещодавно виявила, що північнокорейські хакери атакували південнокорейські криптовалютні компанії за допомогою зловмисного програмного забезпечення Durian.

«Durian може похвалитися повною функцією бекдору, що дозволяє виконувати надіслані команди, завантажувати додаткові файли та викрадати файли», — пояснив Касперський.

Крім того, Касперський зазначив, що LazyLoad також використовувався Andariel, підгрупою північнокорейського хакерського консорціуму Lazarus Group, що свідчить про «слабкий» зв’язок між Kimsuky та більш відомою хакерською групою.