За даними некомерційної організації з кібербезпеки Security Alliance (SEAL), нещодавно спостерігалося зростання кількості програм для викачування криптовалюти, які завантажуються на веб-сайти через уразливість у інтерфейсі JavaScript Library React з відкритим кодом.

React використовується для створення інтерфейсів користувача, особливо у веб-додатках.3 грудня команда React оприлюднила інформацію про те, що білий хакер Лаклан Девідсон виявив уразливість у системі безпеки, яка дозволяла неавтентифіковане віддалене виконання коду, що може дозволити зловмиснику вставити та запустити власний код.

За даними SEAL, зловмисники використовували вразливість CVE-2025-55182, щоб таємно додавати код для вичерпування гаманців на веб-сайти криптовалюти.

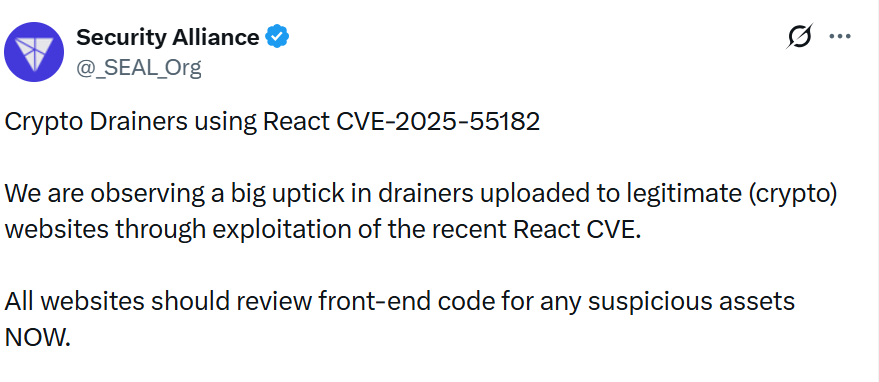

“Ми спостерігаємо значне зростання дренажів, завантажених на законні криптовалютні веб-сайти завдяки використанню нещодавнього React CVE. Усі веб-сайти повинні НЕГАЙНО перевірити зовнішній код на наявність будь-яких підозрілих активів”, – заявила команда SEAL.

“Атака націлена не лише на протоколи Web3! Усі веб-сайти під загрозою. Користувачі повинні бути обережними, підписуючи БУДЬ-ЯКИЙ дозвіл”.

Витрати гаманців зазвичай змушують користувачів підписати транзакцію за допомогою таких методів, як фіктивне спливаюче вікно з пропозицією винагород або подібні тактики.

Веб-сайти з попередженням про фішинг повинні перевіряти код

За даними команди SEAL, постраждалі веб-сайти могли раптово позначити як можливий ризик фішингу без пояснення причин. Вони рекомендують хостам веб-сайтів вживати запобіжних заходів, щоб переконатися, що немає прихованих дренажів, які можуть наражати користувачів на небезпеку.

“Проскануйте хост на наявність CVE-2025-55182. Перевірте, чи ваш інтерфейсний код раптом не завантажує активи з хостів, яких ви не впізнаєте. Перевірте, чи є будь-які сценарії, завантажені вашим інтерфейсним кодом, обфускованим JavaScript. Перевірте, чи гаманець відображає правильного одержувача в запиті на підпис підпису”, – сказали вони.

Пов’язане: північнокорейські зломи «фейкової криптовалюти Zoom» тепер є щоденною загрозою: SEAL

“Якщо ваш проект блокується, це може бути причиною. Спершу перегляньте свій код, перш ніж запитувати видалення попередження про фішингову сторінку”, – додала команда SEAL.

React випустив виправлення вразливості

Команда React опублікувала виправлення для CVE-2025-55182 3 грудня та радить усім, хто використовує react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack, негайно оновити та закрити вразливість.

“Якщо код React вашого додатка не використовує сервер, ваш додаток не зазнає цієї вразливості. Якщо ваш додаток не використовує фреймворк, збірник або плагін для пакетування, який підтримує компоненти React Server, ваш додаток не зазнає цієї вразливості”, – додала команда.