Повідомляється, що нове шкідливе програмне забезпечення, виявлене в macOS від Apple, пов’язане з північнокорейською хакерською групою Lazarus, було націлене на інженерів блокчейну платформи обміну криптовалютами.

Відповідно до аналізу Elastic Security Labs, зловмисне програмне забезпечення macOS «KandyKorn» — це прихований бекдор, здатний отримувати дані, створювати список каталогів, завантажувати/завантажувати файли, безпечно видаляти, завершувати процеси та виконувати команди.

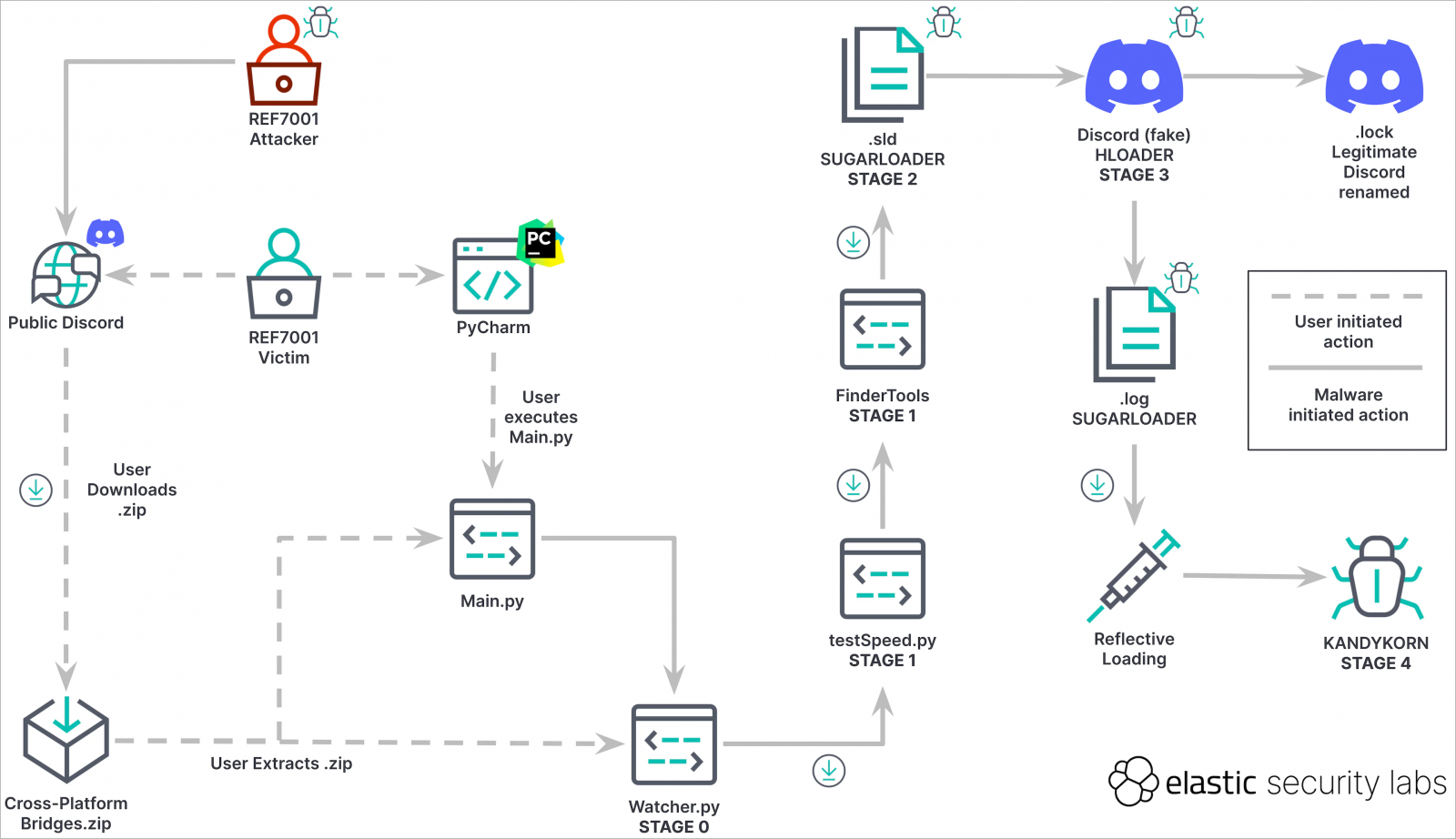

У наведеній вище блок-схемі пояснюється кроки, які зловмисне програмне забезпечення виконує для зараження та викрадення комп’ютерів користувачів. Спочатку зловмисники поширювали модулі на основі Python через канали Discord, видаючи себе за членів спільноти.

Атаки соціальної інженерії змушують членів спільноти завантажити шкідливий ZIP-архів під назвою «Cross-platform Bridges.zip» — імітація арбітражного бота, призначеного для автоматичного отримання прибутку. Однак файл імпортує 13 шкідливих модулів, які працюють разом, щоб викрасти та маніпулювати інформацією. У звіті говорилося:

«Ми спостерігали, як загрозливий актор використовує техніку, яку ми раніше не бачили, щоб досягти стійкості в macOS, відому як перехоплення потоку виконання».

Сектор криптовалют залишається основною мішенню для Lazarus, головним чином мотивованим фінансовою вигодою, а не шпигунством, іншим основним напрямком діяльності.

Існування KandyKorn підкреслює, що macOS знаходиться в межах цільового діапазону Lazarus, демонструючи надзвичайну здатність групи загроз створювати складне та непомітне шкідливе програмне забезпечення, призначене для комп’ютерів Apple.

За темою: експлуататор Onyx Protocol починає викачувати 2,1 мільйона доларів на Tornado Cash

Нещодавній експлойт Unibot, популярного бота Telegram, який використовується для переслідування угод на децентралізованій біржі Uniswap, обвалив ціну токена на 40% за одну годину.

.@TeamUnibot seems exploited, the exploiter transfers memecooins from #unibot users and is exchanging them for the $ETH right now.

The current exploit size is ~$560K

Exploiter address:https://t.co/ysyTmgUAit pic.twitter.com/MF85Fdk892

— Scopescan ( . ) (@0xScopescan) October 31, 2023

Фірма аналітики блокчейнів Scopescan попередила користувачів Unibot про триваючий злом, який пізніше було підтверджено офіційним джерелом:

«Ми зіткнулися з експлойтом підтвердження маркера на нашому новому маршрутизаторі та призупинили наш маршрутизатор, щоб усунути проблему».

Unibot зобов’язався виплатити компенсацію всім користувачам, які втратили кошти через використання контракту.