Криптовалютний зловмисник, імовірно, заволодів мультисиг-гаманцем Whale через кілька хвилин після того, як він був створений 44 дні тому, і з тих пір поетапно викачував і відмивав кошти.

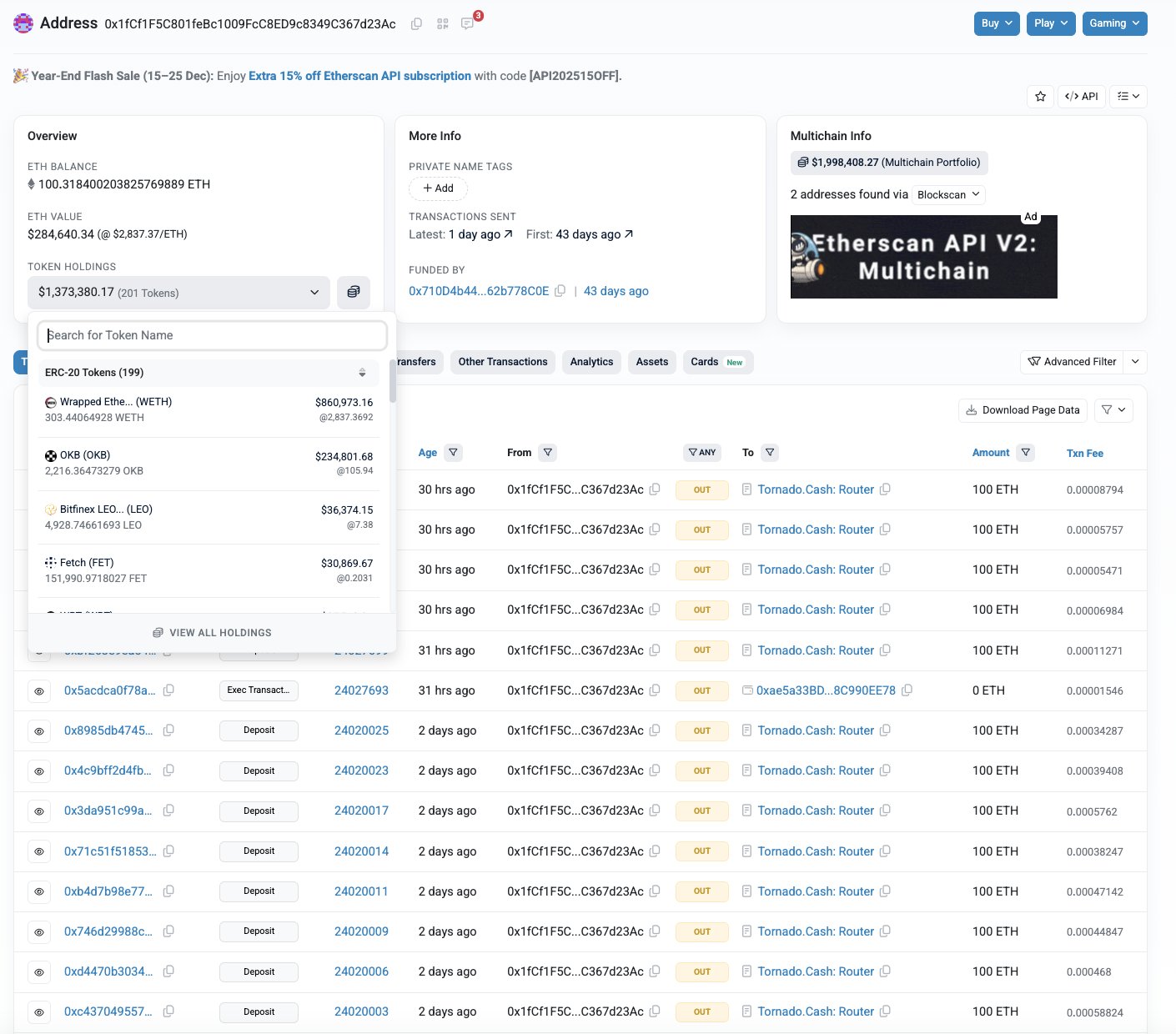

У четверговому дописі на X компанія з безпеки блокчейнів PeckShield повідомила, що з гаманця Whale’s multisig було витрачено приблизно 27,3 мільйона доларів через компрометацію приватного ключа. PeckShield зазначив, що зловмисник відмив близько 12,6 мільйонів доларів, або 4100 ефірів (ETH), через Tornado Cash і зберіг близько 2 мільйонів доларів ліквідних активів, а також контролює довгу позицію на Aave (AAVE) із використанням кредитного плеча.

Однак нові висновки Єгора Рудиці, керівника судової експертизи Hacken Extractor, показують, що загальні збитки можуть перевищити 40 мільйонів доларів і що інцидент, ймовірно, почався набагато раніше, а перші ознаки крадіжки датуються ще 4 листопада.

Рудиця сказав Cointelegraph, що мультисиг-гаманець, позначений як «зламаний», міг ніколи не бути значущим під контролем жертви. Дані Onchain показують, що multisig був створений обліковим записом жертви 4 листопада о 7:46 ранку UTC, але право власності було передано зловмиснику лише через шість хвилин. «Дуже ймовірно, що грабіжник створив цей мультисиг і перерахував туди кошти, а потім відразу змінив власника на себе», – сказав Рудиця.

За темою: фішинг — найкраща тактика північнокорейських хакерів: як бути в безпеці

Нападник грає в довгу гру

Взявши контроль, зловмисник, схоже, діяв терпляче. Вони робили депозити Tornado Cash партіями протягом кількох тижнів, починаючи з 1000 ETH 4 листопада й продовжуючи до середини грудня меншими поступовими транзакціями. За словами Рудиці, активи на суму близько 25 мільйонів доларів також залишаються на multisig, який досі контролюється зловмисником.

Він також висловив занепокоєння щодо структури гаманця. Мультисиг був налаштований як «1-of-1», тобто для схвалення транзакцій потрібен був лише один підпис, «що концептуально не є мультисиг», – додав Рудиця.

Абдельфаттах Ібрагім, аудитор децентралізованих програм (DApp) у Hacken, сказав, що кілька векторів атак залишаються можливими. До них належать зловмисне програмне забезпечення або викрадачі інформації на пристрої підписувача, фішингові атаки, які обманом змушують користувачів схвалити зловмисні транзакції, або погані операційні методи безпеки, як-от зберігання ключів у відкритому тексті або використання однієї машини для кількох підписувачів.

«Запобігання цьому передбачатиме ізоляцію пристроїв для підпису як холодних пристроїв і перевірку транзакцій за межами інтерфейсу користувача», — сказав Ібрагім.

За темою: Спільнота Balancer пропонує план розподілу коштів, відновлених у результаті злому

Моделі AI, здатні використовувати смарт-контракт

Як повідомляв Cointelegraph, нещодавнє дослідження, проведене Anthropic і групою Machine Learning Alignment & Theory Scholars (MATS), показало, що сучасні провідні моделі штучного інтелекту вже здатні розробляти реальні, прибуткові смарт-контракти.

Під час контрольованих тестів Claude Opus 4.5 від Anthropic, Claude Sonnet 4.5 і GPT-5 від OpenAI спільно згенерували експлойти на суму 4,6 мільйона доларів США, показуючи, що автономна експлуатація технічно можлива з використанням комерційно доступних моделей.

Під час подальшого тестування Sonnet 4.5 і GPT-5 були розгорнуті на майже 2850 нещодавно запущених смарт-контрактах без відомих уразливостей. Моделі виявили дві раніше невідомі вади нульового дня та створили експлойти вартістю 3694 долари, що трохи більше, ніж вартість API у 3476 доларів, необхідна для їх створення.