Исследователи из фирмы Checkmarx, занимающейся кибербезопасностью, забили тревогу по поводу опасной формы вредоносного ПО, загруженного на Python Package Index (PyPI) — платформы, позволяющей разработчикам Python загружать и делиться кодом, — которое крадет закрытые ключи, мнемонические фразы и другие конфиденциальные пользовательские данные.

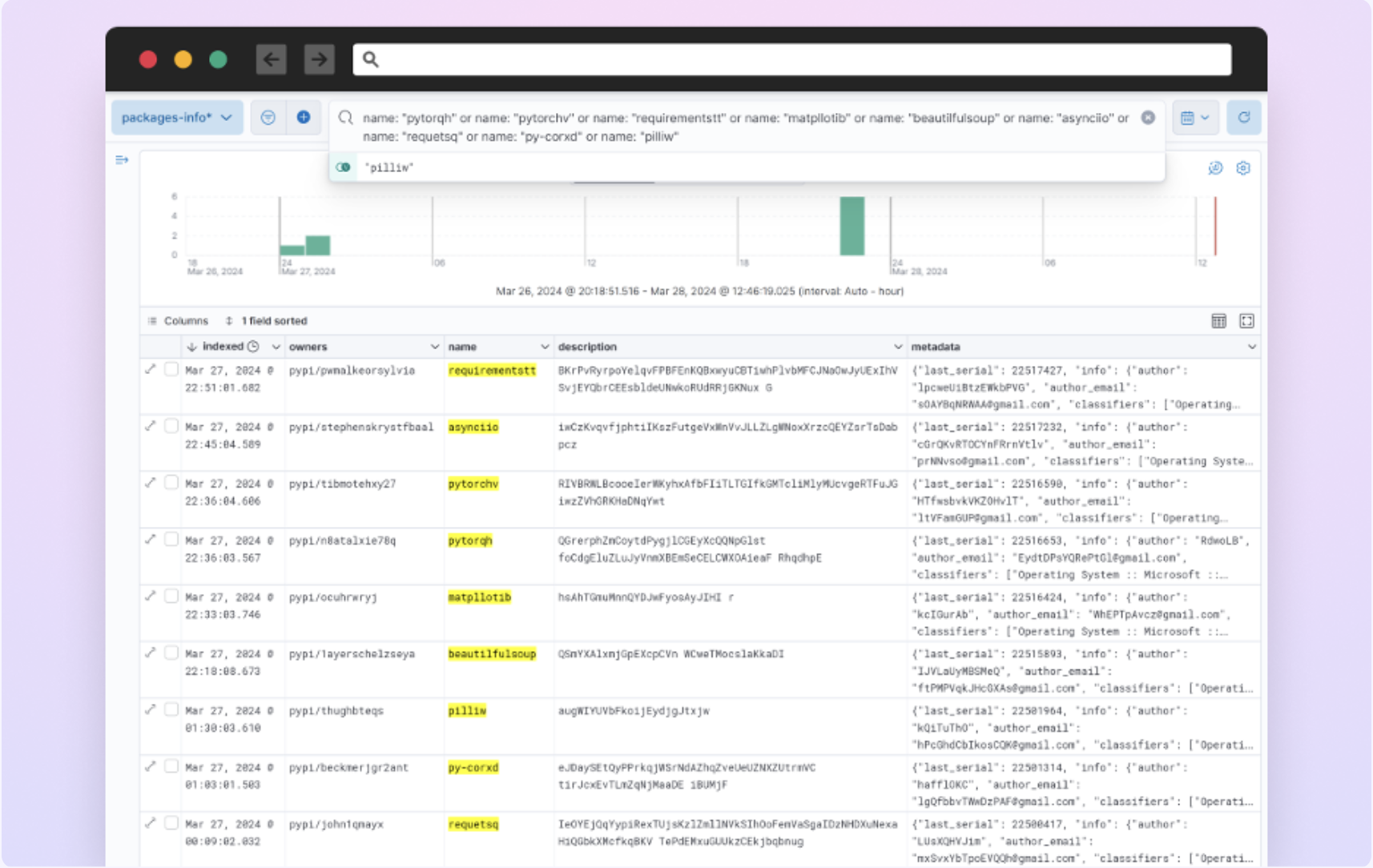

По данным компании, вредоносное ПО было автоматически загружено подозрительным пользователем в несколько различных пакетов программного обеспечения, предназначенных для имитации приложений декодирования для популярных кошельков, таких как MetaMask, Atomic, TronLink, Ronin и других основных продуктов отрасли.

Вредоносное ПО было хитроумно встроено в отдельные части программных пакетов. Это позволило вредоносному ПО практически остаться незамеченным благодаря тому, что код казался безобидным.

Однако при ближайшем рассмотрении определенные компоненты данных позволили хакерам получить контроль над криптовалютными кошельками и перевести средства после того, как ничего не подозревающие пользователи вызвали определенные функции, встроенные в пакеты программного обеспечения.

Исследователи из Checkmarx впервые обнаружили вектор атаки в марте 2024 года, в результате чего платформа приостановила новые проекты и новые учетные записи пользователей до тех пор, пока вредоносные элементы не были удалены, что в конечном итоге и произошло.

Несмотря на бдительность и быстрые действия Checkmarx и Python Package Index для решения этой проблемы, вредоносное ПО вернулось в начале октября и, как сообщается, с тех пор было загружено более 3700 раз.

Связанный: Symbiotic X взломан, вредоносное ПО заражает файлы SVG: Crypto-Sec

Вредоносное ПО: современная цифровая чума

Вредоносная программа, загруженная в центр разработчиков Python, вызывает беспокойство, но далеко не уникальна. В сентябре компания McAfee Labs, занимающаяся кибербезопасностью, обнаружила сложное вредоносное ПО, нацеленное на смартфоны Android и способное украсть закрытые ключи путем сканирования изображений, хранящихся во внутренней памяти телефона.

Вредоносное ПО использовало технологию, известную как оптическое распознавание символов, для извлечения текста из изображений и распространялось в основном через ссылки на текстовые сообщения, что побуждало ничего не подозревающих пользователей загружать мошеннические вредоносные приложения, выдававшие себя за обычное программное обеспечение.

Специалисты по безопасности из команды Wolf Security компании Hewlett-Packard позже сообщили, что киберпреступники все чаще используют искусственный интеллект для создания вредоносных программ — разработка, которая значительно снижает входной барьер для создания вредоносных программ.

Совсем недавно, в октябре, более 28 000 пользователей стали жертвами вредоносного ПО, маскирующегося под офисное программное обеспечение и игровые приложения. К счастью, вредоносной программе удалось украсть всего лишь 6000 долларов.