По данным нового ончейн-анализа, ончейн-транзакции злоумышленника, стоящего за взломом Balancer стоимостью 116 миллионов долларов, указывают на опытного участника и обширную подготовку, на организацию которой, возможно, ушли месяцы и не осталось следов.

Децентрализованная биржа (DEX) и автоматизированный маркет-мейкер (AMM) Balancer в понедельник были взломаны с использованием цифровых активов на сумму около 116 миллионов долларов.

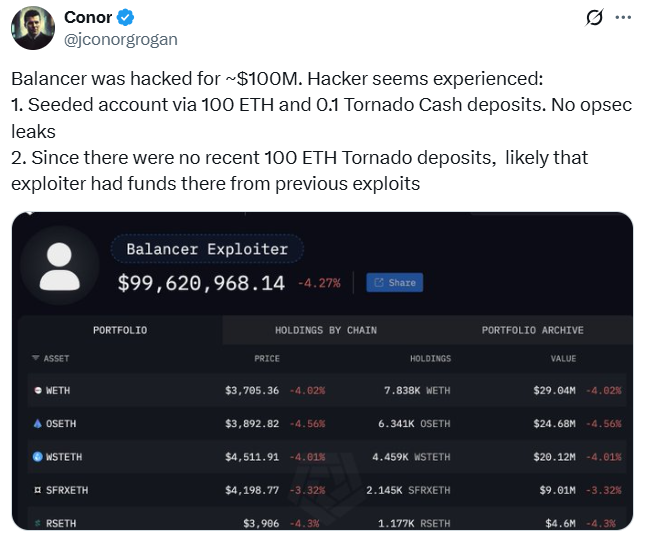

Данные блокчейна показывают, что злоумышленник тщательно пополнил свой счет, используя небольшие депозиты в размере 0,1 эфира (ETH) от криптовалютного миксера Tornado Cash, чтобы избежать обнаружения. Конор Гроган, директор Coinbase, сказал, что у эксплуататора было не менее 100 ETH, хранящихся в смарт-контрактах Tornado Cash, что указывает на возможные связи с предыдущими взломами.

“Хакер кажется опытным: 1. Заполнил счет через депозиты в размере 100 ETH и 0,1 Tornado Cash. Никаких утечек opsec”, – сказал Гроган в сообщении Monday X. «Поскольку в последнее время не было депозитов в размере 100 ETH Tornado, вероятно, у эксплуататора были средства от предыдущих эксплойтов».

Гроган отметил, что пользователи редко хранят такие крупные суммы в приватных миксерах, что еще раз свидетельствует о профессионализме злоумышленника.

Balancer предложил эксплуататору вознаграждение в размере 20%, если украденные средства будут возвращены в полной сумме за вычетом вознаграждения к среде.

Связанный: Аудит балансировщика находится под пристальным вниманием после эксплойта на сумму более 100 миллионов долларов

«Наша команда работает с ведущими исследователями безопасности, чтобы понять проблему, и как можно скорее поделится дополнительными выводами и полным анализом», — написал Balancer в своем последнем обновлении X в понедельник.

Эксплойт Balancer стал самой изощренной атакой 2025 года: Cyvers

Эксплойт Balancer — одна из «самых изощренных атак, которые мы видели в этом году», по словам Дедди Лавида, соучредителя и генерального директора компании Cyvers, занимающейся безопасностью блокчейн:

«Злоумышленники обходили уровни контроля доступа, чтобы напрямую манипулировать балансами активов, что является критическим сбоем в оперативном управлении, а не в логике основного протокола».

Лавид сказал, что атака демонстрирует, что статического аудита кода уже недостаточно. Вместо этого он призвал к постоянному мониторингу в режиме реального времени, чтобы выявлять подозрительные потоки до того, как средства будут истощены.

Связанный: Чехия бьет тревогу, поскольку команда «SEAL» обнаруживает 60 фальшивых ИТ-работников, связанных с Северной Кореей

Lazarus Group приостановила незаконную деятельность на несколько месяцев в преддверии взлома Bybit на сумму 1,4 миллиарда долларов.

Печально известная северокорейская группа Lazarus также известна тщательной подготовкой перед крупнейшими взломами.

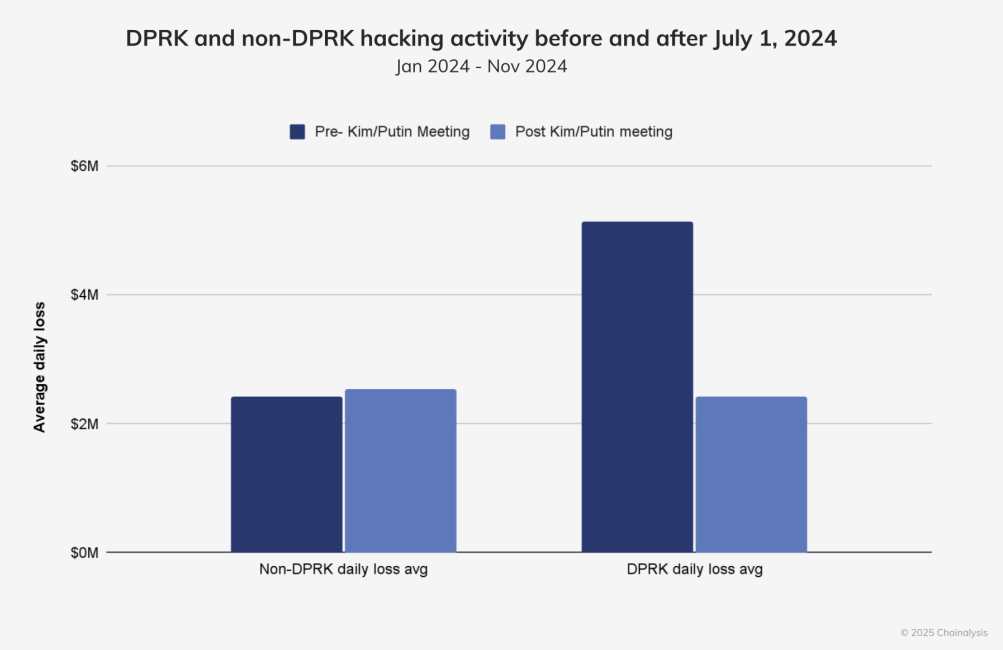

По данным аналитической компании Chainaанализ, занимающейся блокчейном, незаконная деятельность, связанная с северокорейскими киберпреступниками, резко снизилась после 1 июля 2024 года, несмотря на всплеск атак в начале того же года.

По словам Эрика Джардина, руководителя исследования киберпреступлений Chainaанализа, значительное замедление перед взломом Bybit сигнализировало о том, что поддерживаемая государством хакерская группа «перегруппировывается для выбора новых целей».

«Замедление, которое мы наблюдали, могло быть перегруппировкой для выбора новых целей, исследования инфраструктуры или могло быть связано с этими геополитическими событиями», — сказал он Cointelegraph.

Группе Lazarus потребовалось 10 дней, чтобы отмыть 100% украденных средств Bybit через децентрализованный кроссчейн-протокол THORChain, сообщил Cointelegraph 4 марта.