Akira, группа разработчиков программ-вымогателей, созданная год назад, взломала более 250 организаций и получила около 42 миллионов долларов доходов от программ-вымогателей, предупредили ведущие мировые агентства по кибербезопасности.

Расследования, проведенные Федеральным бюро расследований США (ФБР), показали, что программа-вымогатель Akira с марта 2023 года нацелена на предприятия и объекты критической инфраструктуры в Северной Америке, Европе и Австралии. Первоначально программа-вымогатель была нацелена на системы Windows, а недавно ФБР обнаружило Linux Akira. вариант тоже.

ФБР вместе с Агентством кибербезопасности и безопасности инфраструктуры (CISA), Европейским центром по киберпреступности Европола (EC3) и Национальным центром кибербезопасности Нидерландов (NCSC-NL) выпустили совместные рекомендации по кибербезопасности (CSA) для «распространения» угрозы. в массы.

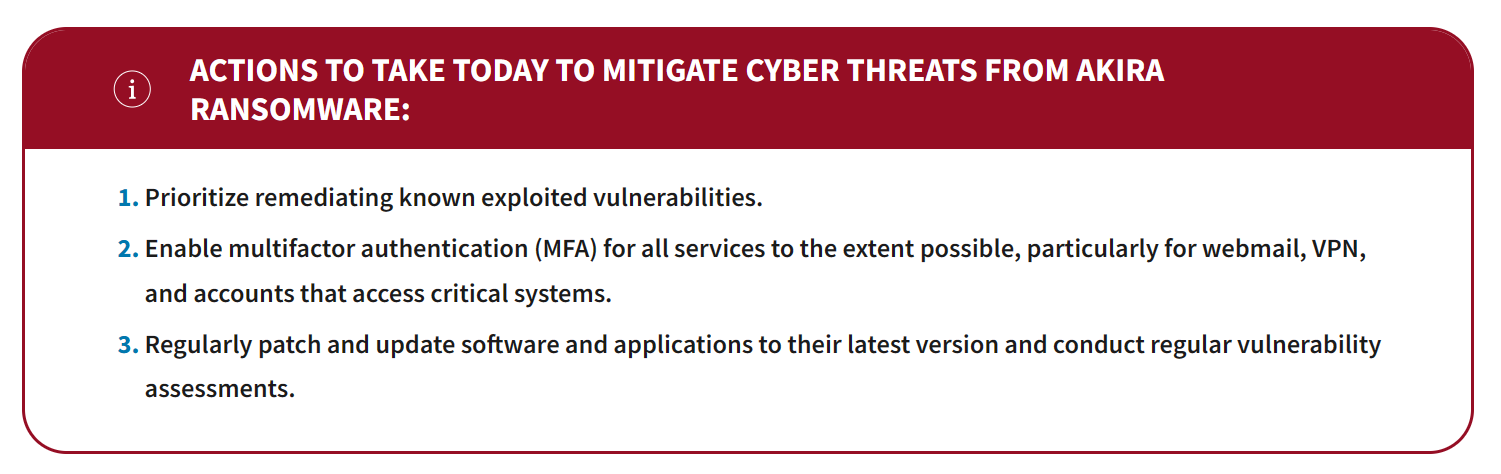

Согласно рекомендациям, Акира получает первоначальный доступ через предустановленные виртуальные частные сети (VPN), в которых отсутствует многофакторная аутентификация (MFA). Затем программа-вымогатель извлекает учетные данные и другую конфиденциальную информацию, а затем блокирует систему и отображает записку о выкупе.

«Субъекты угрозы Akira не оставляют первоначального требования выкупа или инструкций по оплате в скомпрометированных сетях и не передают эту информацию до тех пор, пока с ней не свяжется жертва».

Группа вымогателей требует от организаций-жертв платежей в биткоин (BTC) для восстановления доступа. Такое вредоносное ПО часто отключает программное обеспечение безопасности после первоначального доступа, чтобы избежать обнаружения.

Некоторые из методов снижения угроз, рекомендуемых в рекомендациях, включают реализацию плана восстановления и многофакторную аутентификацию, фильтрацию сетевого трафика, отключение неиспользуемых портов и гиперссылок, а также общесистемное шифрование.

«ФБР, CISA, EC3 и NCSC-NL рекомендуют постоянно тестировать вашу программу безопасности в масштабе производственной среды, чтобы обеспечить оптимальную производительность по сравнению с методами MITRE ATT&CK, указанными в этой рекомендации», — заключили агентства.

Связанный: Таинственное вредоносное ПО нацелено на мошенников Call of Duty и крадет их биткоин

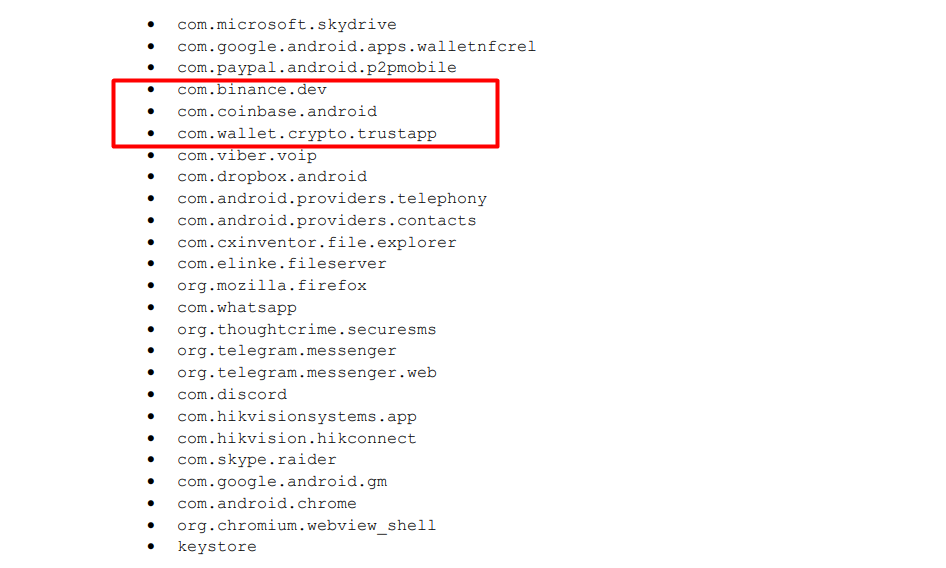

ФБР, CISA, NCSC и Агентство национальной безопасности (АНБ) ранее выпустили предупреждения о вредоносном ПО, которое использовалось для атак на криптовалютные кошельки и биржи.

В отчете отмечается, что некоторые данные, извлеченные вредоносным ПО, включали данные в каталогах обменных приложений Binance и Coinbase, а также приложения Trust Wallet. Согласно отчету, каждый файл в перечисленных каталогах подвергается краже независимо от типа.