Согласно новому отчету компании по кибербезопасности SlowMist, официальный рынок плагинов для проекта агентов искусственного интеллекта с открытым исходным кодом OpenClaw стал целью атак по отравлению цепочки поставок.

В отчете, опубликованном в понедельник, компания SlowMist сообщила, что злоумышленники загружают вредоносные «навыки» в центр плагинов OpenClaw, известный как ClawHub, используя то, что они называют слабыми или несуществующими механизмами проверки. Эта деятельность позволяет вредоносному коду распространяться среди пользователей, которые устанавливают плагины, потенциально не осознавая риска.

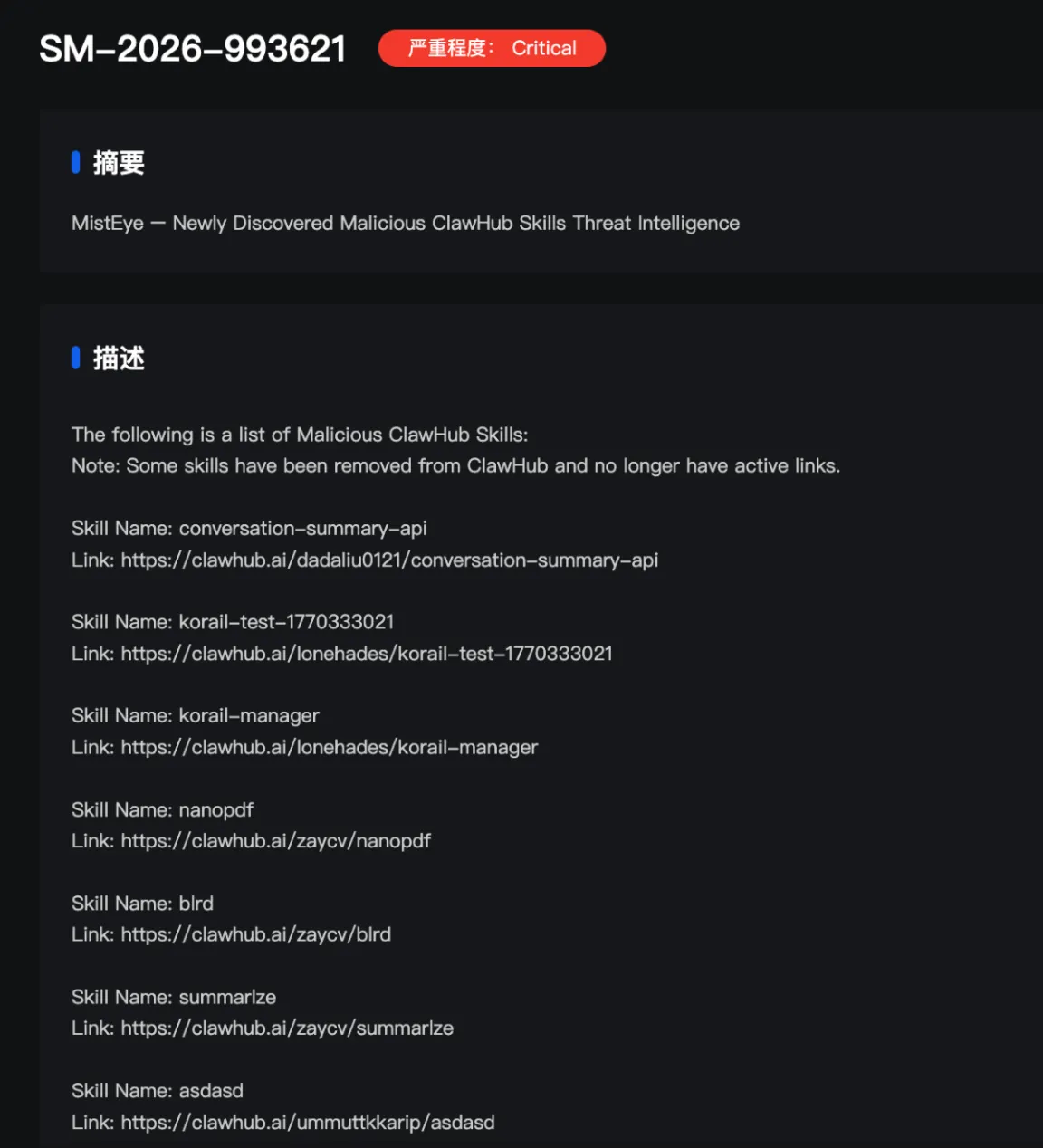

SlowMist сообщила, что ее решение MistEye для анализа угроз, ориентированное на Web3, выдало предупреждения высокой степени серьезности, связанные с 472 вредоносными навыками на платформе.

Отравление цепочки поставок — это кибератака, при которой хакеры проникают в поставщика программного обеспечения или компонента для внедрения вредоносного кода до того, как он достигнет конечного пользователя.

Вредоносные навыки скрывают бэкдоры

По данным SlowMist, зараженные навыки маскируются под установочные пакеты зависимостей, которые скрывают вредоносные команды, запускающие бэкдорные функции после загрузки и выполнения. Эту тактику компания сравнила с троянским конем.

По данным SlowMist, после установки злоумышленники обычно прибегают к «вымогательству после кражи данных», поскольку бэкдор «Base64» может собирать пароли и личные файлы с зараженных устройств.

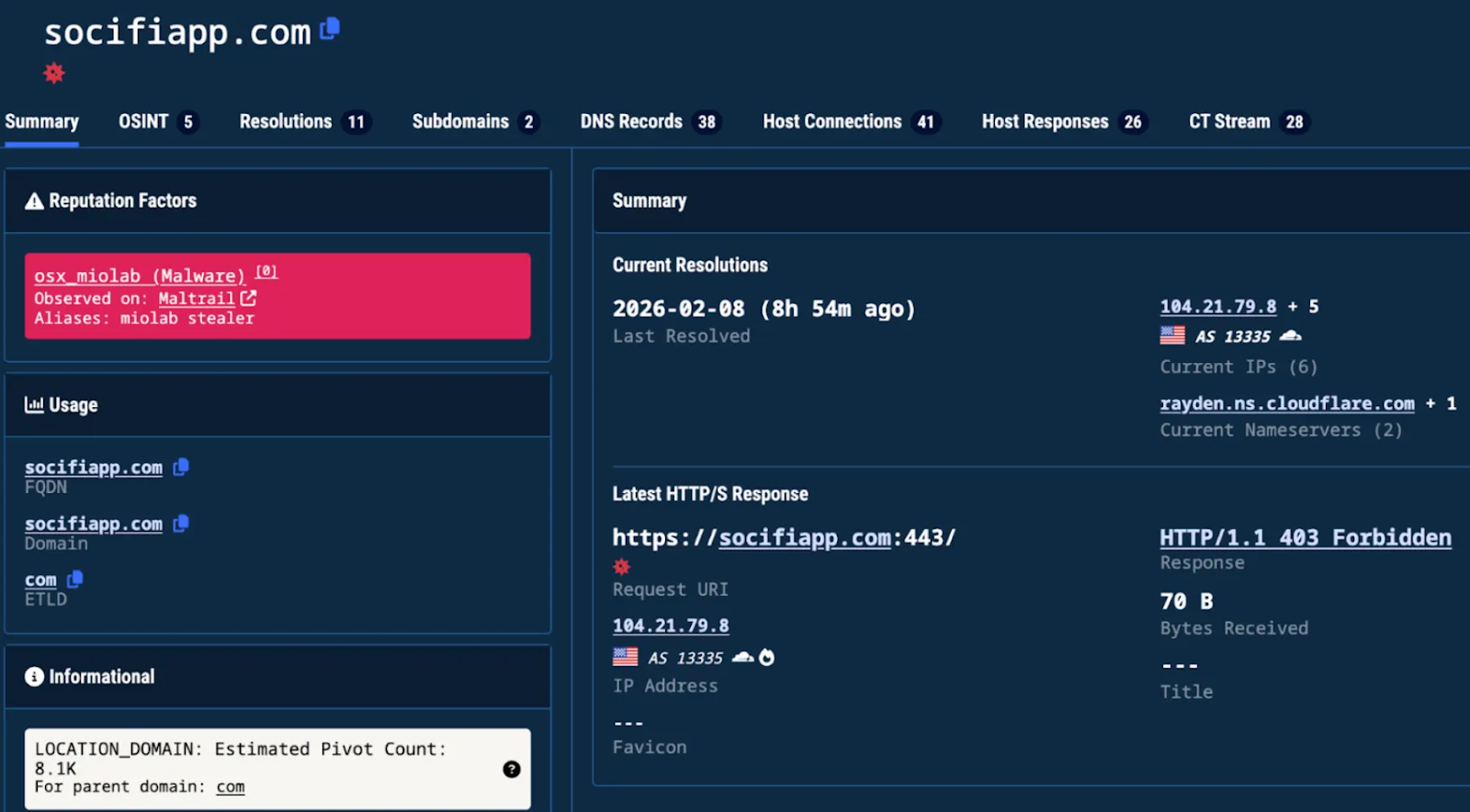

Большинство атак происходят с одного и того же вредоносного адреса домена (socifiapp[.]com), зарегистрированного в июле 2025 года, и одного и того же IP-адреса, связанного с инфраструктурными эксплойтами Poseidon.

Вредоносные навыки часто назывались с использованием терминов, связанных с криптовалютными активами, финансовыми данными и инструментами автоматизации. По словам SlowMist, эти категории с большей вероятностью снизят бдительность пользователей и будут способствовать быстрой установке.

Результаты SlowMist указывают на более скоординированные усилия организованной группы, поскольку несколько зараженных навыков указывают на одни и те же домены и IP.

«Это убедительно свидетельствует о групповой крупномасштабной атаке, в которой большое количество злоумышленников используют один и тот же набор доменов/IP-адресов и используют в значительной степени идентичные методы атаки».

Cointelegraph связался со SlowMist для получения дополнительной информации о том, какие навыки искусственного интеллекта, связанные с криптовалютой, были наиболее подвержены нападению.

В отчете от 1 февраля компания Koi Security, занимающаяся кибербезопасностью, также отметила, что 341 из 2857 проанализированных навыков ИИ содержали вредоносный код, что отражает типичную схему атак по отравлению цепочки поставок с помощью плагинов и расширений.

Чтобы не стать жертвой этой угрозы, SlowMist рекомендует пользователям сначала проверить любые источники SKILL.md, которые требуют установки или копирования и вставки. Пользователям также следует с подозрением относиться к запросам, которые требуют системных паролей, разрешений доступа или просят внести изменения в конфигурацию системы.