Зловмисники, пов’язані з Північною Кореєю, посилюють кампанії соціальної інженерії, націлені на криптовалютні та фінтех-компанії, розгортаючи нове шкідливе програмне забезпечення, призначене для збору конфіденційних даних і викрадення цифрових активів.

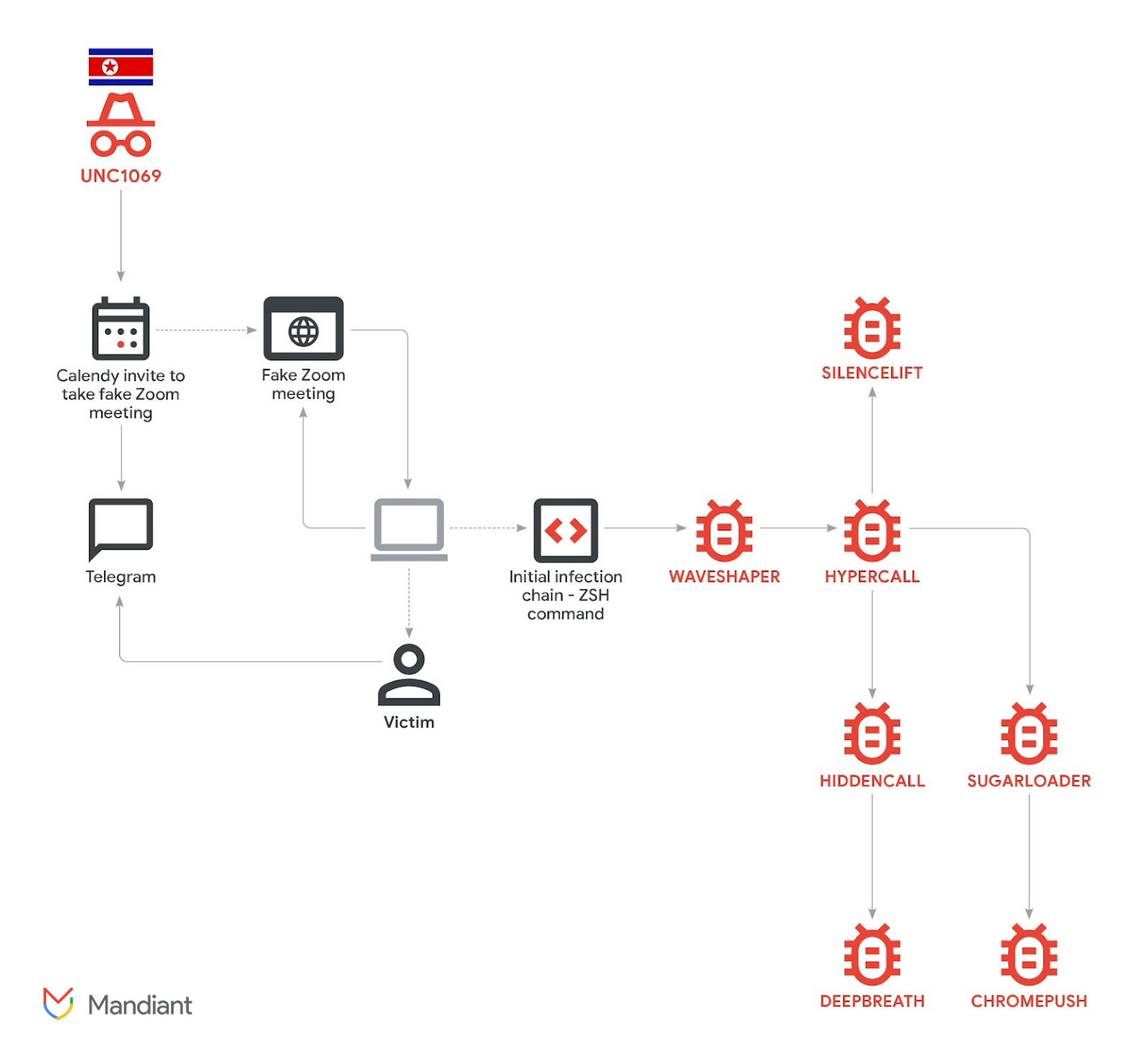

У недавній кампанії кластер загроз, який відстежується як UNC1069, розгорнув сім сімей зловмисних програм, спрямованих на захоплення та вилучення даних жертв, згідно зі звітом Mandiant, американської фірми з кібербезпеки Mandiant, яка працює в Google Cloud.

Кампанія базувалася на схемах соціальної інженерії, які включали скомпрометовані облікові записи Telegram і підроблені зустрічі Zoom із підробленими відео, створеними за допомогою інструментів штучного інтелекту.

«Це розслідування виявило спеціальне вторгнення, яке призвело до розгортання семи унікальних сімейств шкідливих програм, включаючи новий набір інструментів, призначених для захоплення даних хостів і жертв: SILENCELIFT, DEEPBREATH і CHROMEPUSH», — йдеться у звіті.

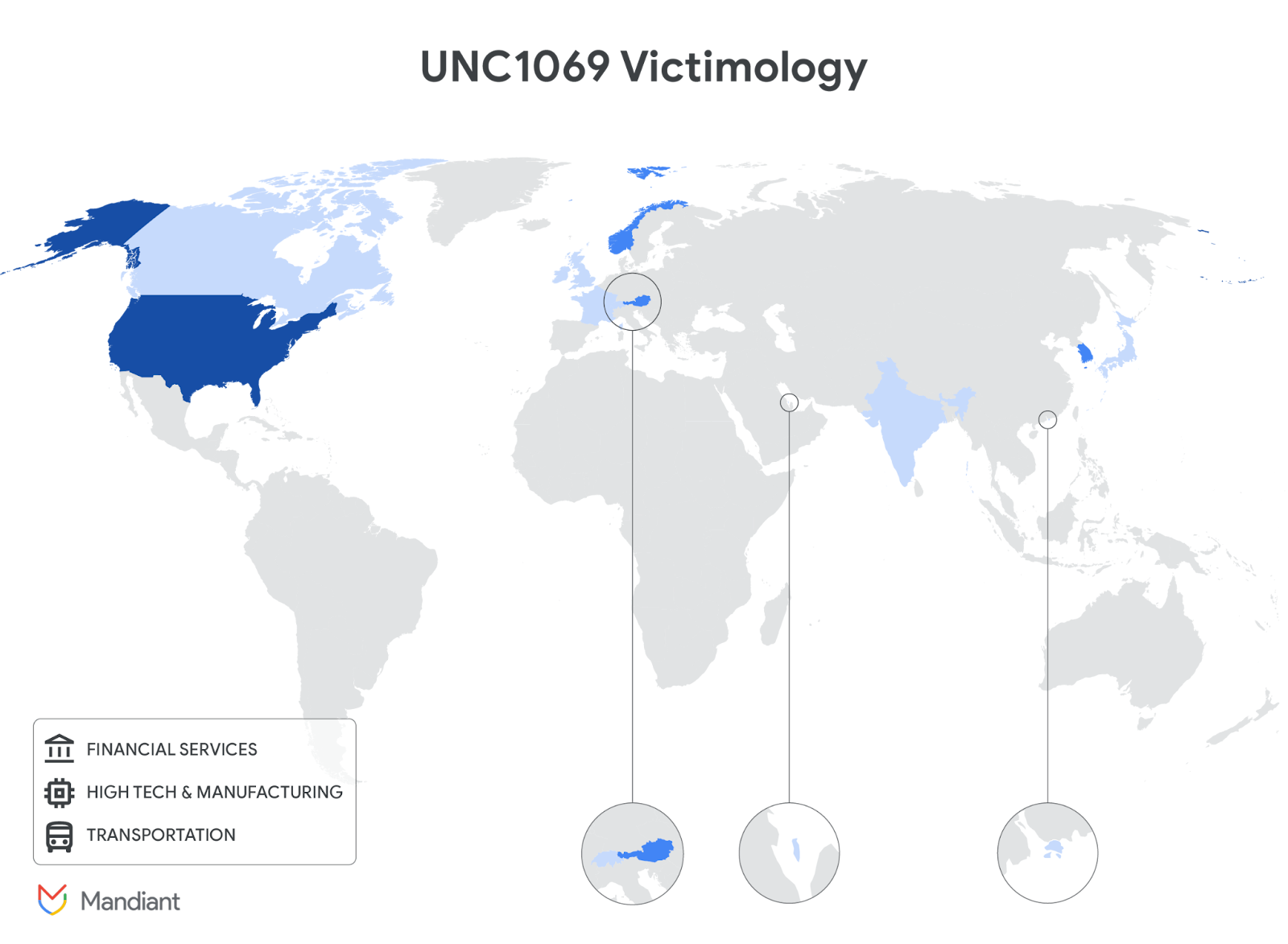

Mandiant сказав, що ця діяльність являє собою розширення операцій групи, в першу чергу націлених на криптовалютні фірми, розробників програмного забезпечення та компанії венчурного капіталу.

Зловмисне програмне забезпечення включало два нещодавно виявлені складні віруси для видобутку даних під назвами CHROMEPUSH і DEEPBREATH, які призначені для обходу ключових компонентів операційної системи та отримання доступу до особистих даних.

Загрозливий актор із «підозрюваними» зв’язками з Північною Кореєю відслідковувався Mandiant з 2018 року, але вдосконалення штучного інтелекту допомогли зловмиснику збільшити свої зусилля та в листопаді 2025 року вперше включити «приманки з підтримкою штучного інтелекту в активні операції», згідно зі звітом групи Google Threat Intelligence Group.

Cointelegraph зв’язався з Mandiant для отримання додаткової інформації щодо авторства, але не отримав відповіді від публікації.

Зловмисники викрадають облікові записи засновників криптовалюти для здійснення атак ClickFix

Під час одного вторгнення, описаного Mandiant, зловмисники використовували скомпрометований обліковий запис Telegram, що належить засновнику криптовалюти, щоб ініціювати контакт. Жертву запросили на зустріч у Zoom, на якій демонструвалося сфабриковане відео, у якому зловмисник стверджував, що має проблеми зі звуком.

Потім зловмисник наказав користувачеві запустити команди усунення несправностей у своїй системі, щоб вирішити передбачувану проблему зі звуком під час шахрайства, відомого як атака ClickFix.

За словами Mandiant, надані команди для усунення несправностей містили приховану одну команду, яка ініціювала ланцюг зараження.

Пов’язані з Північною Кореєю незаконні діячі є постійною загрозою як для інвесторів у криптовалюту, так і для компаній, які базуються на Web3.

У червні 2025 року четверо північнокорейських оперативників проникли в численні криптовалютні фірми як позаштатні розробники, викравши загальну суму в 900 000 доларів у цих стартапів, повідомляє Cointelegraph.

Раніше того ж року Lazarus Group була пов’язана зі зломом Bybit на суму 1,4 мільярда доларів, що стало однією з найбільших крадіжок криптовалюти в історії.