Згідно зі звітом фірми безпеки блокчейнів SlowMist, нещодавно виявлена вразливість у Libbitcoin Explorer 3.x Library дозволила викрасти понад 900 000 доларів у користувачів біткойнів. Уразливість також може вплинути на користувачів Ethereum, Ripple, Dogecoin, Solana, Litecoin, Bitcoin Cash і Zcash, які використовують Libbitcoin для створення облікових записів.

SlowMist Security Alert

Recently, #Distrust discovered a severe vulnerability affecting cryptocurrency wallets using the #Libbitcoin Explorer 3.x versions. This vulnerability allows attackers to access wallet private keys by exploiting the Mersenne Twister pseudo-random…

— SlowMist (@SlowMist_Team) August 10, 2023

Libbitcoin — це реалізація біткоін-гаманця, яку розробники та валідатори іноді використовують для створення біткойн (BTC) та інших криптовалютних облікових записів. Згідно з офіційним веб-сайтом, він використовується «Airbitz (мобільний гаманець), Bitprim (інтерфейс розробника), Blockchain Commons (ідентифікація децентралізованого гаманця), Cancoin (децентралізований обмін)» та іншими програмами. SlowMist не уточнив, які програми, що використовують Libbitcoin, якщо такі є, уражені уразливістю.

Cointelegraph зв’язався з Libbitcoin Institute електронною поштою, але не отримав коментаря на момент публікації.

SlowMist визначив команду з кібербезпеки «Distrust» як команду, яка спочатку виявила лазівку під назвою «Milk Sad». Про це повідомили в базу даних уразливостей кібербезпеки CEV 7 серпня.

Згідно з повідомленням, Libbitcoin Explorer має несправний механізм генерації ключів, що дозволяє зловмисникам вгадувати приватні ключі. У результаті зловмисники скористалися цією вразливістю, щоб викрасти криптовалюту на суму понад 900 000 доларів США станом на 10 серпня.

SlowMist підкреслив, що одна атака, зокрема, вивела понад 9,7441 BTC (приблизно 278 318 доларів США). Фірма стверджує, що «заблокувала» адресу, маючи на увазі, що команда зв’язалася з біржами, щоб перешкодити зловмиснику перевести кошти. Команда також заявила, що буде стежити за адресою, якщо кошти будуть переміщені в інше місце.

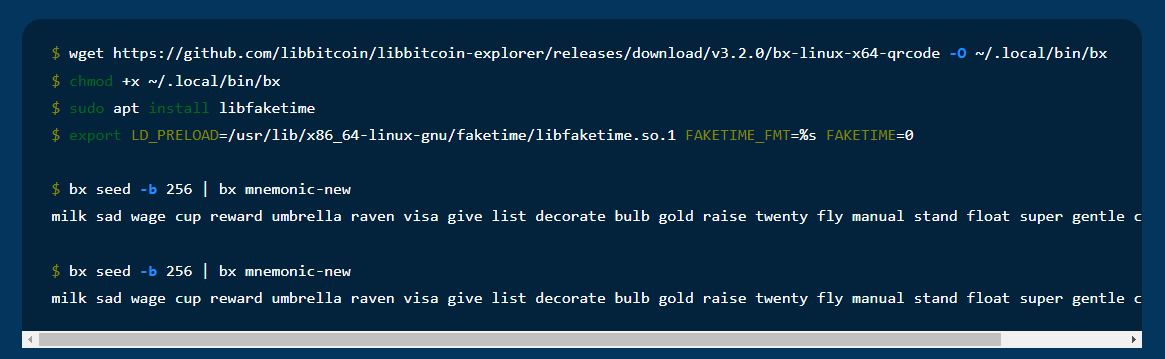

Чотири члени команди Distrust разом із вісьмома позаштатними консультантами з безпеки, які стверджують, що допомогли виявити вразливість, створили інформаційний веб-сайт із поясненнями уразливості. Вони пояснили, що лазівка створюється, коли користувачі використовують команду «bx seed» для генерації гаманця. Ця команда «використовує генератор псевдовипадкових чисел Mersenne Twister (PRNG), ініціалізований 32 бітами системного часу», якому не вистачає достатньої випадковості, і тому інколи створює одне і те ж початкове значення для кількох осіб.

Дослідники стверджують, що виявили вразливість, коли до них звернувся користувач Libbitcoin, чий BTC таємничим чином зник 21 липня. Коли користувач звернувся до інших користувачів Libbitcoin, щоб спробувати визначити, як міг зникнути BTC, людина знайшлащо в інших користувачів також відбирали свої BTC.

У 2023 році вразливості гаманців продовжують створювати проблеми для користувачів криптовалюти. Понад 100 мільйонів доларів було втрачено через злам Atomic Wallet у червні, що було визнано командою програми 22 червня. Платформа сертифікації кібербезпеки CER опублікувала свій рейтинг безпеки гаманців у липні, зазначивши, що лише шість із 45 брендів гаманців використовують тестування на проникнення для виявлення вразливостей.