По данным некоммерческой организации по кибербезопасности Security Alliance (SEAL), в последнее время наблюдается рост числа случаев загрузки средств сбора криптовалюты на веб-сайты из-за уязвимости в интерфейсном интерфейсе JavaScript Library React с открытым исходным кодом.

React используется для создания пользовательских интерфейсов, особенно в веб-приложениях.3 декабря команда React сообщила, что хакер в белой шляпе Лаклан Дэвидсон обнаружил уязвимость безопасности в ее программном обеспечении, которая позволяла удаленно выполнять код без аутентификации, что может позволить злоумышленнику вставить и запустить свой собственный код.

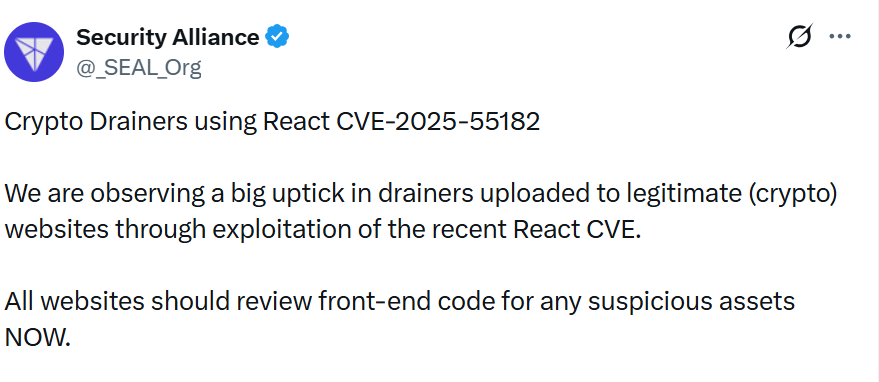

По данным SEAL, злоумышленники использовали уязвимость CVE-2025-55182, чтобы тайно добавлять код, опустошающий кошелек, на сайты криптовалют.

“Мы наблюдаем большой рост числа сборщиков, загружаемых на законные криптовалютные сайты благодаря использованию недавней версии React CVE. Все веб-сайты должны СЕЙЧАС проверять внешний код на наличие любых подозрительных активов”, – заявили в команде SEAL.

“Атака нацелена не только на протоколы Web3! Все веб-сайты находятся под угрозой. Пользователи должны проявлять осторожность при подписании ЛЮБОЙ разрешительной подписи”.

Злоумышленники обычно обманом заставляют пользователей подписать транзакцию, используя такие методы, как фиктивное всплывающее окно с предложением вознаграждения или аналогичные тактики.

Веб-сайты с предупреждением о фишинге должны проверять код

По данным команды SEAL, затронутые веб-сайты могли быть внезапно помечены как потенциальный риск фишинга без объяснения причин. Они рекомендуют хостерам веб-сайтов принять меры предосторожности, чтобы гарантировать отсутствие скрытых средств, которые могут подвергнуть пользователей риску.

“Сканируйте хост на наличие CVE-2025-55182. Проверьте, не загружает ли ваш внешний код внезапно активы с хостов, которые вы не узнаете. Проверьте, не являются ли какие-либо из сценариев, загруженных вашим внешним кодом, запутанным JavaScript. Проверьте, показывает ли кошелек правильного получателя в запросе на подпись подписи”, – сказали они.

По теме: Северокорейский взлом криптовалюты «фальшивый Zoom» теперь является ежедневной угрозой: SEAL

“Если ваш проект блокируется, это может быть причиной. Прежде чем запрашивать удаление предупреждения о фишинговой странице, пожалуйста, проверьте свой код”, – добавили в команде SEAL.

React выпустил исправление уязвимости

Команда React опубликовала исправление для CVE-2025-55182 3 декабря и советует всем, кто использует реакции-сервер-дом-веб-пакет, реакцию-сервер-дом-посылка, реакцию-сервер-дом-турбопак, немедленно обновиться и закрыть уязвимость.

“Если код React вашего приложения не использует сервер, ваше приложение не подвержено этой уязвимости. Если ваше приложение не использует фреймворк, пакет или плагин бандлера, который поддерживает серверные компоненты React, ваше приложение не подвержено этой уязвимости”, – добавили команда.