Согласно отчету аудитора Platypus Omniscia, атака флэш-кредита Platypus на 8 миллионов долларов стала возможной из-за кода, который был в неправильном порядке. Аудиторская компания утверждает, что в той версии, которую они видели, проблемного кода не было.

Согласно отчету, контракт Platypus MasterPlatypusV4 «содержал фатальное заблуждение в своем механизме EmergencyWithdraw», из-за которого он выполнял «проверку платежеспособности перед обновлением токенов LP, связанных с позицией ставки».

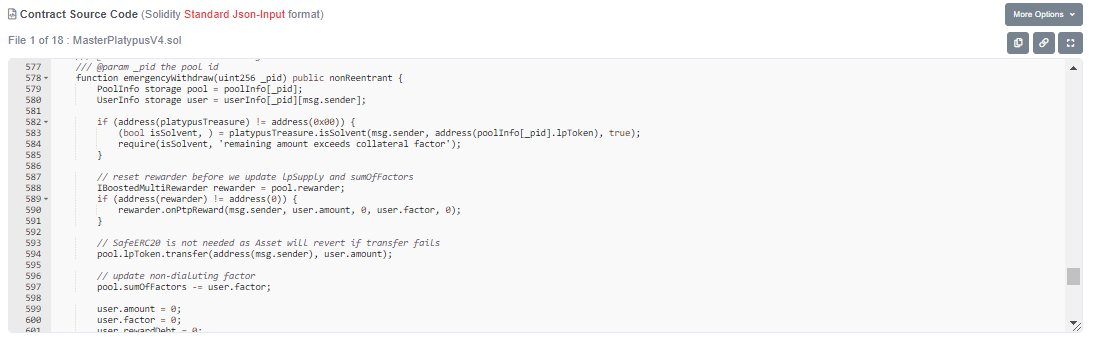

В отчете подчеркивалось, что в коде функции EmergencyWithdraw были все необходимые элементы для предотвращения атаки, но эти элементы просто были написаны в неправильном порядке, как объяснила Omniscia:

«Проблему можно было бы предотвратить, переупорядочив операторы MasterPlatypusV4::emergencyWithdraw и выполнив проверку платежеспособности после того, как ввод суммы пользователя был установлен на 0, что предотвратило бы атаку».

Omnisia признала, что они проверяли версию контракта MasterPlatypusV4 с 21 ноября по 5 декабря 2021 года. Однако эта версия «не содержала точек интеграции с внешней системой platypusTreasure» и, следовательно, не содержала неправильно упорядоченных строк кода. С точки зрения Omniscia, это означает, что разработчики должны были развернуть новую версию контракта в какой-то момент после проведения аудита.

Связанный: Raydium объявляет подробности взлома и предлагает компенсацию жертвам

Аудитор утверждает, что реализация контракта в Avalanche (AVAX) C-Chain по адресу 0xc007f27b757a782c833c568f5851ae1dfe0e6ec7 была использована. В строках 582-584 этого контракта вызывается функция isSolvent в контракте PlatypusTreasure, а в строках 599-601 сумма, коэффициент и вознаграждение пользователя устанавливаются равными нулю. Однако эти суммы обнуляются после того, как функция «isSolvent» уже была вызвана.

Команда Platypus подтвердила 16 февраля, что злоумышленник воспользовался «недостатком в механизме проверки платежеспособности [] USP», но команда изначально не предоставила дополнительных подробностей. Этот новый отчет аудитора проливает дополнительный свет на то, как злоумышленнику удалось осуществить эксплойт.

Команда Platypus объявила 16 февраля, что атака произошла. Он попытался связаться с хакером и вернуть средства в обмен на вознаграждение за ошибку. Злоумышленник использовал флэш-кредиты для выполнения эксплойта, что похоже на стратегию, использованную в эксплойте Defrost Finance от 25 декабря.