По данным группы Google Threat Intelligence Group, северокорейские хакеры применили метод развертывания вредоносного ПО, предназначенного для кражи криптовалюты и конфиденциальной информации, путем внедрения вредоносного кода в смарт-контракты в публичных сетях блокчейна.

По данным Google, метод под названием «EtherHiding» появился в 2023 году и обычно используется в сочетании с методами социальной инженерии, такими как обращение к жертвам с фальшивыми предложениями о работе и громкими собеседованиями, перенаправление пользователей на вредоносные веб-сайты или ссылки.

Хакеры возьмут под контроль законный адрес веб-сайта с помощью скрипта-загрузчика и встроят код JavaScript в веб-сайт, активируя отдельный пакет вредоносного кода в смарт-контракте, предназначенный для кражи средств и данных, когда пользователь взаимодействует со скомпрометированным сайтом.

По словам исследователей Google, скомпрометированный веб-сайт будет взаимодействовать с сетью блокчейна, используя функцию «только для чтения», которая фактически не создает транзакцию в реестре, что позволяет злоумышленникам избежать обнаружения и минимизировать комиссию за транзакцию.

В отчете подчеркивается необходимость бдительности в сообществе криптовалют, чтобы защитить пользователей от мошенничества и хакерских атак, которые обычно используются злоумышленниками, пытающимися украсть средства и ценную информацию как у отдельных лиц, так и у организаций.

Связанный: Аккаунт Google CZ стал объектом атаки хакеров, поддерживаемых правительством

Знайте знаки: расшифровка кампании социальной инженерии Северной Кореи

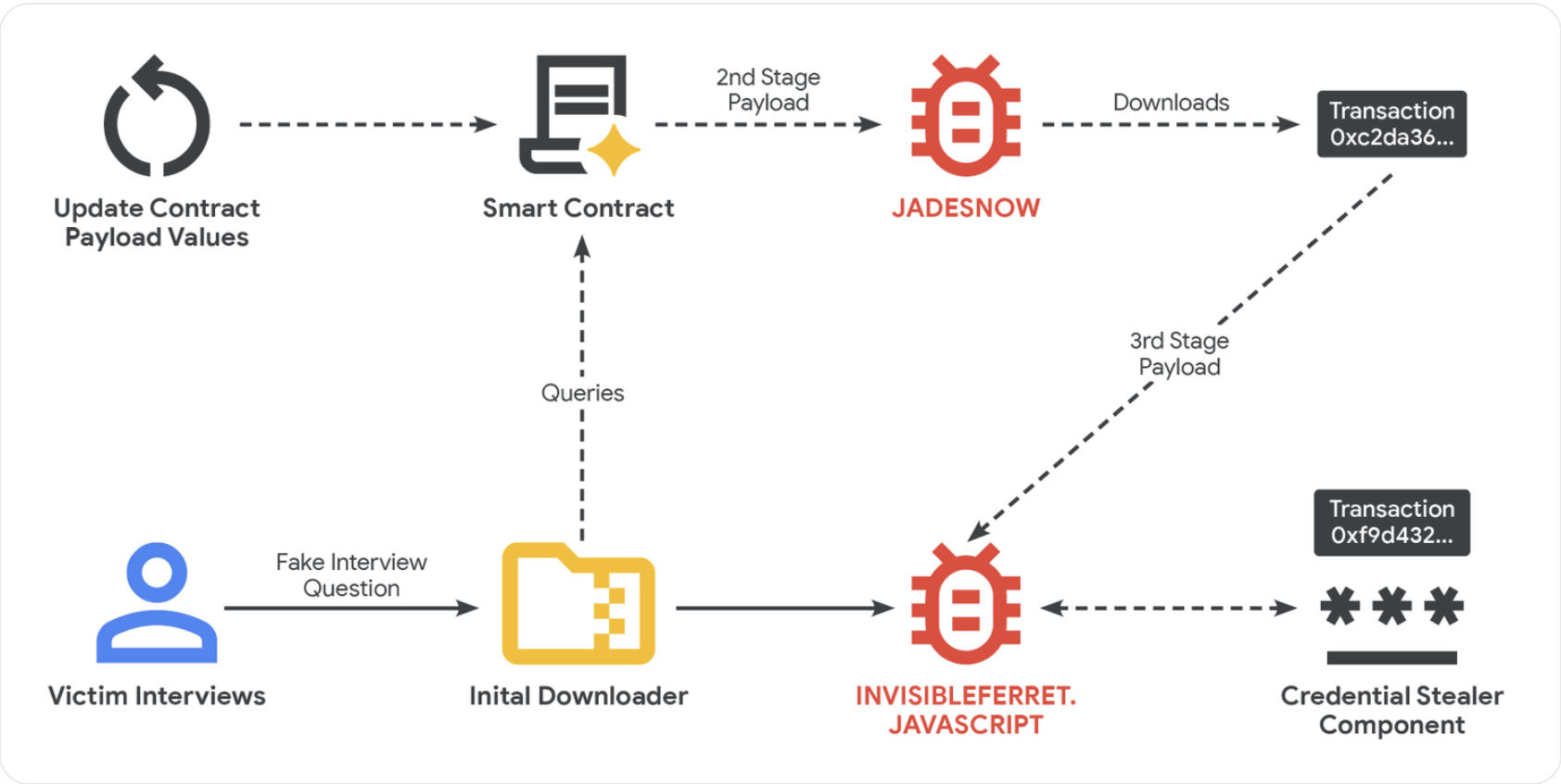

По данным Google, злоумышленники создадут поддельные компании, кадровые агентства и профили, чтобы нацеливаться на разработчиков программного обеспечения и криптовалют с поддельными предложениями о работе.

После первоначальной презентации злоумышленники перемещают сообщение на платформы обмена сообщениями, такие как Discord или Telegram, и предлагают жертве пройти тест на трудоустройство или выполнить задание по программированию.

«Основная часть атаки происходит на этапе технической оценки», — сообщили в Google Threat Intelligence. На этом этапе жертве обычно предлагается загрузить вредоносные файлы из онлайн-хранилищ кода, таких как GitHub, где хранится вредоносная полезная нагрузка.

В других случаях злоумышленники заманивают жертву на видеозвонок, во время которого пользователю отображается фальшивое сообщение об ошибке, предлагающее загрузить патч для исправления ошибки. Это исправление программного обеспечения также содержит вредоносный код.

После установки вредоносного программного обеспечения на компьютер развертывается вредоносное ПО второго уровня на основе JavaScript под названием «JADESNOW» для кражи конфиденциальных данных.

Третий этап иногда применяется для особо ценных целей, предоставляя злоумышленникам долгосрочный доступ к скомпрометированной машине и другим системам, подключенным к ее сети, предупредил Google.