По сообщениям, мошенники социальной инженерии используют поддельные предложения о работе и новое приложение, насыщенное вредоносными программами под названием «Grasscall» для установки программного обеспечения для создания информации, которое охотится на криптовалютных кошельков для слива.

26 февраля BleepingComputer сообщил, что актеры мошенничества в настоящее время отказались от схемы, с веб -сайтами и учетными записями LinkedIn, связанными с мошенницей, снятыми, когда сотни людей высказывались, – некоторые из них сказали, что у них были криптовалютные кошельки после загрузки Grasscall.

Российская группа по киберпреступности «Crazy Evil», как сообщается, стоит за мошенничеством, которая состоит из специалистов по социальной инженерии, широко известных как «команда торговцев торговлей», которые сосредоточены на краже крипто.

Фирма по кибербезопасности записала в январе Future, что она связывала «более десяти активных мошенничества в социальных сетях» с Crazy Evil, в которой говорилось, что «явно преследует пространство криптовалюты с приманкой на заказ на заказ».

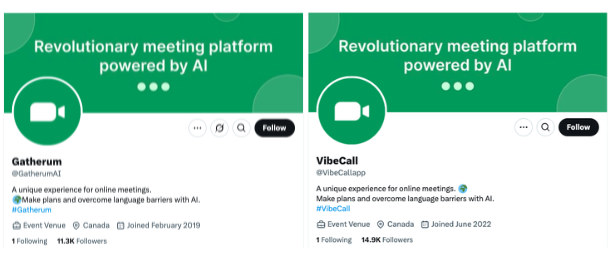

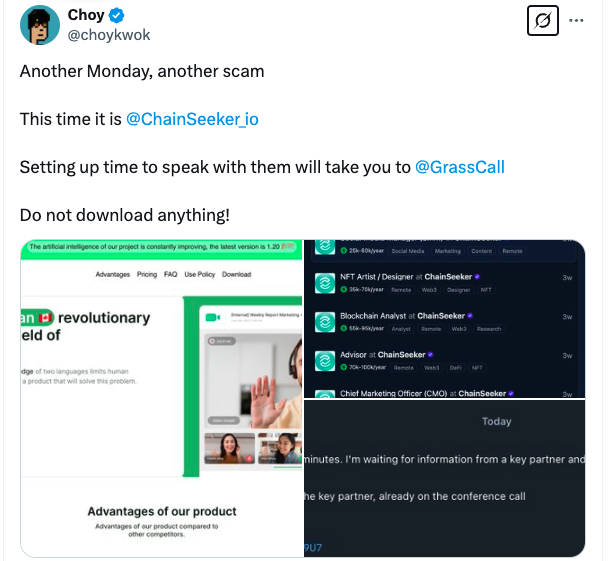

Одним из мошенничества Crazy Evil, называемой Gaterum, представляется более ранней итерацией Grasscall, поскольку оно маскировалось под аналогичное приложение для встреч с тем же логотипом и брендингом.

Cointelegraph нашел учетную запись X под названием «Vibecall» с тем же логотипом и брендингом, что и Gatherum и Grasscall. Похоже, что аккаунт стал активным в середине февраля, несмотря на дату создания в июне 2022 года.

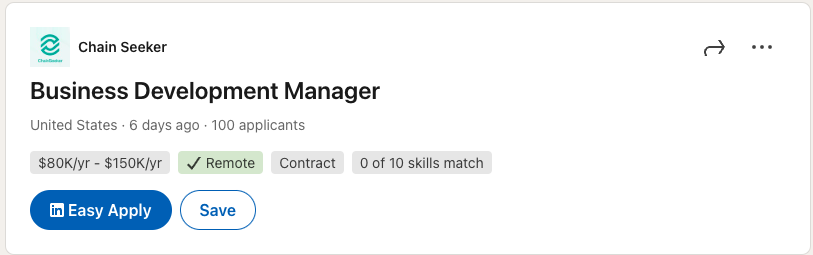

По сообщениям, в последней схеме Crazy Evil были поддельная криптовалютная фирма под названием «Seeker Seeker», в которой были различные учетные записи в социальных сетях, которые создали списки вакансий в LinkedIn и на популярных сайтах поиска работы Web3 CryptoJobslist и WellFound.

Тем, кто подал заявку на работу, было отправлено электронное письмо от фирмы с просьбой связаться с его начальником маркетинга на Telegram, который затем попросил цель загрузить приложение для злонамеренного Grasscall с веб -сайта под контролем группы, который теперь был вычищен.

Десятки сообщений X и LinkedIn от соискателей, которые можно увидеть Cointelegraph, рассказали, что подали заявку на роль в сети, чтобы отправить здравомыслящую связь.

«Эта афера была чрезвычайно хорошо организована-у них был веб-сайт, LinkedIn и X-профили, а также сотрудники, перечисленные»,-26 февраля пользователь LinkedIn Cristian Ghita опубликовал на платформе после подачи заявки на роль в фирме.

«Это выглядело законно почти со всех сторон. Даже инструмент с помощью видеопонфекции имел почти правдоподобное присутствие в Интернете »,-добавил Гита.

Связанный: хакеры делают фальшивые проекты GitHub, чтобы украсть крипто: Касперский

Работа по работе, опубликованные ищущим цепочки, в основном были сняты различными сайтами доски вакансий, за исключением того, что он еще активен на LinkedIn на момент написания.

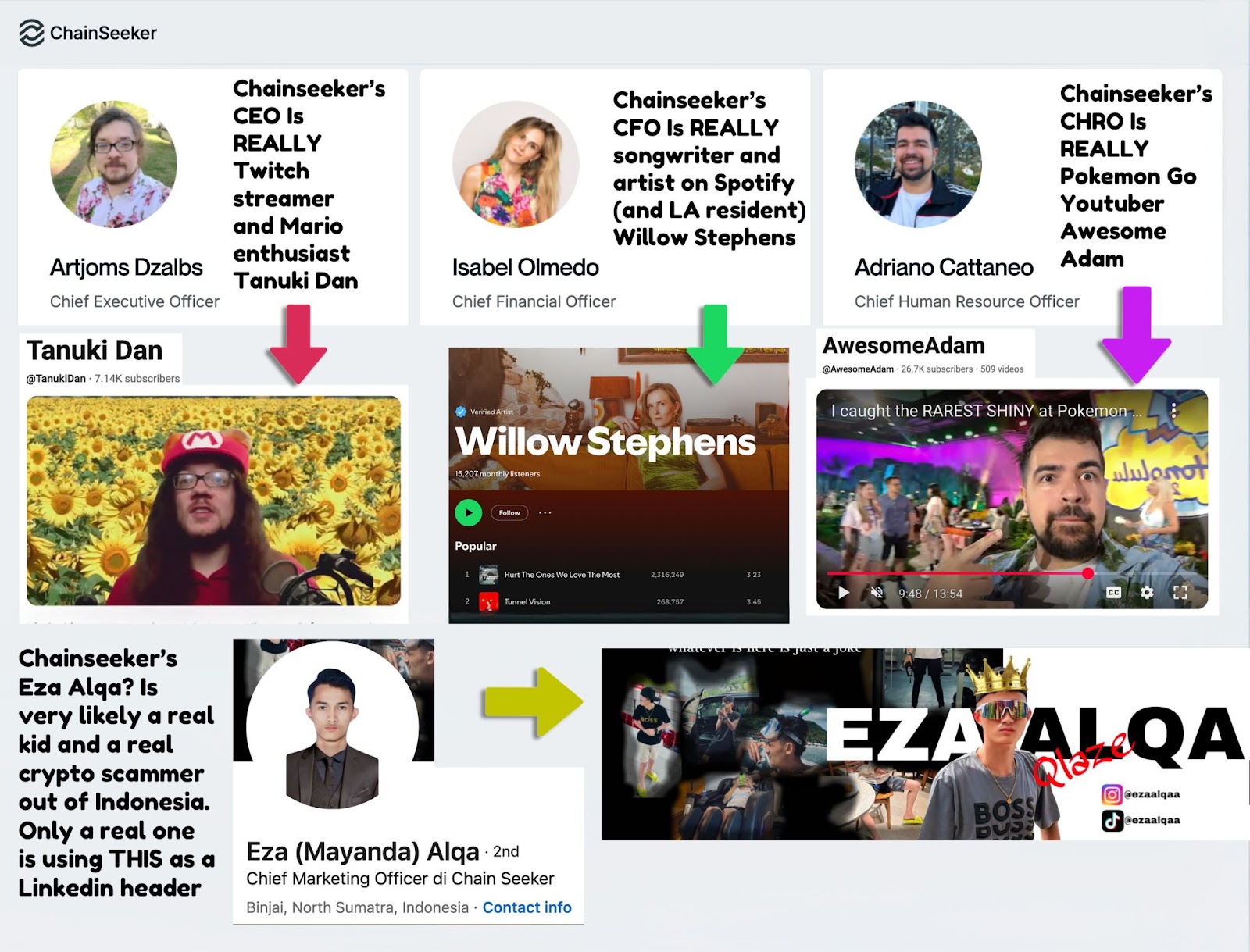

На веб -сайте для поиска цепей перечислены финансового директора по имени Изабель Олмедо и управляющего кадром по имени Адриано Каттанео, оба из которых были уничтожены. Учетная запись под названием ArtJoms dzalbs все еще была активна и отмечалась как генеральный директор фирмы.

В своем отчете в прошлом месяце записанные будущие предупреждают криптовалюту и неязующую токен (NFT) трейдеры и игровые специалисты «являются основными целями».

Многие пользователи на X и LinkedIn посоветовали тем, кто считает, что вредоносные программы на них повлияли на на них, чтобы использовать неинфицированное устройство для изменения паролей и перемещения их криптовалюты на свежие кошельки в качестве меры предосторожности.