Некоммерческая организация по кибербезопасности Security Alliance выпустила новый инструмент, который поможет исследователям безопасности проверять фишинговые атаки на криптовалюту, в результате которых в первой половине этого года было украдено более 400 миллионов долларов.

В понедельник Security Alliance (SEAL) объявил, что работает над новым инструментом, который позволит «продвинутым пользователям и исследователям безопасности» присоединиться к борьбе с фишингом криптовалют, проверив, что зарегистрированный фишинговый веб-сайт является вредоносным.

Исследователи кибербезопасности часто не могут увидеть или воспроизвести то, что видят пользователи, когда сталкиваются с потенциально вредоносной ссылкой, поскольку мошенники разработали «функции маскировки», чтобы доставлять неопасный контент подозреваемым веб-сканерам, добавили они.

Новый инструмент SEAL, называемый системой «TLS-аттестации и проверяемые отчеты о фишинге», призванный помочь исследователям безопасности, теперь поможет доказать, что вредоносный веб-сайт действительно содержит фишинговый контент, который, по утверждению пользователя, он видит.

«Он призван стать инструментом, который поможет опытным «хорошим парням» лучше работать вместе, а не обычному пользователю», — сказал Cointelegraph SEAL.

“Нам нужен был способ увидеть, что видит пользователь. В конце концов, если кто-то утверждает, что URL-адрес обслуживает вредоносный контент, мы не можем просто поверить ему на слово”.

Как работают поддающиеся проверке отчеты SEAL о фишинге

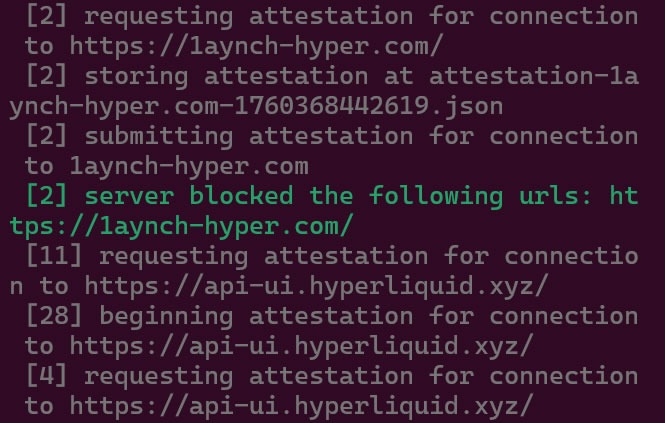

Система работает за счет того, что доверенный сервер аттестации действует как криптографический оракул во время соединения TLS.

Transport Layer Security (TLS) — это веб-протокол, который обеспечивает безопасную связь в компьютерной сети путем шифрования данных для их защиты от прослушивания и взлома.

Связанный: Пользователь протокола Венеры понес убытки в размере 13,5 миллионов долларов в результате фишинговой атаки

Пользователь или исследователь запускает локальный HTTP-прокси, который перехватывает соединения, собирает сведения о соединении и отправляет их на сервер аттестации. Сервер выполняет все операции шифрования/дешифрования, в то время как пользователь поддерживает фактическое сетевое соединение.

Поддающиеся проверке отчеты о фишинге

Пользователи могут отправлять «проверяемые отчеты о фишинге», которые представляют собой криптографически подписанные доказательства, показывающие, какой именно контент им предоставил веб-сайт.

Затем SEAL может проверить их подлинность без необходимости доступа к самим фишинговым сайтам, что значительно усложняет злоумышленникам сокрытие их вредоносного контента.

«Это инструмент, предназначенный ТОЛЬКО для опытных пользователей и исследователей безопасности», — написал SEAL на странице загрузки GitHub.