BlueNoroff — печально известная северокорейская хакерская группа, ответственная за серию фишинговых атак и атак в области кибербезопасности с 2019 года — нацелена на криптовалютные компании с помощью нового вредоносного ПО, атакующего компьютеры MacOS.

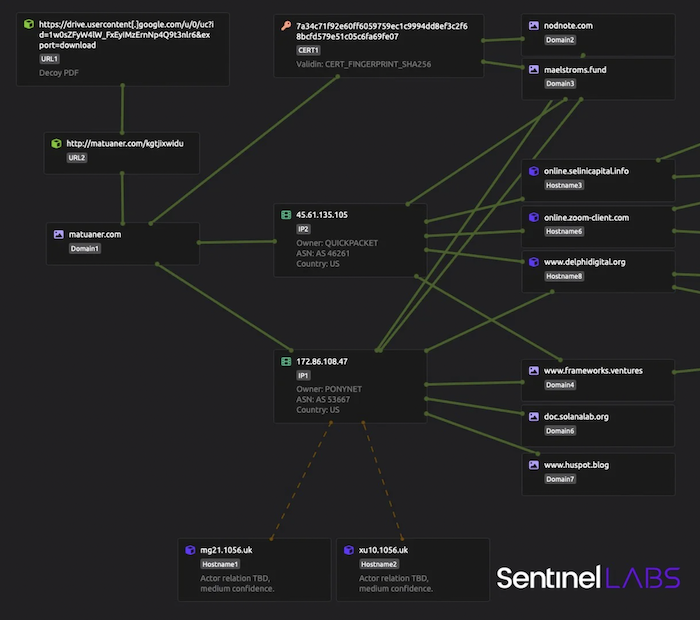

Согласно отчету SentinelLabs, вредоносная операция под названием «Скрытый риск» распространяется через PDF-файлы в несколько этапов. Злоумышленники используют фейковые заголовки новостей и законные исследования рынка криптовалют, чтобы заманить ничего не подозревающих людей и компании.

Как только пользователь загружает PDF-файл, загружается и открывается, казалось бы, законный PDF-файл-приманка, в то время как вредоносное ПО загружается как отдельный файл на рабочий стол MacOS в фоновом режиме.

Этот пакет вредоносного ПО содержит ряд функций, предназначенных для того, чтобы предоставить хакерам бэкдор для удаленного доступа к компьютеру жертвы с целью кражи конфиденциальной информации, включая закрытые ключи для кошельков и платформ цифровых активов.

Связанный: Lazarus Group использовала уязвимость Chrome с поддельной игрой NFT

ФБР предупредило о северокорейских хакерах

За последние несколько лет Федеральное бюро расследований США (ФБР) выпустило несколько предупреждений в отношении BlueNoroff, более широкой хакерской группы Lazarus и других злоумышленников, связанных с северокорейским режимом.

В апреле 2022 года правоохранительные органы и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) забили тревогу и посоветовали криптовалютным фирмам принять меры предосторожности для снижения рисков, исходящих от санкционированных государством хакерских групп.

После предупреждения BlueNoroff в декабре 2022 года инициировала еще одну фишинговую кампанию, нацеленную на компании и банки. Злоумышленники создали более 70 мошеннических доменных имен, призванных замаскировать хакеров под законные фирмы венчурного капитала, чтобы получить доступ к компьютерам целевой жертвы и украсть средства.

Совсем недавно, в сентябре 2024 года, ФБР обнаружило, что Lazarus Group снова использовала схемы социальной инженерии для кражи криптовалюты. В ФБР объяснили, что хакеры нацелились на сотрудников централизованных бирж и децентрализованных финансовых компаний, предлагая мошеннические предложения о работе.

Целью фишинговой операции было установление отношений с целевыми жертвами и укрепление доверия. Как только было установлено достаточное доверие, жертвам предлагалось щелкнуть вредоносную ссылку, выдававшую себя за тесты и приложения для трудоустройства, что поставило под угрозу их системы и истощило средства из всех настольных кошельков.