Связанные с Северной Кореей субъекты угроз активизируют кампании социальной инженерии, нацеленные на криптовалютные и финтех-компании, внедряя новое вредоносное ПО, предназначенное для сбора конфиденциальных данных и кражи цифровых активов.

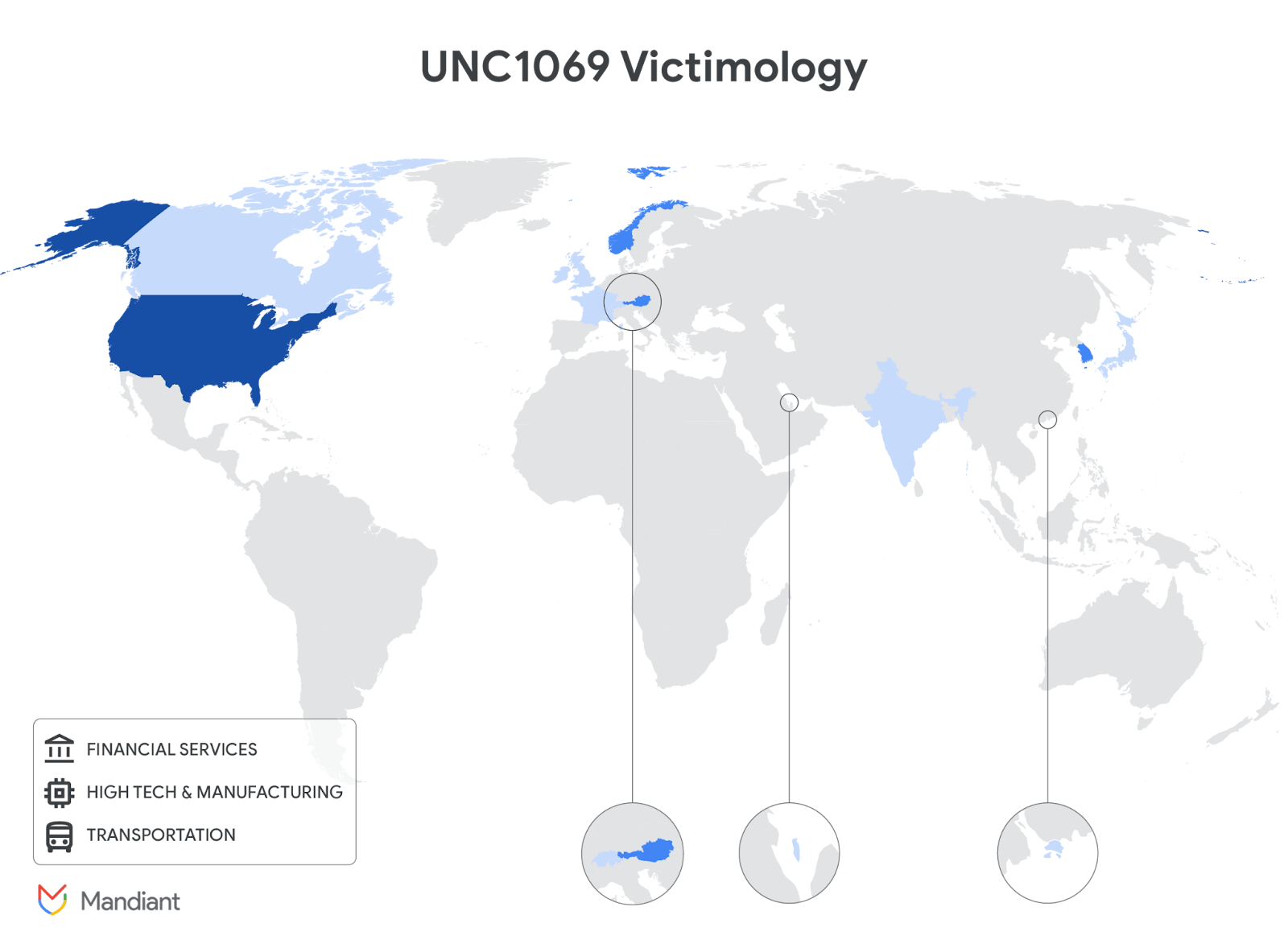

Согласно отчету Mandiant, американской компании по кибербезопасности Mandiant, которая работает под управлением Google Cloud, в ходе недавней кампании кластер угроз, отслеживаемый как UNC1069, развернул семь семейств вредоносных программ, нацеленных на сбор и кражу данных жертв.

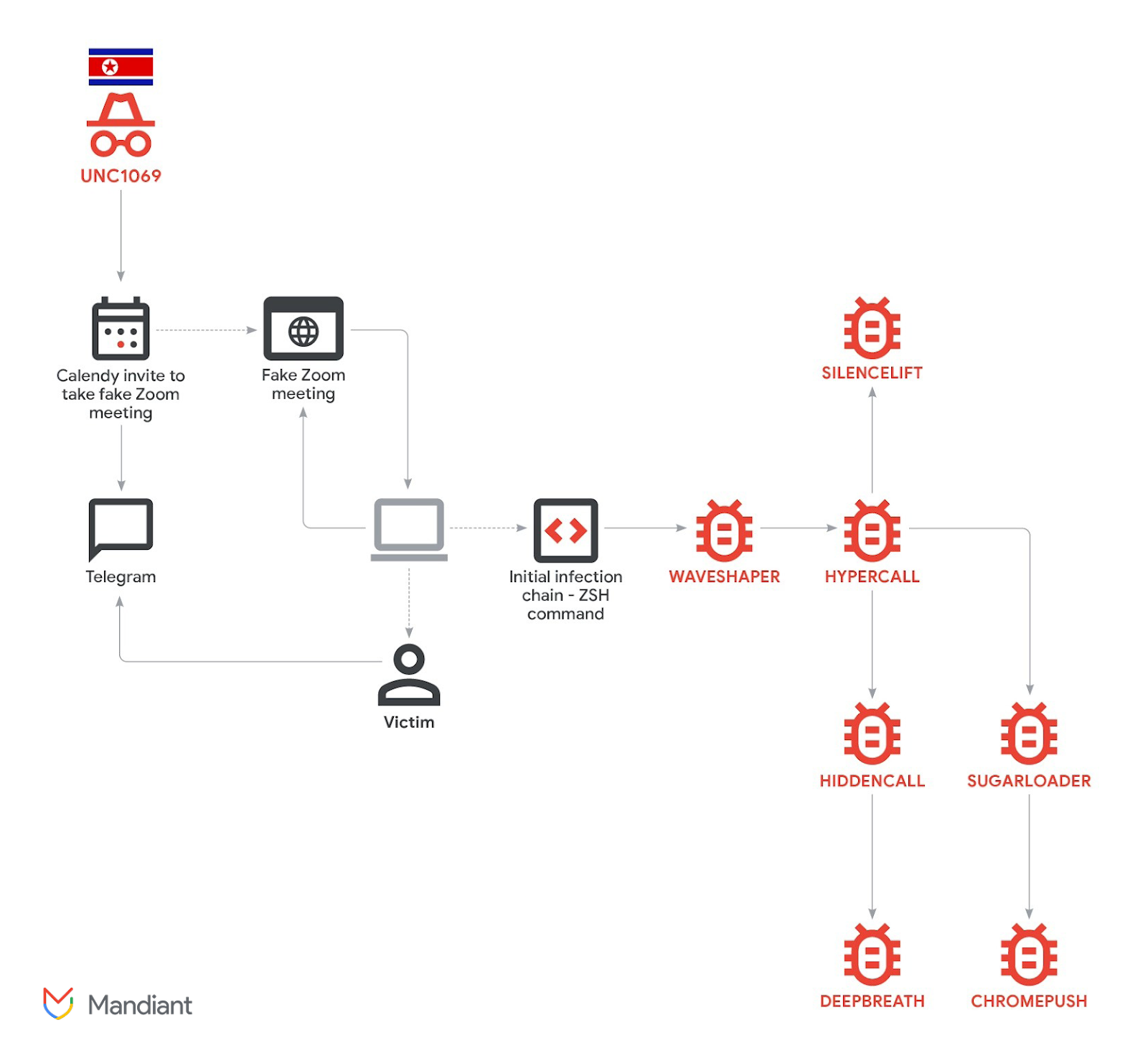

Кампания опиралась на схемы социальной инженерии, включающие скомпрометированные учетные записи Telegram и фальшивые встречи Zoom с дипфейковыми видео, созданными с помощью инструментов искусственного интеллекта.

«Это расследование выявило специальное вторжение, в результате которого было развернуто семь уникальных семейств вредоносных программ, включая новый набор инструментов, предназначенных для сбора данных хоста и жертвы: SILENCELIFT, DEEPBREATH и CHROMEPUSH», — говорится в отчете.

Мандиант заявил, что эта деятельность представляет собой расширение деятельности группы, в первую очередь ориентированной на криптовалютные компании, разработчиков программного обеспечения и компании венчурного капитала.

Вредоносное ПО включало в себя два недавно обнаруженных сложных вируса для интеллектуального анализа данных, названных CHROMEPUSH и DEEPBREATH, которые предназначены для обхода ключевых компонентов операционной системы и получения доступа к личным данным.

Злоумышленник, «предполагаемый» в связях с Северной Кореей, отслеживается Mandiant с 2018 года, но достижения в области искусственного интеллекта помогли злоумышленнику активизировать свои усилия и впервые включить «приманки с поддержкой ИИ в активные операции» в ноябре 2025 года, согласно отчету группы Google Threat Intelligence Group.

Cointelegraph связался с Mandiant для получения дополнительной информации об атрибуции, но не получил ответа от публикации.

Злоумышленники крадут аккаунты основателей криптовалюты для запуска атак ClickFix

В ходе одного из вторжений, описанного Mandiant, злоумышленники использовали скомпрометированную учетную запись Telegram, принадлежащую основателю криптовалюты, чтобы инициировать контакт. Жертву пригласили на встречу в Zoom, где была показана сфабрикованная видеотрансляция, в которой злоумышленник утверждал, что испытывает проблемы со звуком.

Затем злоумышленник посоветовал пользователю запустить команды устранения неполадок в своей системе, чтобы устранить предполагаемую проблему со звуком в ходе мошенничества, известного как атака ClickFix.

По словам Mandiant, в предоставленные команды устранения неполадок была встроена одна скрытая команда, которая инициировала цепочку заражения.

Незаконные субъекты, связанные с Северной Кореей, представляют собой постоянную угрозу как для инвесторов в криптовалюту, так и для компаний, использующих Web3.

По данным Cointelegraph, в июне 2025 года четверо северокорейских боевиков проникли в несколько криптовалютных компаний в качестве разработчиков-фрилансеров, украв у этих стартапов в общей сложности 900 000 долларов.

Ранее в том же году Lazarus Group была связана со взломом Bybit на сумму 1,4 миллиарда долларов, одной из крупнейших краж криптовалюты за всю историю.