Децентралізований конфіденційний обчислювальний проект Acurast на основі смартфонів залучив 11 мільйонів доларів, стверджуючи, що виконання на споживчих телефонах захищене від несанкціонованого доступу та безпечна перевірка обладнання.

Згідно з повідомленням у четвер, поширеним Cointelegraph, Acurast залучив 11 мільйонів доларів від співзасновника Ethereum і засновника Polkadot Гевіна Вуда, засновника MN Capital Майкла ван де Поппе та засновника GlueNet Огла, серед інших. Проект планує запустити свою основну мережу 17 листопада, а разом з нею планує випустити свій нативний токен ACU.

Засновник Acurast Алессандро Де Карлі сказав, що «мільярди смартфонів є найбільш перевіреним обладнанням на землі», і що компанія сподівається зменшити витрати, використовуючи їх для «конфіденційних обчислень, які можна перевірити».

Мережевий дослідник повідомляє, що майже 150 000 телефонів уже приєдналися до мережі та обробили понад 494 мільйони транзакцій, дозволивши розгорнути майже 94 200 послуг.

«Ми видаляємо гейткіпери, зменшуємо витрати та надаємо безпечні, надійні обчислення будь-кому, будь-де й без центру обробки даних», — заявив Де Карлі.

За темою: децентралізовані обчислювальні мережі демократизують глобальний доступ ШІ

Конфіденційні обчислення на апаратному забезпеченні сторонніх виробників?

Acurast каже, що це дає можливість конфіденційного обчислення — коли користувачі з фізичним доступом до смартфонів, на яких запущено програмне забезпечення вузла, не можуть отримати доступ до даних, які використовуються для обчислень — надавати будь-хто. Для цього потрібні налаштування, які з високим ступенем впевненості гарантують, що власник смартфона не зможе змінити програмне забезпечення таким чином, щоб порушити цю таємницю.

З цією метою розробники проекту запровадили серію перевірок, щоб переконатися, що на смартфоні працює схвалене виробником програмне забезпечення, яке не порушить його припущення щодо безпеки. Тим не менш, подібні заходи впроваджувалися розробниками банківських додатків протягом багатьох років, лише для спільнот користувальницьких прошивок, таких як Graphene OS, щоб знайти обхідні шляхи, які дозволяють їм запускати програми на своїх несанкціонованих налаштуваннях. Де Карлі сказав, що це не стосується програми Acurast.

Де Карлі сказав Cointelegraph, що процесорна програма Acurast надсилає апаратні пари ключів із атестацією ключів до протоколу Acurast. Якщо вони не збігаються з наданими виробником смартфона, «процесор Acurast не може отримати дійсну атестацію, тому не може брати участь у мережі».

Де Карлі сказав, що «це гарантує, що лише справжнє та сертифіковане обладнання може бути включено», а невідповідні середовища «не можуть бути включені, оскільки вони не отримують підписану атестацію, прикріплену до своїх ключів», тобто власник телефону не може втручатися в дані користувача або середовище виконання.

За темою: Дубай починає регулювати економіку машин за допомогою мережі DePIN peaq

Обмеження безпеки

Тим не менш, припущення щодо безпеки порушується, якщо схвалена виробником операційна система смартфона — iOS або Android — правильно використовується зловмисним програмним забезпеченням або його законним власником.

Де Карлі здебільшого відкинув цю думку, сказавши, що «якщо вам вдасться знайти експлойт, який дозволяє вам це зробити, ви фактично маєте право на багатомільйонну винагороду, і експлойт буде виправлено незабаром після цього», — вказуючи на програму винагороди за помилки Google як приклад.

Проте раніше такі вразливості дійсно були виявлені.

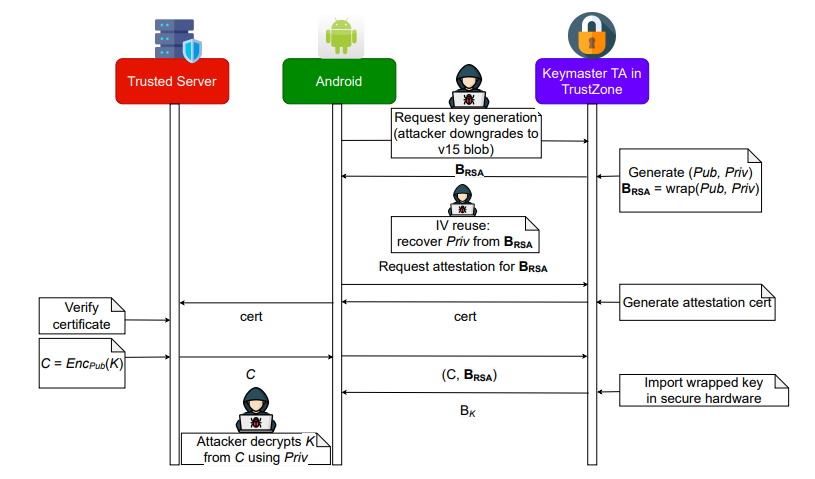

Наприклад, у 2022 році в операційній системі TrustZone від Samsung була виявлена атака повторного використання keymaster AES-GCM IV, яка дозволяла захищене вилучення ключів і зловживання атестацією. Крім того, зловмисник, який уже зламав процес програми або ядро, швидше за все, зможе зашифрувати та розшифрувати вміст, але не зможе витягти сам закритий ключ.