Дослідник безпеки отримав 250 000 доларів за виявлення вразливості, яка історично дозволяла хакерам витягувати мільйони доларів із протоколів криптовалюти.

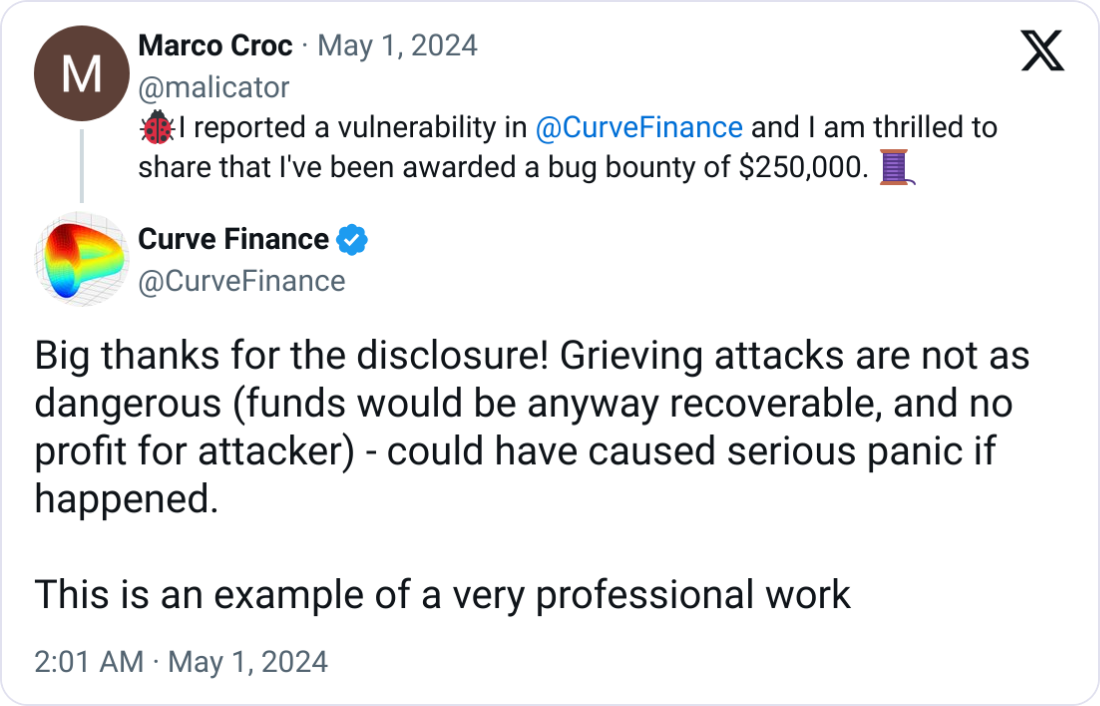

Псевдонімний дослідник кібербезпеки Марко Крок з Kupia Security виявив уразливість повторного входу в протоколі децентралізованих фінансів (DeFi) Curve Finance.

У ланцюжку X він пояснив, як цю помилку можна використати для маніпулювання балансами та виведення коштів із пулів ліквідності.

Curve Finance визнала потенційні недоліки безпеки та «визнала серйозність уразливості», — пояснив Марко Крок. Після ретельного розслідування Curve Finance присудила Marco Croc максимальну винагороду за помилки у розмірі 250 000 доларів США.

За даними Curve Finance, загроза була класифікована як «не така небезпечна», і вони вірили, що в такому випадку зможуть повернути вкрадені кошти.

Проте в протоколі зазначено, що інцидент із безпекою будь-якого масштабу «міг би викликати серйозну паніку, якби це сталося».

За темою: заборгованість Curve Finance спричинить «ще один стрес-тест» у лютому — Аналітик

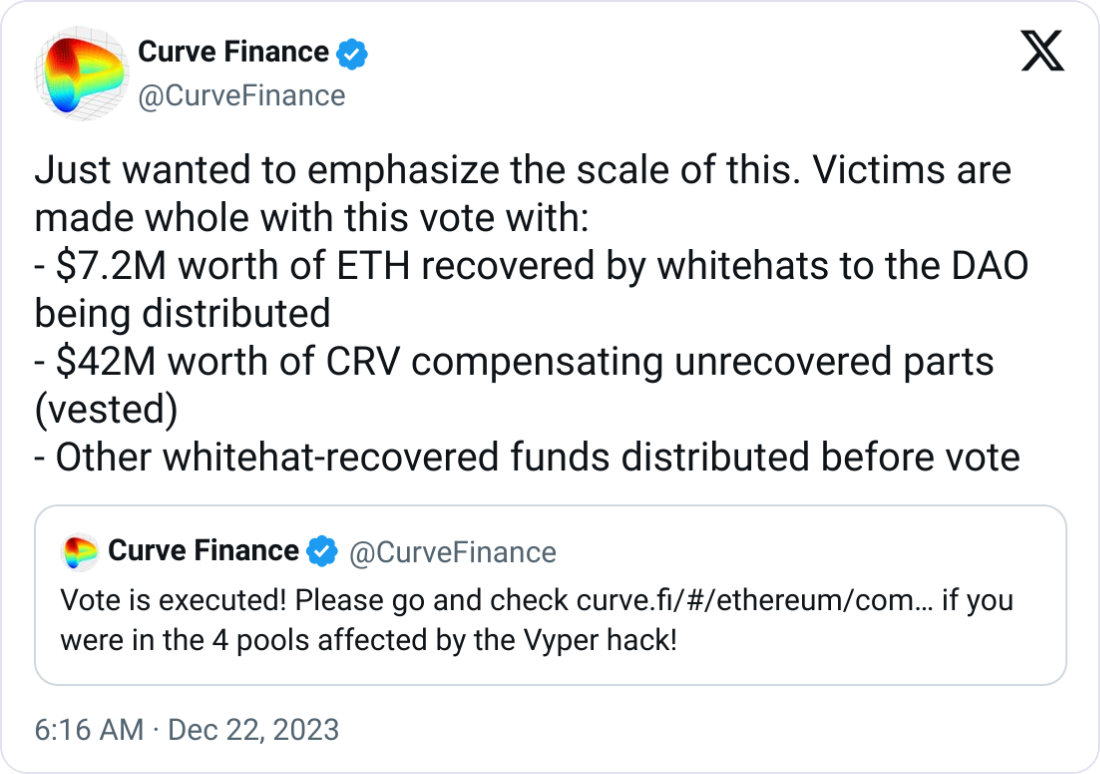

Curve Finance нещодавно оговталася після зламу 62 мільйонів доларів у липні. У рамках повернення до нормального життя протокол DeFi проголосував за відшкодування активів на суму 49,2 мільйона доларів постачальникам ліквідності (LP).

Дані в мережі підтверджують, що 94% власників токенів схвалили виплату токенів на суму понад 49,2 мільйона доларів США для покриття збитків пулів Curve, JPEG’d (JPEG), Alchemix (ALCX) і Metronome (MET).

Згідно з пропозицією Curve, фонд спільноти постачатиме токени Curve DAO (CRV). Остаточна сума також включає відрахування токенів, повернутих після інциденту.

«Загальна сума ETH для відновлення була розрахована як 5919,2226 ETH, CRV для відновлення — 34 733 171,51 CRV, а загальна сума для розподілу — 55’544’782,73 CRV», — йдеться в пропозиції.

Зловмисник використовував уразливість у стабільних пулах, використовуючи деякі версії мови програмування Vyper. Помилка зробила версії Vyper 0.2.15, 0.2.16 і 0.3.0 вразливими до атак повторного входу.