Нещодавно виявлена вразливість Android дозволяє зловмисним додаткам отримати доступ до вмісту, що відображається іншими програмами, потенційно компрометуючи фрази відновлення криптовалют, коди з двофакторною автентифікацією (2FA) тощо.

Згідно з недавньою дослідницькою роботою, атака “Pixnapping” “обходить всі пом’якшення браузера і може навіть вкрасти секрети з додатків, що не належать до Браузера”. Це можливо шляхом використання інтерфейсів програмування Android (API) для обчислення вмісту конкретного пікселя, що відображається іншою програмою.

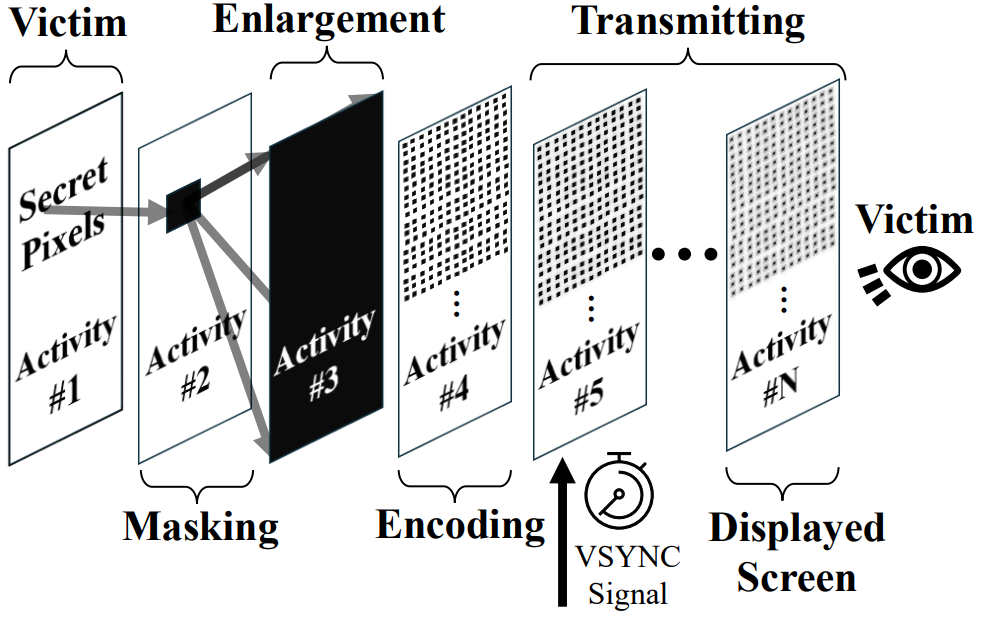

Це не так просто, як зловмисне застосування та доступ до вмісту дисплея іншої програми. Натомість він налічує стек з контрольованою нападником напівпрозорими заходами, щоб замаскувати всі, крім вибраного пікселя, а потім маніпулює цим пікселем, тому його колір домінує над кадром.

Повторюючи цей процес та кадр часу, зловмисне програмне забезпечення вкладає ці пікселі для реконструкції екранних секретів. Це, на щастя, вимагає часу і обмежує корисність атаки проти вмісту, який не відображається більше декількох секунд.

Насіннєві фрази в небезпеці

Один вид особливо конфіденційної інформації, яка має тенденцію залишатися на екрані набагато довше, ніж кілька секунд, – це фрази відновлення криптовалют. Ті фрази, які дозволяють повний, неперевірений доступ до підключених гаманців криптовалюти, вимагають від користувачів записати їх для зберігання. Папір перевірив атаку на коди 2FA на пристроях Google Pixel:

“Наша атака правильно відновлює повний 6-значний код 2FA у 73%, 53%, 29%та 53%випробувань на пікселі 6, 7, 8 та 9 відповідно. Середній час для відновлення кожного коду 2FA становить 14,3, 25,8, 24,9 та 25,3 секунди для Pixel 6, Pixel 7, Pixel 8, і пікселя 9.

Хоча повна фраза для відновлення на 12 слів потребує набагато більше часу, щоб захопити, атака залишається життєздатною, якщо користувач залишить фразу видною під час її запису.

Пов’язане: Великобританія поновлює Apple iCloud Backdoor Push, загрожуючи криптовалютам безпеки гаманця

Відповідь Google

Вразливість була протестована на п’яти пристроях, що під час під час версій Android від 13 до 16: Google Pixel 6, Google Pixel 7, Google Pixel 8, Google Pixel 9 та Samsung Galaxy S25. Дослідники вважають, що така ж атака може працювати на інших пристроях Android, оскільки експлуатовані API широко доступні.

Google спочатку намагався виправити недолік, обмеживши, скільки заходів може розмитися одразу. Однак дослідники заявили, що вони виявили вирішення, що все ще дозволяє Pixnapping функціонувати.

“Станом на 13 жовтня ми все ще координуємо з Google та Samsung щодо термінів та пом’якшення розголошення”.

Згідно з документом, Google оцінив цю проблему як високу тяжкість і зобов’язався присуджувати дослідникам щедрову помилку. Команда також звернулася до Samsung, щоб попередити, що “патч Google був недостатнім для захисту пристроїв Samsung”.

Пов’язано: Найкращі апаратні гаманці криптовалюти на 2025

Апаратні гаманці пропонують безпечний захист

Найбільш очевидне рішення проблеми – уникати відображення фраз відновлення або будь -якого іншого особливо чутливого вмісту на пристроях Android. Ще краще було б, щоб взагалі уникати відображення інформації про відновлення на будь-якому пристрої, здатному до Інтернету.

Просте рішення для досягнення саме того, щоб використовувати апаратний гаманець. Апаратний гаманець – це спеціалізований пристрій управління ключами, який підписує транзакції зовні на комп’ютер чи смартфон, не розкриваючи фразу приватного ключа чи відновлення. Як дослідник загрози Володимир вислав це у X Пості на цю тему:

“Просто не використовуйте телефон, щоб захистити свою криптовалюту. Використовуйте апаратний гаманець!”