Io.net, мережа децентралізованої фізичної інфраструктури (DePIN), нещодавно зазнала порушення кібербезпеки. Зловмисники використовували розкриті маркери ідентифікатора користувача, щоб виконати атаку ін’єкції на мову системних запитів (SQL), яка призвела до несанкціонованих змін метаданих пристрою в мережі графічного процесора (GPU).

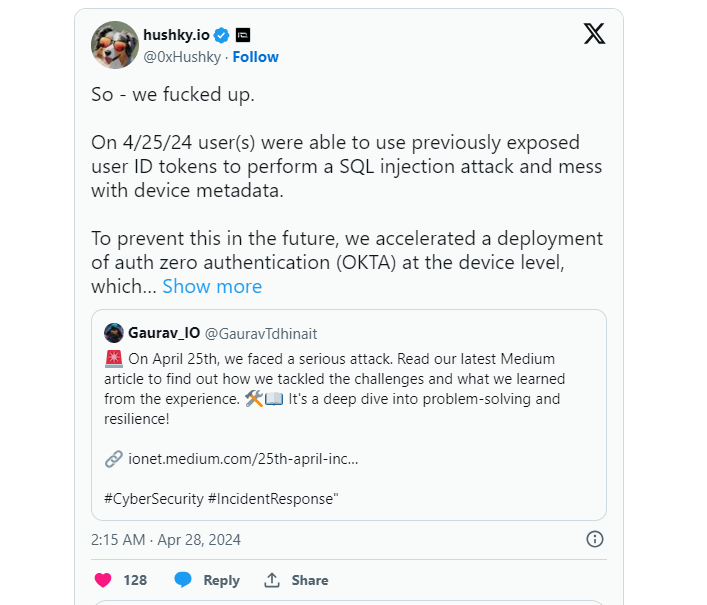

Husky.io, головний спеціаліст із безпеки Io.net, негайно відреагував, запровадивши заходи щодо виправлення ситуації та оновивши систему безпеки для захисту мережі. На щастя, атака не скомпрометувала апаратне забезпечення графічних процесорів, яке залишається безпечним завдяки надійним рівням дозволів.

Порушення було виявлено під час сплеску операцій запису в API метаданих GPU, викликавши сповіщення о 1:05 ночі за тихоокеанським стандартним часом 25 квітня.

У відповідь заходи безпеки були посилені шляхом впровадження перевірок SQL-ін’єкцій на інтерфейси прикладних програм (API) і покращення реєстрації неавторизованих спроб. Крім того, для усунення вразливостей, пов’язаних з універсальними маркерами авторизації, було швидко розгорнуто індивідуальне рішення автентифікації за допомогою Auth0 з OKTA.

На жаль, це оновлення безпеки збіглося з моментальним знімком програми винагород, що посилило очікуване зменшення кількості учасників із боку пропозиції. Як наслідок, законні графічні процесори, які не перезавантажувалися та не оновлювалися, не мали доступу до API безвідмовної роботи, що спричиняло значне падіння активних підключень GPU з 600 000 до 10 000.

Щоб вирішити ці проблеми, у травні було розпочато 2 сезон Ignition Rewards, щоб заохотити участь постачальників. Постійні зусилля включають співпрацю з постачальниками для оновлення, перезапуску та повторного підключення пристроїв до мережі.

Порушення сталося через уразливості, які були виявлені під час впровадження механізму перевірки роботи (PoW) для виявлення підроблених графічних процесорів. Агресивні виправлення безпеки до інциденту спричинили ескалацію методів атак, що потребувало постійних перевірок безпеки та вдосконалення.

За темою: ШІ має апаратну кризу: ось як децентралізована хмара може це виправити

Зловмисники використовували вразливість в API для відображення вмісту в провіднику вводу/виводу, ненавмисно відкриваючи ідентифікатори користувачів під час пошуку за ідентифікаторами пристроїв. Зловмисники зібрали цю витік інформації в базу даних за тижні до злому.

Зловмисники використовували дійсний універсальний маркер автентифікації для доступу до «робочого API», дозволяючи змінювати метадані пристрою без необхідності автентифікації на рівні користувача.

Husky.io підкреслив поточні ретельні перевірки та тести на проникнення на загальнодоступних кінцевих точках для раннього виявлення та нейтралізації загроз. Незважаючи на труднощі, вживаються зусилля, щоб стимулювати участь постачальників і відновити мережеві з’єднання, забезпечуючи цілісність платформи, обслуговуючи десятки тисяч обчислювальних годин на місяць.

Io.net планував інтегрувати апаратне забезпечення кремнієвих чіпів Apple у березні, щоб покращити свої служби штучного інтелекту (AI) і машинного навчання (ML).