За даними Threat Intelligence Group Google, північнокорейські хакери застосували метод розгортання зловмисного програмного забезпечення, призначеного для крадіжки криптовалюти та конфіденційної інформації, шляхом вбудовування шкідливого коду в смарт-контракти в публічних блокчейн-мережах.

Техніка під назвою «EtherHiding» з’явилася в 2023 році і зазвичай використовується в поєднанні з методами соціальної інженерії, такими як звернення до жертв через фальшиві пропозиції працевлаштування та гучні інтерв’ю, скеровуючи користувачів на шкідливі веб-сайти або посилання, згідно з Google.

Хакери візьмуть під контроль законну адресу веб-сайту за допомогою сценарію завантажувача та вбудують код JavaScript у веб-сайт, запускаючи окремий пакет шкідливого коду в смарт-контракті, призначеному для викрадення коштів і даних, коли користувач взаємодіє з скомпрометованим сайтом.

За словами дослідників Google, скомпрометований веб-сайт обмінюватиметься даними з мережею блокчейнів за допомогою функції «тільки для читання», яка фактично не створює транзакцію в обліковій книзі, що дозволяє зловмисникам уникнути виявлення та мінімізувати комісію за транзакції.

У звіті наголошується на необхідності пильності криптовалютної спільноти, щоб убезпечити користувачів від шахрайства та хакерів, які зазвичай використовують зловмисники, які намагаються викрасти кошти та цінну інформацію як у окремих осіб, так і в організацій.

Пов’язане: обліковий запис Google CZ став мішенню хакерів, яких підтримує держава

Знайте ознаки: кампанія соціальної інженерії в Північній Кореї розшифрована

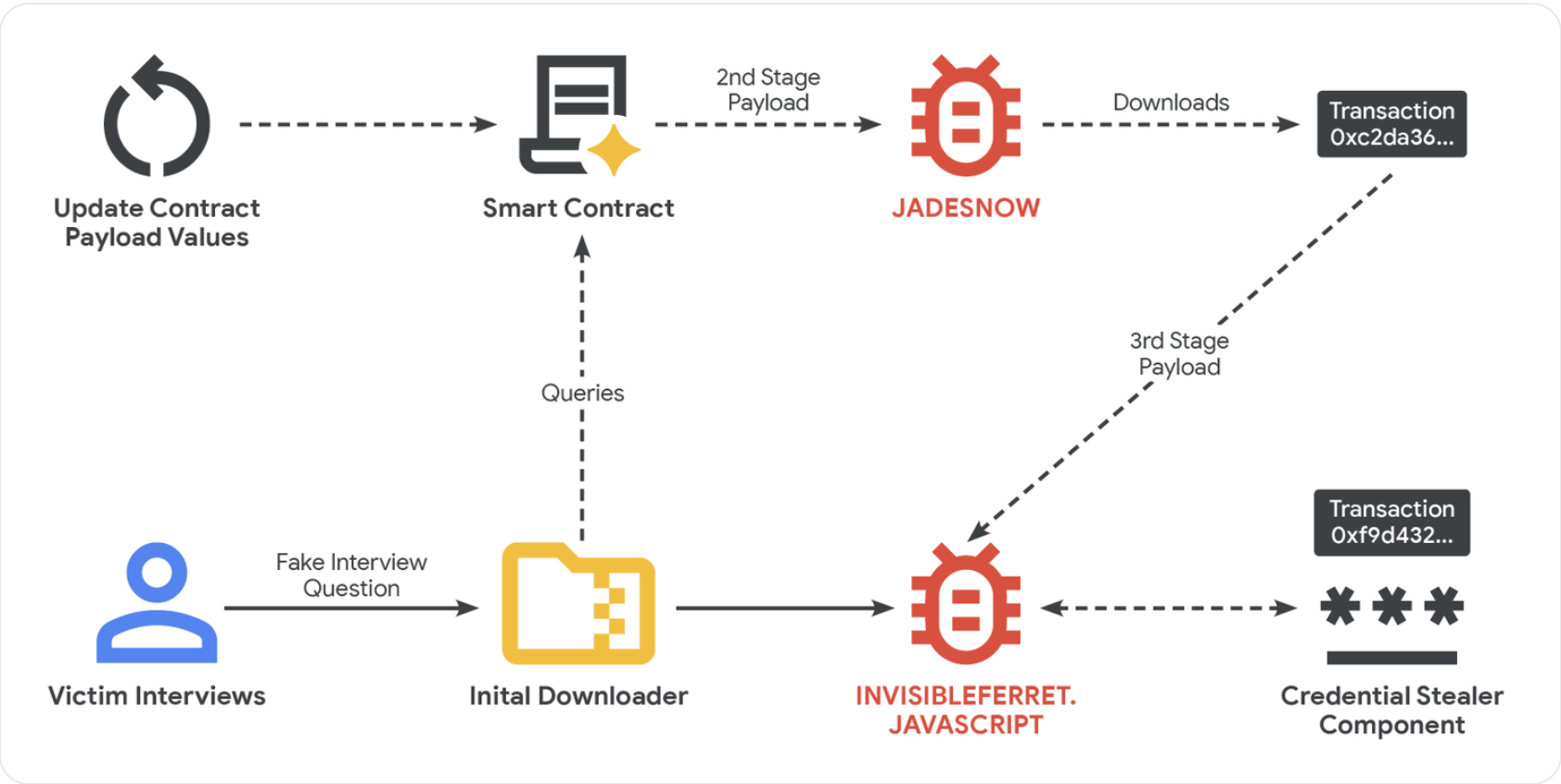

Згідно з даними Google, зловмисники створюватимуть фальшиві компанії, кадрові агентства та профілі для розробників програмного забезпечення та криптовалюти з фальшивими пропозиціями про роботу.

Після початкової презентації зловмисники переміщують повідомлення на платформи обміну повідомленнями, такі як Discord або Telegram, і направляють жертву пройти іспит з працевлаштування або виконати завдання з кодування.

«Суть атаки відбувається під час етапу технічної оцінки», — заявили в Google Threat Intelligence. Під час цієї фази жертві зазвичай пропонують завантажити шкідливі файли з онлайн-сховищ коду, таких як GitHub, де зберігається шкідливе корисне навантаження.

В інших випадках зловмисники заманюють жертву у відеодзвінок, де користувачеві відображається фальшиве повідомлення про помилку, що пропонує завантажити патч для виправлення помилки. Цей програмний патч також містить шкідливий код.

Після встановлення зловмисного програмного забезпечення на комп’ютері розгортається зловмисне програмне забезпечення другого етапу на основі JavaScript під назвою «JADESNOW», щоб викрасти конфіденційні дані.

Третій етап іноді розгортається для важливих цілей, що дозволяє зловмисникам отримати тривалий доступ до скомпрометованої машини та інших систем, підключених до її мережі, попереджає Google.