Під час передпродажу Solana виникли проблеми з розповсюдженням після того, як, як повідомляється, бото-ферма використала понад 1000 гаманців, щоб за секунди знищити майже весь продаж токенів Wet (WET).

Попередній продаж, розміщений через децентралізований агрегатор обміну Jupiter, був розпроданий майже миттєво. Але, за словами організаторів, справжні покупці фактично не мали шансів взяти участь, тому що в передпродажі домінував один актор.

Автоматизований маркет-мейкер (AMM) Solana HumidiFi, команда, що стоїть за передпродажем, підтвердила атаку та повністю скасувала запуск. Команда заявила, що створить новий токен і проведе десант для законних учасників, явно виключивши снайпера.

“Ми створюємо новий токен. Усі покупці Wetlist і стекерів JUP отримають пропорційний еірдроп. Снайпер не отримує лайна”, – написав HumidiFi. «У понеділок ми проведемо новий публічний продаж».

Bubblemaps ідентифікує ймовірного снайпера після відстеження понад 1000 гаманців

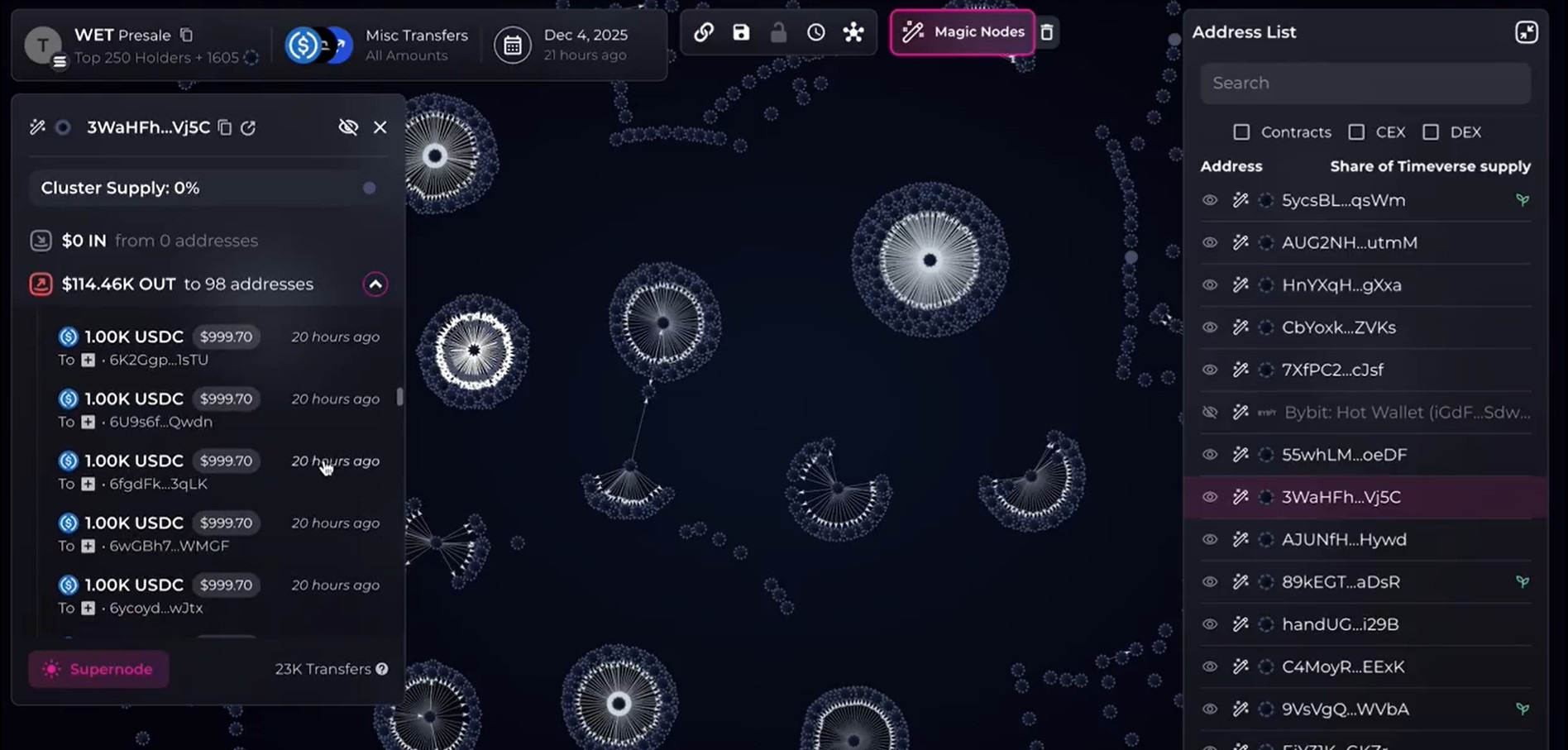

У п’ятницю платформа аналітики блокчейнів Bubblemaps оголосила, що ідентифікувала особу, яка стоїть за передпродажною атакою, спостерігаючи незвичайну кластеризацію гаманців під час продажу токенів.

У ланцюжку X компанія повідомила, що щонайменше 1100 із 1530 гаманців-учасників демонстрували ідентичні моделі фінансування та активності, що свідчить про те, що ними керував один актор.

Генеральний директор Bubblemaps Нік Вайман розповів Cointelegraph, що їхня команда проаналізувала учасників попереднього продажу, які використовують їхню платформу, і побачила шаблони, включно з новими гаманцями без попередньої активності в ланцюжку, які фінансуються кількома гаманцями.

Вони також отримали фінансування в стислі терміни з аналогічними сумами токенів Solana (SOL).

«Незважаючи на те, що деякі з кластерів не з’єднані між собою в ланцюжку, поведінкова схожість у розмірі, часі та фінансуванні вказує на єдину сутність», — сказав Вайман Cointelegraph.

Bubblemaps повідомляє, що снайпер профінансував тисячі нових гаманців з бірж, які отримали 1000 доларів США (USDC) перед продажем.

Аналітична компанія заявила, що один із кластерів «зірвався», що дозволило їм пов’язати атаку з оператором Twitter «Ramarxyz», який також пішов на X, щоб попросити відшкодування.

За темою: Веб-сайт Pepe memecoin використано, перенаправляючи користувачів на зловмисне програмне забезпечення: Blockaid

Атаки Sybil слід розглядати як «критичну» загрозу безпеці

Ця атака сталася після інших інцидентів атаки Sybil у листопаді, коли кластери, контрольовані окремими суб’єктами, перехоплювали поставки токенів.

18 листопада один суб’єкт претендував на 60% розповсюдження APR токенів aPriori.26 листопада пов’язані з Edel Finance гаманці нібито викрали 30% їхніх власних токенів EDEL. Співзасновник команди заперечував, що вони переслідували поставку, і стверджував, що вони вклали токени в контракт про передачу прав.

Вайман сказав Cointelegraph, що атаки на Sybil стають все більш поширеними при попередніх продажах токенів і airdrops. Тим не менш, він сказав, що шаблони «щоразу різні». Він сказав, що для безпеки команди повинні впроваджувати заходи «Знай свого клієнта» (KYC) або використовувати алгоритми для виявлення сибіл.

Він сказав, що вони також можуть вручну перевіряти учасників попереднього продажу або airdrop перед розподілом токенів.

«Діяльність Sybil слід розглядати як критичну загрозу безпеці для запуску токенів», — сказав Вайман Cointelegraph. «Проекти повинні мати спеціалізовані команди або передати виявлення Sybil професіоналам, які можуть допомогти».