Експлуат офлайн-обчислювального протоколу Truebit на суму 26 мільйонів доларів став результатом недоліку смарт-контракту, який дозволив зловмиснику карбувати токени майже за нульову вартість, підкреслюючи постійні ризики безпеки навіть у тривалих проектах блокчейну.

За даними Cointelegraph у п’ятницю, Truebit постраждав від експлойту на 26 мільйонів доларів, що призвело до збою на 99% для токена Truebit (TRU).

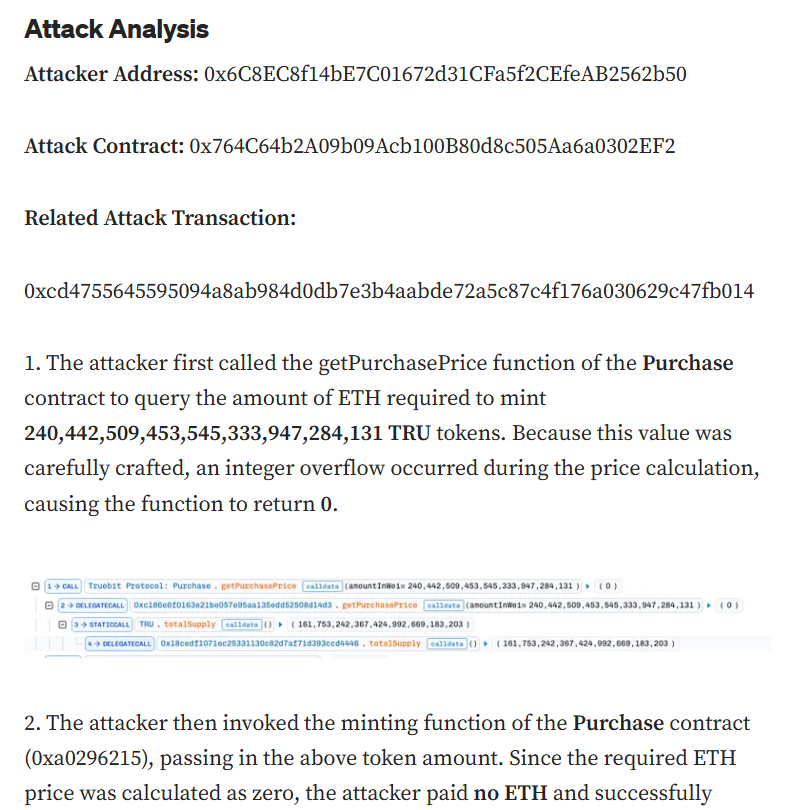

Зловмисник зловжив лазівкою в логіці смарт-контракту протоколу, що дозволило йому карбувати «величезну кількість токенів, не сплачуючи жодних ETH», згідно з інформацією компанії безпеки блокчейнів SlowMist, яка опублікувала посмертний аналіз у вівторок.

«Через відсутність захисту від переповнення в операції цілочисельного додавання договір купівлі-продажу протоколу Truebit дав неправильний результат під час розрахунку кількості ETH, необхідної для карбування токенів TRU», — сказав SlowMist.

Потім розрахунок ціни смарт-контракту був «помилково зведений до нуля», що дозволило зловмиснику вичерпати резерви контракту, викарбувавши токени на суму 26 мільйонів доларів «майже безкоштовно», йдеться у посмертному висновку.

Оскільки контракт було скомпільовано за допомогою Solidity 0.6.10, попередня версія не включала вбудовані перевірки переповнення, через що обчислення, що перевищували максимальне значення «uint256», призводили до «тихого переповнення», що призводило до «загортання результату навколо невеликого значення, близького до нуля».

Експлойт показує, що хакери загрожують навіть більш усталеним протоколам. Truebit було запущено в основній мережі Ethereum майже п’ять років тому, у квітні 2021 року.

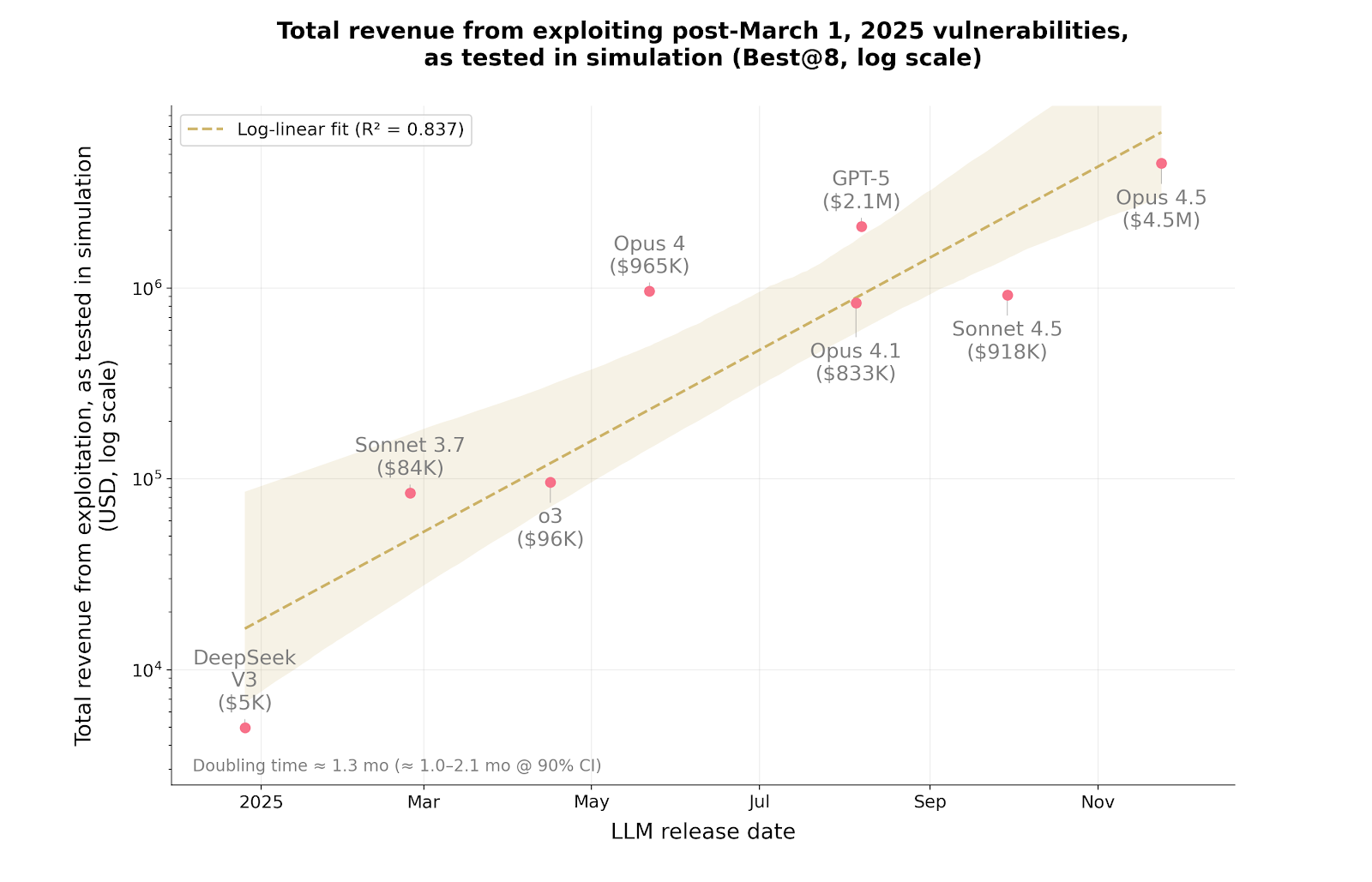

Безпека смарт-контрактів привернула увагу наприкінці минулого року, коли дослідження Anthropic показало, що комерційно доступні агенти штучного інтелекту (ШІ) знайшли використання смарт-контрактів на суму 4,6 мільйона доларів.

Claude Opus 4.5 від Anthropic, Sonnet 4.5 від Claude і GPT-5 від OpenAI спільно розробили експлойти вартістю 4,6 мільйона доларів США під час тестування на смарт-контрактах, згідно з дослідницькою роботою, опублікованою червоною командою компанії AI, присвяченій виявленню вразливостей коду перед зловмисниками.

Смарт-контракт порушує найбільший вектор атак 2025 року

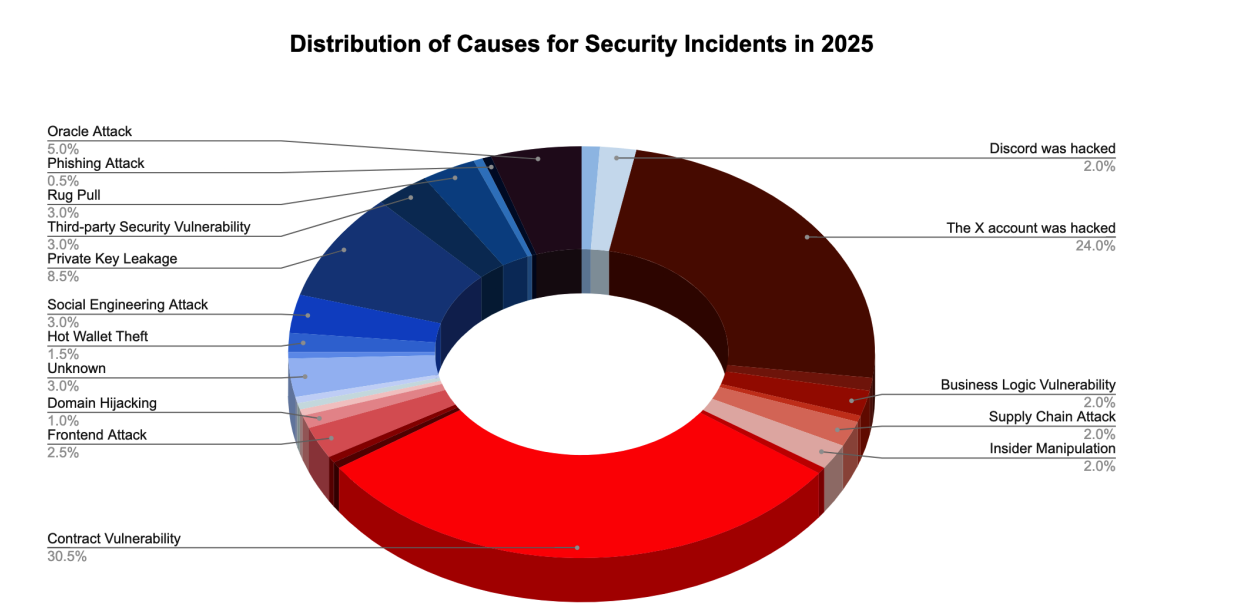

Відповідно до звіту SlowMist за кінець року, уразливості смарт-контрактів були найбільшим вектором атак для індустрії криптовалют у 2025 році з 56 інцидентами кібербезпеки, тоді як компрометація облікових записів посідає друге місце з 50 інцидентами.

У 2025 році на вразливості контрактів припадало 30,5% усіх експлойтів криптовалюти, у той час як на зламані облікові записи X припадало 24%, а на третє місце витік приватного ключа – 8,5%.

Тим часом інші хакери змінюють стратегії зі злому протоколів на використання слабких ланок у поведінці людини в ончейні.

За даними платформи безпеки блокчейну CertiK, фішингові шахрайства з криптовалютою стали другою за величиною загрозою 2025 року, коштуючи інвесторам у криптовалюту загальну суму в 722 мільйони доларів США через 248 інцидентів.

Фішингові атаки на криптовалюту — це схеми соціальної інженерії, для яких не потрібен код злому. Натомість зловмисники діляться шахрайськими посиланнями, щоб викрасти конфіденційну інформацію жертв, наприклад особисті ключі до гаманців криптовалюти.

Тим не менш, інвестори стають розумнішими щодо цієї загрози, оскільки 722 мільйони доларів на 38% менше порівняно з 1 мільярдом доларів, викраденим за допомогою фішингових афер у 2024 році.