Нещодавно виявлена програма-вимагач під назвою «DeadLock» непомітно використовує смарт-контракти Polygon для ротації та розповсюдження проксі-адрес, кажуть дослідники з фірми з кібербезпеки Group-IB.

У четвер компанія повідомила, що програма-вимагач DeadLock, вперше виявлена в липні, зазнала «низького ризику», оскільки вона не прив’язана до будь-якого відомого сайту витоку даних або партнерських програм і має «обмежену кількість зареєстрованих жертв».

Проте Group-IB попереджає, що, незважаючи на те, що програмне забезпечення-вимагач є «непрофільним», воно використовує «інноваційні методи», які можуть бути небезпечними для організацій, які не сприймають зловмисне програмне забезпечення серйозно, «особливо тому, що про зловживання цим конкретним блокчейном для зловмисних цілей не повідомлялося широко».

DeadLock використовує розумні контракти Polygon для зберігання та ротації адрес проксі-серверів, які використовуються для спілкування з жертвами. Код, вбудований у програму-вимагач, взаємодіє з конкретною адресою смарт-контракту та використовує функцію для динамічного оновлення інфраструктури керування.

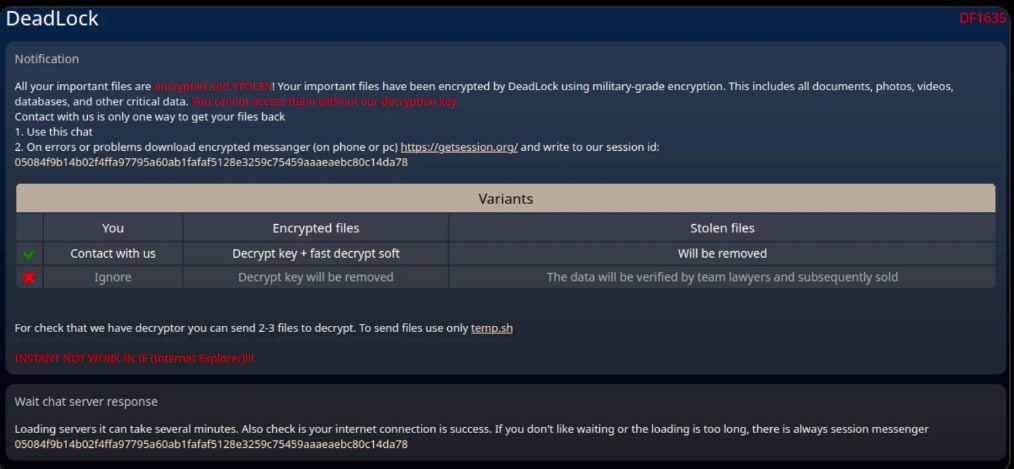

Після зараження жертв шкідливим програмним забезпеченням і шифрування DeadLock погрожує їм викупом і продажем викрадених даних, якщо їхні вимоги не будуть виконані.

Можна застосовувати нескінченну кількість варіантів техніки

За словами Group-IB, DeadLock, зберігаючи адреси проксі-серверів у ланцюжку, створює інфраструктуру, яку надзвичайно важко порушити, оскільки немає центрального сервера, який можна вимкнути, а дані блокчейну зберігаються на невизначений час у розподілених вузлах по всьому світу.

«Це використання смарт-контрактів для доставки проксі-адрес є цікавим методом, коли зловмисники можуть буквально застосовувати нескінченні варіанти цієї техніки; уява є межею», — додається в документі.

Північнокорейські загрозливі особи виявили «EtherHiding»

Використання смарт-контрактів для розповсюдження зловмисного програмного забезпечення не є новим, і Group-IB відзначила тактику під назвою «EtherHiding», про яку Google повідомила в жовтні.

Північнокорейський загрозливий актор під назвою «UNC5342» використовував цю техніку, «яка складається з використання транзакцій у загальнодоступних блокчейнах для зберігання та отримання зловмисних корисних даних».

EtherHiding передбачає вбудовування шкідливого коду, часто у формі корисних навантажень JavaScript, у смарт-контракт у загальнодоступному блокчейні, пояснив тоді Google.

«Цей підхід по суті перетворює блокчейн на децентралізований і високостійкий сервер командування та управління (C2)».