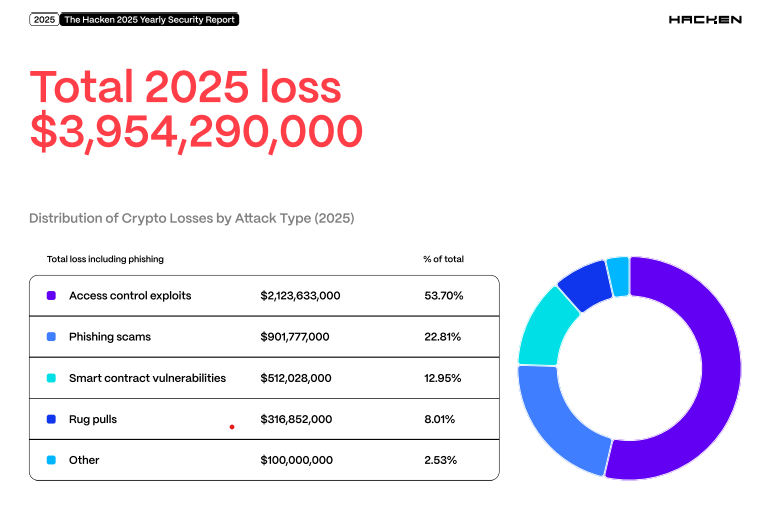

У щорічному звіті про безпеку Hacken за 2025 рік загальні втрати Web3 становлять близько 3,95 мільярда доларів, що приблизно на 1,1 мільярда доларів більше, ніж у 2024 році, причому трохи більше половини з них приписується північнокорейським загрозам.

У звіті, наданому Cointelegraph, показано, що збитки досягли максимуму в понад 2 мільярди доларів у першому кварталі року, а потім впали приблизно до 350 мільйонів доларів до четвертого кварталу, але Хакен попереджає, що ця закономірність все ще вказує на системний операційний ризик, а не на окремі помилки кодування.

У звіті 2025 рік визначено як рік, коли цифри погіршилися, але основна історія стала зрозумілою. Помилки в смарт-контрактах мають значення, але найбільші втрати, які найменше відшкодовуються, все ще походять від слабких ключів, скомпрометованих підписувачів і неохайного виходу з борту.

Контроль доступу, а не код, спричиняє втрати

За словами Хаккена, збої в контролі доступу та ширші збої в операційній безпеці спричинили близько 2,12 мільярда доларів, або майже 54% усіх втрат у 2025 році, у порівнянні з приблизно 512 мільйонами доларів через уразливості смарт-контрактів.

Лише злом Bybit на суму майже 1,5 мільярда доларів США вважається найбільшою одноразовою крадіжкою за всю історію і є основною причиною того, що на кластери, пов’язані з Північною Кореєю, припадає приблизно 52% від загальної кількості викрадених коштів.

Регулятори чітко визначають засоби контролю, галузь відстає

Єгор Рудистя, голова судової експертизи в Hacken Extractor, розповів Cointelegraph, що регуляторні органи США, Європейського Союзу та інших основних юрисдикційних режимів все частіше пояснюють, як «добре» виглядає на папері, як-от контроль доступу на основі ролей, ведення журналів, безпечне підключення та перевірка ідентифікатора, зберігання інституційного рівня (моделі безпеки апаратного забезпечення, багатосторонні обчислення абоmulti-sig і холодне зберігання), а також постійний моніторинг і виявлення аномалій.

Однак «оскільки нормативні вимоги стають лише обов’язковими принципами, багато компаній Web3 продовжували дотримуватися небезпечних практик протягом 2025 року».

Він вказав на такі практики, як невідкликання доступу розробників під час виходу з мережі, використання єдиного закритого ключа для керування протоколом і відсутність систем виявлення кінцевих точок і реагування.

«Серед найважливіших — це регулярні тести на ручку, симуляції інцидентів, перевірки контролю за зберіганням і незалежні фінансові та контрольні аудити», — сказав Рудистя, додавши, що великі біржі та зберігачі повинні розглядати їх як непідлягаючі обговоренню у 2026 році.

Від м’якого керівництва до жорстких вимог

Хекен очікує, що планка підніметься далі, оскільки керівники переходитимуть від інструкцій до жорстких вимог.

Євгенія Брошеван, співзасновник і генеральний директор Hacken, сказала Cointelegraph: «Ми бачимо значну можливість для галузі підвищити базовий рівень безпеки, зокрема у прийнятті чітких протоколів для використання спеціального обладнання для підпису та впровадження основних інструментів моніторингу».

Він сказав, що він очікує, що загальна безпека покращиться у 2026 році завдяки нормативним вимогам і «найбільш безпечним стандартам», які повинні бути введені для захисту коштів користувачів.

З огляду на те, що кластери, пов’язані з Північною Кореєю, спричинили приблизно половину всіх збитків у зв’язку з атрибуцією Hacken, Рудистя сказав, що регулюючі та правоохоронні органи також повинні розглядати ігри країни як особливу наглядову проблему.

Він стверджував, що влада має надати обов’язковий обмін розвідувальною інформацією про загрози в режимі реального часу щодо індикаторів Північної Кореї, вимагати оцінки ризиків щодо конкретних загроз, зосереджених на атаках доступу, спричинених фішингом, і поєднати це з «поступовими покараннями за недотримання» та захистом безпечної гавані для платформ, які повною мірою беруть участь і підтримують специфічний захист Північної Кореї.