Недавно обнаруженная уязвимость Android позволяет вредоносным приложениям получать доступ к контенту, отображаемому другими приложениями, потенциально ставя под угрозу фразы восстановления криптовалютного кошелька, коды двухфакторной аутентификации (2FA) и многое другое.

Согласно недавнему исследованию, атака «Pixnapping» «обходит все средства защиты браузера и может даже украсть секреты из небраузерных приложений». Это возможно за счет использования интерфейсов прикладного программирования (API) Android для расчета содержимого определенного пикселя, отображаемого другим приложением.

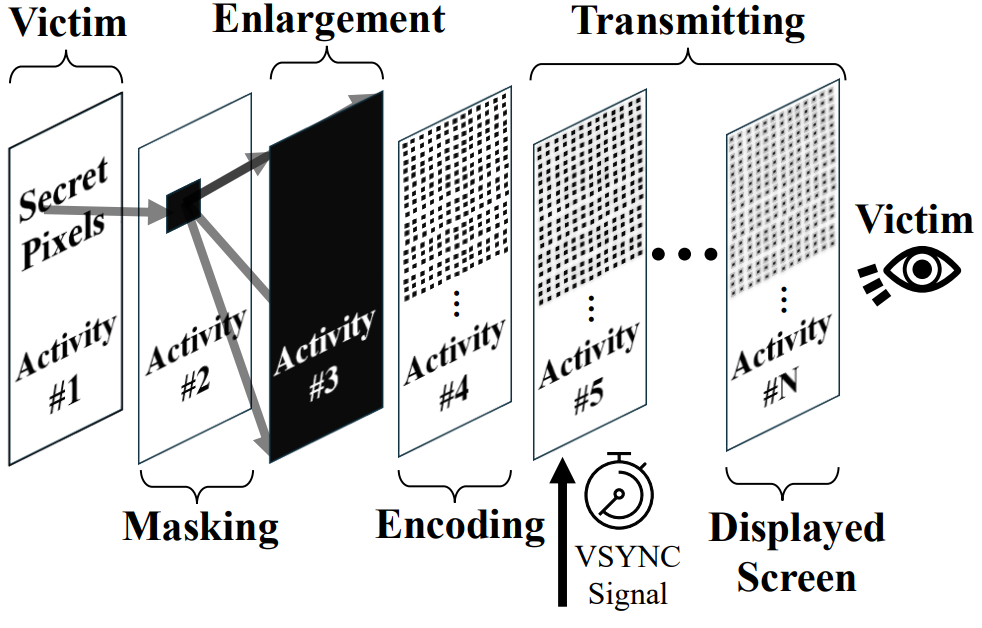

Это не так просто, как вредоносное приложение, запрашивающее и получающее доступ к отображаемому содержимому другого приложения. Вместо этого он накладывает стопку контролируемых злоумышленником полупрозрачных действий, чтобы замаскировать все, кроме выбранного пикселя, а затем манипулирует этим пикселем так, чтобы его цвет доминировал в кадре.

Повторяя этот процесс и рендеринг временных кадров, вредоносное ПО извлекает эти пиксели для восстановления секретов на экране. К счастью, это требует времени и ограничивает эффективность атаки против контента, который не отображается более нескольких секунд.

Начальные фразы в опасности

Одним из видов особенно конфиденциальной информации, которая имеет тенденцию оставаться на экране гораздо дольше, чем несколько секунд, являются фразы для восстановления криптовалютного кошелька. Эти фразы, которые обеспечивают полный, бесконтрольный доступ к подключенным криптовалютным кошелькам, требуют, чтобы пользователи записывали их для безопасного хранения. В документе тестировалась атака на коды 2FA на устройствах Google Pixel:

«Наша атака правильно восстанавливает полный 6-значный код 2FA в 73%, 53%, 29% и 53% испытаний на Pixel 6, 7, 8 и 9 соответственно. Среднее время восстановления каждого кода 2FA составляет 14,3, 25,8, 24,9 и 25,3 секунды для Pixel 6, Pixel 7, Pixel 8 и Pixel 9».соответственно».

Хотя для захвата полной фразы восстановления из 12 слов потребуется гораздо больше времени, атака остается жизнеспособной, если пользователь оставляет фразу видимой во время ее записи.

Связанный: Великобритания возобновляет бэкдор Apple iCloud, угрожая безопасности криптовалютного кошелька

Ответ Google

Уязвимость была протестирована на пяти устройствах под управлением Android версий с 13 по 16: Google Pixel 6, Google Pixel 7, Google Pixel 8, Google Pixel 9 и Samsung Galaxy S25. Исследователи полагают, что та же атака может сработать и на других устройствах Android, поскольку эксплуатируемые API широко доступны.

Первоначально Google попыталась исправить эту ошибку, ограничив количество действий, которые приложение может стирать одновременно. Тем не менее, исследователи заявили, что нашли обходной путь, который все еще позволяет Pixnapping функционировать.

«По состоянию на 13 октября мы все еще координируем действия с Google и Samsung относительно сроков раскрытия информации и мер по смягчению последствий».

Согласно документу, Google оценил проблему как серьезную и пообещал наградить исследователей наградой за обнаружение ошибок. Команда также обратилась к Samsung, чтобы предупредить, что «патча Google недостаточно для защиты устройств Samsung».

Связанный: Лучшие аппаратные кошельки для криптовалют на 2025 год

Аппаратные кошельки обеспечивают надежную защиту

Наиболее очевидное решение проблемы — избегать отображения фраз восстановления или любого другого особо конфиденциального контента на устройствах Android. Еще лучше было бы вообще избегать отображения информации о восстановлении на любом устройстве с доступом в Интернет.

Простое решение для достижения этой цели — использовать аппаратный кошелек. Аппаратный кошелек — это специальное устройство управления ключами, которое подписывает транзакции снаружи на компьютере или смартфоне, не раскрывая приватный ключ или фразу восстановления. Как выразился исследователь угроз Владимир С. в X-посте на эту тему:

«Просто не используйте телефон для защиты своей криптовалюты. Используйте аппаратный кошелек!»