Исследователи кибербезопасности обнаружили новый метод, используемый хакерами для доставки вредоносного ПО для скрытного майнинга криптовалюты, используя автоматические ответы по электронной почте.

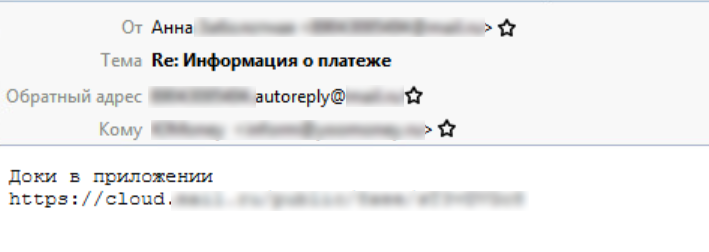

Исследователи из компании Facct, занимающейся разведкой угроз, сообщили, что хакеры использовали электронные письма с автоматическими ответами от скомпрометированных учетных записей, чтобы атаковать российские компании, торговые площадки и финансовые учреждения.

Используя эту тактику, злоумышленники стремились установить майнер XMRig на устройства своих жертв для добычи цифровых активов.

Охранная компания заявила, что с конца мая обнаружила 150 электронных писем, содержащих XMRig. Однако фирма по кибербезопасности также заявила, что их система защиты деловой электронной почты блокирует вредоносные электронные письма, отправленные их клиентам.

Старший аналитик Facct Дмитрий Еременко пояснил, что метод доставки опасен, поскольку инициаторами общения являются потенциальные жертвы. При обычной массовой рассылке жертвы имеют возможность игнорировать электронные письма, которые они считают нерелевантными.

Однако при использовании автоответов жертвы ожидают ответа от человека, которому они отправили электронное письмо первым, не зная, что адрес электронной почты, с которым они связываются, скомпрометирован. Ерёменко сказал:

«В данном случае, хотя письмо и не выглядит убедительно, связь уже налажена, и распространение файлов может не вызвать особых подозрений».

Фирма по кибербезопасности призвала компании проводить регулярное обучение, чтобы повысить уровень знаний сотрудников о кибербезопасности и текущих угрозах. Фирма также призвала компании использовать надежные пароли и механизмы многофакторной аутентификации.

В предыдущем интервью этический хакер Марван Хашем рассказал Cointelegraph, что использование различных устройств связи также может помочь в обеспечении безопасности. Он изолирует нежелательное программное обеспечение и предотвращает доступ хакеров к вашему основному устройству.

Связанный: Взлом пресс-аккаунта OpenAI стал пятым нарушением безопасности за 20 месяцев

XMRig — это законное приложение с открытым исходным кодом, которое майнит криптовалютный токен Monero (XMR). Однако с 2020 года хакеры интегрировали это программное обеспечение в свои атаки, используя различные тактики для установки приложения в разные системы.

В июне 2020 года вредоносное ПО под названием «Lucifer» нацелено на старые уязвимости в системах Windows для установки приложения для майнинга XMRig.

В августе 2020 года вредоносный ботнет под названием FritzFrog был развернут на миллионах IP-адресов. Вредоносное ПО предназначалось для установки приложения XMRig правительственными учреждениями, образовательными учреждениями, банками и компаниями.

Центр жалоб Федерального бюро расследований в Интернете (IC3) опубликовал свой годовой отчет с подробным описанием…

В апреле 2025 года фонды суверенного богатства и другие учреждения накапливали биткоин (BTC), в то…

Согласно данным Bloomberg Intelligence.Данные показывают, что в рекордных притоках ETF, а также средства, имеющие длительное…

SOL Strategies, канадская инвестиционная компания, выпустила 500 миллионов долларов на конвертируемых нотах для покупки и…

Аналитик по криптовалюте Мелика Трейдер предупредила о медвежьей схеме, которая может формироваться по цене Биткоин.…

Обмены Соединенных Штатов делают ставки на деривативы криптовалюты, поскольку рыночная турбулентность от надвигающейся торговой войны…