Интерфейс Ambient Finance — децентрализованного торгового протокола — был взломан 17 октября, и команда предупредила пользователей, чтобы они не взаимодействовали с сайтом, не подключали кошельки и не подписывали транзакции в это время.

По данным Ambient Finance, домен сайта был взломан, но взломанный сайт — единичный инцидент. Команда заверила клиентов, что контракты и средства Ambient остаются в безопасности.

Вскоре после взлома компании Ambient Finance удалось восстановить домен, но в настоящее время она ожидает обновления и распространения DNS. Представители Ambient предупредили пользователей, чтобы они дождались «всего ясно», чтобы снова взаимодействовать с веб-сайтом.

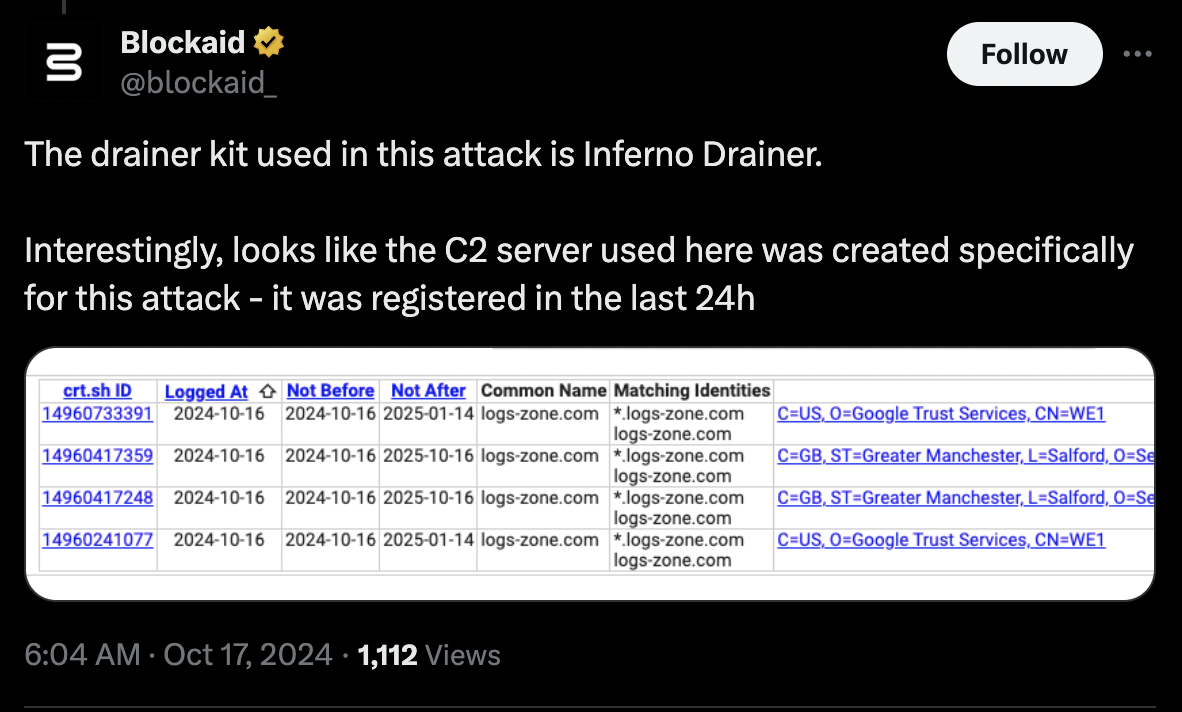

Охранная фирма Blockaid сообщила, что при взломе использовался печально известный Inferno Drainer — пакет вредоносных программ, предназначенный для кражи цифровых активов, и отметила, что сервер C2, начавший атаку, был создан за 24 часа до инцидента.

Связанный: В индексе пакетов Python обнаружено вредоносное ПО для кражи криптовалюты — Checkmarx

Уважайте каждый клик: вредоносное ПО становится более изощренным

К сожалению, взлом Ambient Finance не уникален, и атаки вредоносных программ становятся все более изощренными. Разработчики долгое время считали, что macOS Apple в целом невосприимчива к вредоносному ПО.

Однако в последнее время наблюдается рост числа вредоносных программ, нацеленных на системы macOS. В августе 2024 года компании, занимающиеся кибербезопасностью, обнаружили новую форму вредоносного ПО под названием «Cthulhu Stealer».

Cthulhu Stealer маскируется под настоящую программу macOS, которая устанавливается на рабочий стол и крадет конфиденциальные данные и закрытые ключи, опустошая при этом криптовалютные кошельки.

В сентябре специалисты по безопасности McAfee Labs обнаружили вредоносное ПО, нацеленное на операционные системы Android, под названием SpyAgent. SpyAgent использует оптическое распознавание символов для сканирования изображений и кражи конфиденциальной информации, хранящейся в изображениях, включая снимки закрытых ключей.

SpyAgent распространялся через ссылки в текстовых сообщениях, которые инициировали загрузку, казалось бы, безобидных приложений, которые были всего лишь замаскированными версиями вредоносного ПО. Исследователи McAfee выявили более 280 мошеннических приложений, все из которых связаны с SpyAgent.

Фирма по кибербезопасности Facct также недавно обнаружила уникальный метод распространения вредоносного ПО, который использует автоматические электронные письма для установки модифицированного программного обеспечения для майнинга XMrig. Эта модификация легального программного обеспечения позволяет злоумышленникам добывать криптовалюту, используя взломанные устройства жертв.