Недавно обнаруженная программа-вымогатель, получившая название DeadLock, тайно использует смарт-контракты Polygon для ротации и распределения прокси-адресов, говорят исследователи из компании по кибербезопасности Group-IB.

В четверг компания сообщила, что программа-вымогатель DeadLock, впервые обнаруженная в июле, получила «малую известность», поскольку она не связана ни с одним известным сайтом утечки данных или партнерскими программами и имеет «ограниченное количество зарегистрированных жертв».

Однако Group-IB предупредила, что, несмотря на то, что программа-вымогатель является «низкопрофильной», она использует «инновационные методы», которые могут быть опасны для организаций, которые не воспринимают вредоносное ПО всерьез, «тем более, что о злоупотреблениях этой конкретной цепочкой блоков в вредоносных целях широко не сообщалось».

DeadLock использует смарт-контракты Polygon для хранения и ротации адресов прокси-серверов, используемых для связи с жертвами. Код, встроенный в программу-вымогатель, взаимодействует с конкретным адресом смарт-контракта и использует функцию динамического обновления инфраструктуры управления и контроля.

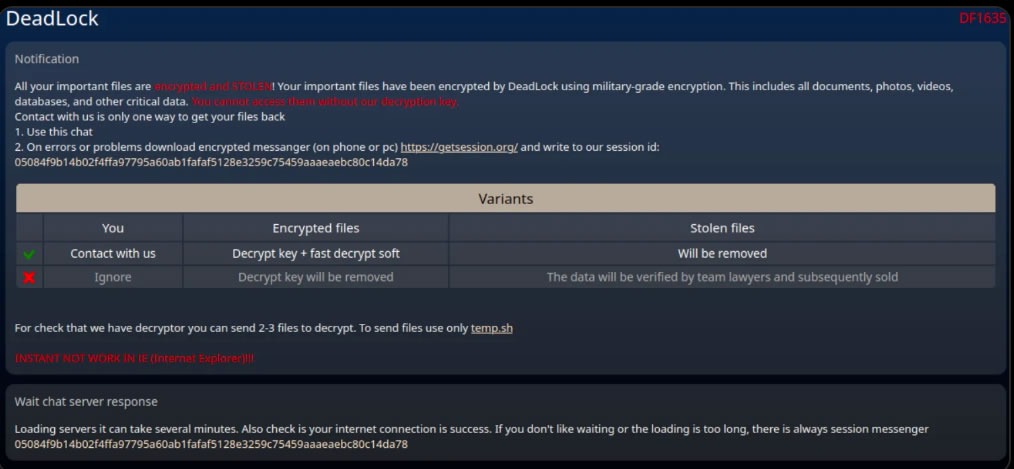

После того, как жертвы были заражены вредоносным ПО и произошло шифрование, DeadLock угрожает им требованием выкупа и продажей украденных данных, если их требования не будут выполнены.

Можно применять бесконечное количество вариантов техники.

По словам Group-IB, DeadLock создает инфраструктуру, которую чрезвычайно сложно нарушить, поскольку нет центрального сервера, который можно было бы отключить, а данные блокчейна сохраняются неопределенно долго на распределенных узлах по всему миру.

«Эта эксплуатация смарт-контрактов для доставки прокси-адресов — интересный метод, с помощью которого злоумышленники могут применять буквально бесконечное количество вариантов этой техники; воображение — это предел», — добавили в компании.

Северокорейские злоумышленники обнаружили «EtherHiding»

Использование смарт-контрактов для распространения вредоносного ПО не является чем-то новым: Group-IB отмечает тактику под названием «EtherHiding», о которой Google сообщил в октябре.

Северокорейский злоумышленник, получивший название «UNC5342», использовал эту технику, «которая заключается в использовании транзакций в публичных блокчейнах для хранения и извлечения вредоносной полезной нагрузки», говорится в сообщении.

EtherHiding предполагает встраивание вредоносного кода, часто в виде полезных данных JavaScript, в смарт-контракт на общедоступной цепочке блоков, объяснили тогда Google.

«Этот подход по сути превращает блокчейн в децентрализованный и высокоустойчивый сервер управления и контроля (C2)».