Исследователи опубликовали новый отчет о том, что они считают «безжалостным» ботнетом по майнингу криптовалют, который скрывается за, казалось бы, безобидным контентом, таким как изображения JPEG Тейлора Свифта.

Ботнет – наиболее известный как MyKings (альтернативно DarkCloud или Smominru) – активен с 2016 года, сообщается в пресс-релизе Габора Саппаноса от SophosLabs от 18 декабря.

В то время как все «незатейливые, низко висящие фрукты» в Интернете – если использовать формулировку Sophos – давно были уязвимы для его атак, недавно участники MyKings якобы добавили функциональность буткита, что делает его еще более устойчивым к обнаружению и эффективнымудаление.

$3M в Монеро, незаконно добытых через MyKings на сегодняшний день

Отчет SophosLabs содержит полный обзор операций ботнета, который Саппанос характеризует как «беспощадно избыточного [то есть повторяющегося] злоумышленника», который атакует в основном службы на базе Windows, на которых размещены системы управления базами данных, такие как MqSQL и MS-SQL, сетевые протоколы, такие какTelnet и даже серверы, работающие с камерами видеонаблюдения.

В отчете отмечается, что создатели ботнета, похоже, предпочитают использовать программное обеспечение с открытым исходным кодом или другое общедоступное программное обеспечение и обладают высокой квалификацией в области настройки и улучшения исходного кода для вставки пользовательских компонентов, которые могут выполнять атаки и выполнять процессы автоматического обновления.

Ботнет запускает серию атак на сервер с целью доставки исполняемого вредоносного файла, часто называемого трояном «Forshare», который, как было установлено, является наиболее распространенной полезной нагрузкой на зараженных серверах.

Forshare используется для обеспечения работы различных криптоминантов Monero (XMR) на целевом оборудовании. По оценкам SophosLabs, операторы бот-сетей заработали в Monero примерно 3 миллиона долларов на сегодняшний день.Это приводит к текущему доходу около 300 долларов в день из-за недавно более низкой относительной оценки криптовалюты.

Не то, что она кажется

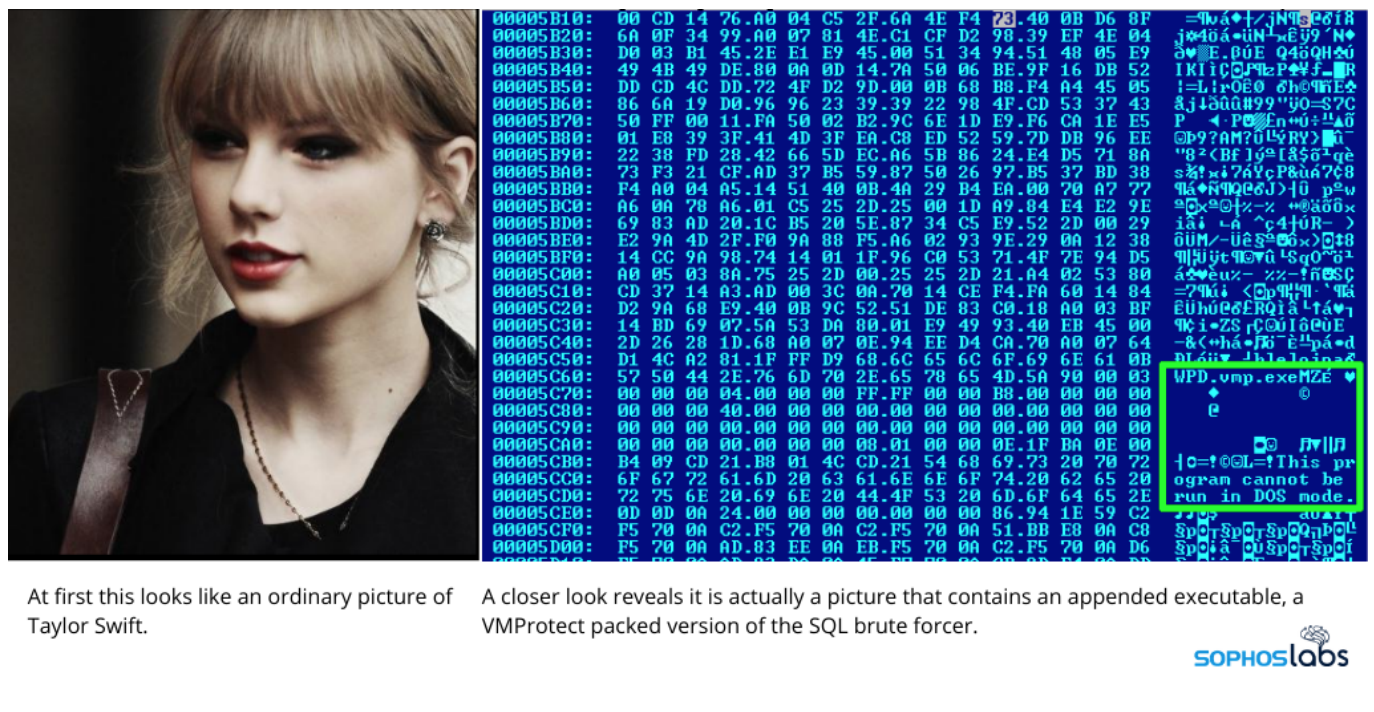

Источник: SophosLabs Uncut Report

В рассматриваемом примере – незаметно измененное изображение поп-звезды Тейлор Свифт – SophosLabs объясняет, что фотография .jpg была загружена в общедоступный репозиторий, скрывая в нем исполняемый файл, который автоматически обновляет ботнет при загрузке.

Исследование SophosLabs раскрывает сложную природу механизма персистентности MyKings, который увековечивает себя посредством агрессивных процедур повторения и самообновления с использованием нескольких комбинаций команд.

«Даже если большинство компонентов ботнета будут удалены с компьютера, остальные смогут полностью восстановить его, просто обновившись.Все это организовано с использованием самораспаковывающихся архивов RAR и пакетных файлов Windows ».

В докладе указывается, что страны с наибольшим количеством зараженных хостов в настоящее время – это Китай, Тайвань, Россия, Бразилия, США, Индия и Япония.

Недавние преступления Монеро

В ноябре сообщалось, что программное обеспечение, доступное для загрузки на официальном сайте Monero, getmonero.org, было на короткое время взломано для кражи криптовалюты и опустошения кошельков пользователей.

В том же месяце словацкая фирма по безопасности программного обеспечения Eset сообщила, что киберпреступники, работающие с ботнетом, известным как Stantinko, распространяли модуль майнинга криптовалюты Monero через Youtube.